Depois de um longo ciclo de desenvolvimento, a Microsoft encontra-se finalmente a lançar a atualização Moment 3 do Windows 11, que chega com várias melhorias e novidades para os utilizadores do sistema.

Esta nova versão vai contar com algumas das mais recentes novidades que a Microsoft preparou para os utilizadores, e para quem pretenda uma lista resumida das mesmas, o TugaTech ajuda na tarefa.

> Legendas automáticas em novos idiomas

Os utilizadores que necessitem do sistema de legendas automáticas do Windows, bastante útil para acessibilidade, agora podem contar com o suporte para novos idiomas, onde se inclui integra o Português.

Esta funcionalidade permite que as falas nos conteúdos do sistema sejam automaticamente traduzidas para texto, sendo que os utilizadores podem ativar a mesma pelo atalho de teclado WIN + Ctrl + L.

> Comandos de voz disponíveis em novos dialetos

Os utilizadores que necessitem de usar os comandos de voz – ainda não disponíveis em Português – podem agora contar com um conjunto de novos dialetos em Inglês, que devem facilitar a tarefa de usar os mesmos para quem não seja originário dos EUA.

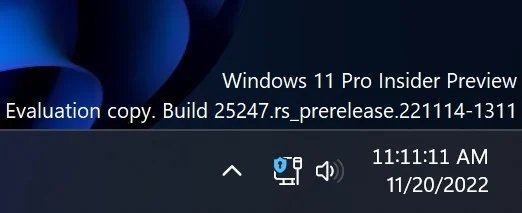

> Ícone de VPN na barra de notificações

Agora, quando os utilizadores se encontrarem com uma ligação VPN ativa, na área de notificação deve surgir um novo ícone a indicar tal medida. Este ícone deve surgir com o formato de um pequeno escudo azul, sobre o da ligação de internet.

> Segundos agora visíveis na barra de tarefas

Outra novidade desta atualização encontra-se sobre o relógio do sistema, que agora pode apresentar diretamente os segundos – algo que a Microsoft não recomenda para sistemas portáteis devido ao uso mais elevado de energia, embora o resultado final ainda não seja possível de clarificar se terá grande impacto.

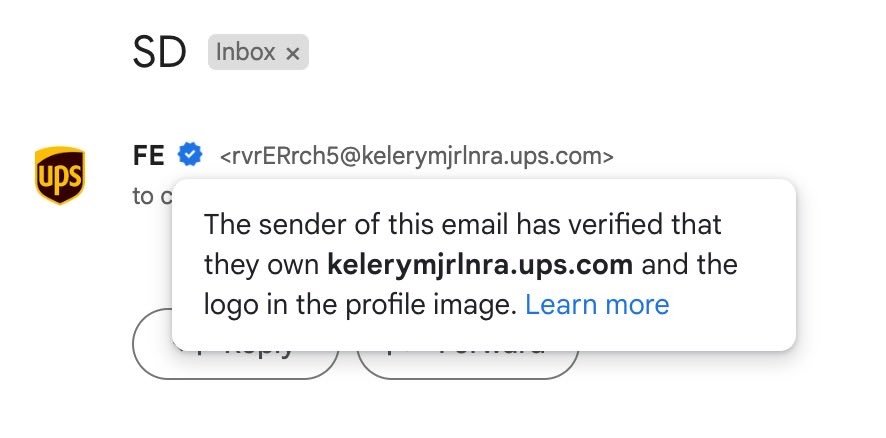

> Copiar rápido de códigos de autenticação

As notificações que agora tenham código de autenticação em duas etapas, que sejam recebidas em notificações do Windows, agora podem ter os códigos rapidamente copiados para a área de transferência, através de um novo atalho para copiar os mesmos rapidamente.

> Atalhos de teclado para o Explorador de Ficheiros

Existem novos atalhos de teclado para o Explorador de ficheiros, que devem tornar consideravelmente mais simples a tarefa de usar este sistema usando apenas o teclado – útil sobretudo para utilizadores com necessidades especiais de acessibilidade.

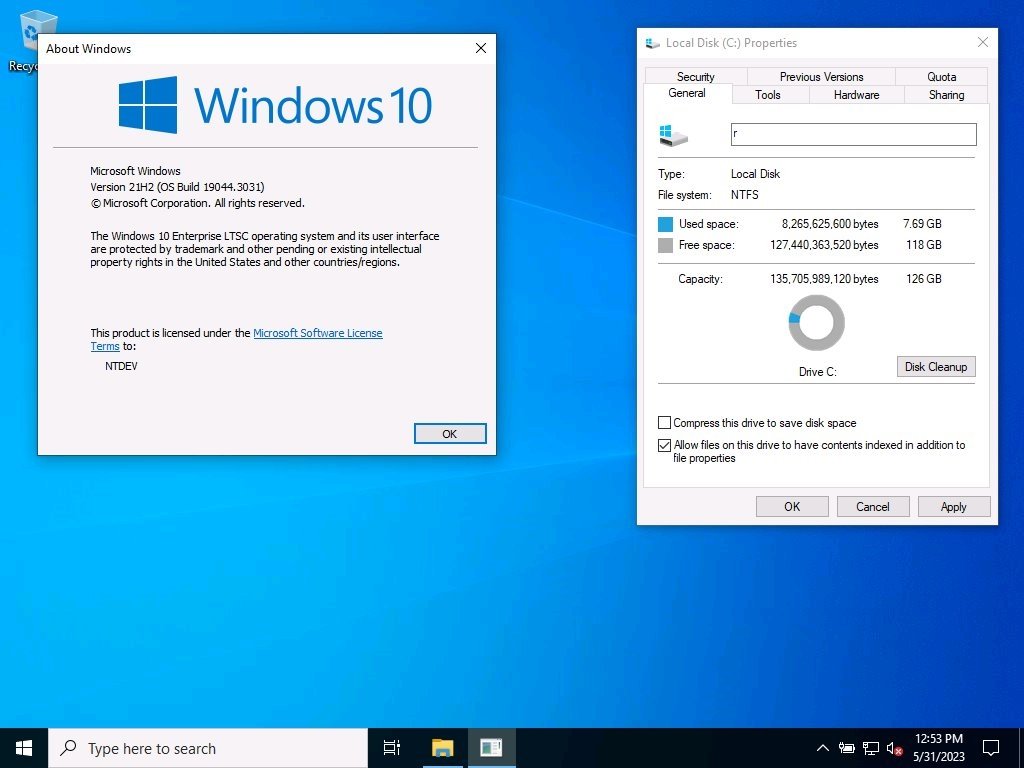

> Kernel Memory Dump do Gestor de Tarefas

Para ajudar na tarefa de identificação de erros, agora os utilizadores podem criar um dump da memória rapidamente, para cada processo, diretamente do Gestor de Tarefas. Esta informação pode ser útil para programadores ou para identificar causas concretas de erros e bloqueios.

> Hub para dispositivos USB4

Os dispositivos USB4 agora contam com uma secção dedicada nas Definições, que apresentam todos os dispositivos ligados ao computador através deste género de ligações.

> Melhorias a nível da pesquisa

Foram realizadas várias melhorias a nível do sistema de pesquisa do Windows, para o tornar mais eficiente e adaptar-se ao estado de energia do computador, evitando o uso de recursos em períodos que não sejam os mais adequados.

> Alterações na tecla de Print Screen

A partir de agora, pressionar a tecla de Captura de ecrã (Print Screen) vai levar os utilizadores diretamente para o Snipping Tool, permitindo editar a imagem rapidamente.

> Melhorias na integração com a Cloud e Sugestões de pesquisa

O Menu inicial vai receber ainda mais integração com a cloud, apresentando também resultados mais consistentes de sugestões para os termos que os utilizadores pretendam encontrar.

> Melhorias a nível do arranque do sistema

Foram feitas melhorias para melhorar a velocidade de carregamento das apps no arranque do Windows, que segundo a Microsoft, podem traduzir-se em 25-50% de melhor desempenho nesta tarefa.

> Melhorias no Gestor de Ficheiros do Windows

Foram realizadas várias melhorias para o Explorador de Ficheiros, nomeadamente com a integração de mais tarefas na cloud e melhorias para a remoção de ficheiros, que deve permitir eliminar conteúdos até 40% mais rapidamente.

No final, estas são apenas algumas das principais alterações a considerar com a mais recente atualização do Windows 11. Os utilizadores que usem este sistema para o dia a dia, são certamente aconselhados a atualizarem para se manterem a par das novas funcionalidades, mas também para garantir que possuem todas as correções de segurança – e otimizações de desempenho.