O evento Google I/O 2023 foi cheio de novidades, tanto que teve mais de duas horas e foram reveladas grandes apostas da empresa para o futuro – a grande maioria focada em Inteligência Artificial.

Desde novas tecnologias e produtos, a empresa deu tudo para deixar em detalhe o que se espera para breve da empresa no campo do Android, IA e internet em geral. Mas para quem não tenha visto o evento completo, deixamos aqui um resumo do que foi revelado em destaque no evento.

> Pixel Fold

Sem dúvidas, uma das grandes novidades do evento foi o novo dispositivo dobrável da empresa, o Pixel Fold. Os rumores já indicavam que este iria ser revelado durante o evento, e assim foi.

O equipamento abre as portas da Google para o mercado dos dispositivos dobráveis, sendo eu o mesmo conta com o chip Tensor G2, tal como o Pixel 7 Pro, mas conjuga um ecrã externo de 5.8 polegadas com um interno dobrável de 7.6 polegadas.

Destaca-se ainda a câmara traseira principal de 48 MP, acompanhada por uma lente ultrawide de 10.8 MP e uma telefoto da mesma capacidade, e ainda uma câmara interna frontal de 8 MP. O que pode não agradar a muitos será o preço de 1799 dólares.

> Pixel 7a

Outra grande novidade encontra-se a nível dos dispositivos de gama intermédia da empresa, que acabam de receber uma melhoria com o Pixel 7a. Este novo smartphone conta com o chip Tensor G2, tal como o modelo mais avançado do Pixel 7, mas com características ligeiramente reduzidas para o tornar mais atrativo a nível de preço.

Destaca-se pelo ecrã de 90 Hz e a câmara principal de 64 MP, que deve fornecer o suficiente para quem pretenda um smartphone robusto por menos de 499 dólares.

> Pixel tablet

A Google volta a apostar no setor dos tablets com o seu Pixel Tablet. Quase um ano depois de o ter revelado de forma rápida, a empresa agora confirma a sua chegada ao mercado. Este conta com um ecrã de 11 polegadas, e segundo a Google parece ser um dispositivo focado para entretenimento e para o lar – tanto que conta com uma dock que o transforma num hub para a casa.

Este conta com o chip Tensor G2 e oferece uma bateria com 12 horas de autonomia.

> Android 14

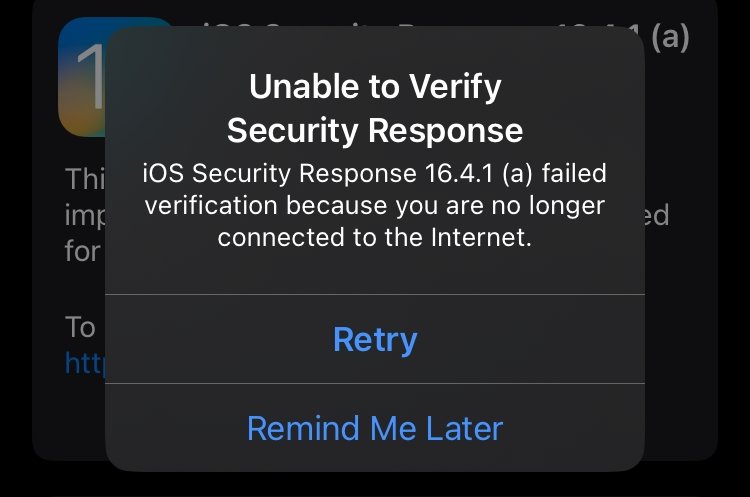

O evento da Google não poderia passar sem serem reveladas também novidades sobre o Android. E este ano a grande novidade vai ser o Android 14, que durante o evento teve algumas características e melhorias reveladas.

Entre estas encontram-se melhorias a nível do sistema de partilha de conteúdos, melhorias de segurança e ainda mais personalização. Agora, os utilizadores possuem a capacidade de criar os seus próprios fundos de imagem para o sistema, dando um toque mais personalizado ao mesmo.

> Wear OS

A Google ainda se encontra a manter o compromisso de melhorar o Wear OS para os smartwatches que usem o sistema, e isso comprovou-se durante o evento. A empresa aproveitou espaço no mesmo para revelar algumas novidades, como é o caso da integração com o sistema do Gmail e do Calendário, bem como a nova aplicação para Wear OS do WhatsApp, que permite aos utilizadores enviarem diretamente mensagens.

Foi também revelada a primeira versão Developer Preview do Wear OS 4, que deve chegar com várias melhorias e otimizações a nível da bateria e desempenho. Todas as novidades do software devem ser reveladas mais para a frente deste ano.

> Modelo de linguagem de IA PaLM 2

Se existe algo que a empresa destacou durante o evento foi a Inteligência Artificial. Ou não tivesse o termo “AI” sido referido mais de 140 vezes – segundo as contas de alguns utilizadores pelas redes sociais.

Uma das novidades neste campo foi a revelação do PaLM 2, o novo modelo de linguagem da empresa que promete ser ainda mais eficaz, rápido e melhor nas respostas fornecidas que o modelo atualmente existente. Este possui mesmo a capacidade de criar código de programação em linguagem como JavaScript e Python.

> Search Labs

Existem utilizadores da Google que gostam de ser os primeiros a testar todas as novidades da empresa. E para estes, a Google agora revelou o Search Labs, um local onde devem encontrar-se todas as experiências mais recentes da empresa – focadas atualmente em IA – para os utilizadores poderem inscrever-se para teste.

> Bard

A Google continua a expandir as funcionalidades do seu chatbot, o Bard, e isso comprovou-se durante o evento de ontem. A empresa confirmou um conjunto de novidades para o mesmo, desde a abertura do sistema para todos, sem lista de espera – embora ainda limitado aos EUA – a capacidade do mesmo criar imagens e apresentar resultados gráficos, e até mesmo de exportar conteúdos para outras plataformas, como o Docs.

A empresa confirmou ainda que o Bard deverá brevemente ficar disponível em mais de 180 países, em Inglês, abrindo ainda mais as capacidades de usar o sistema para mais utilizadores.

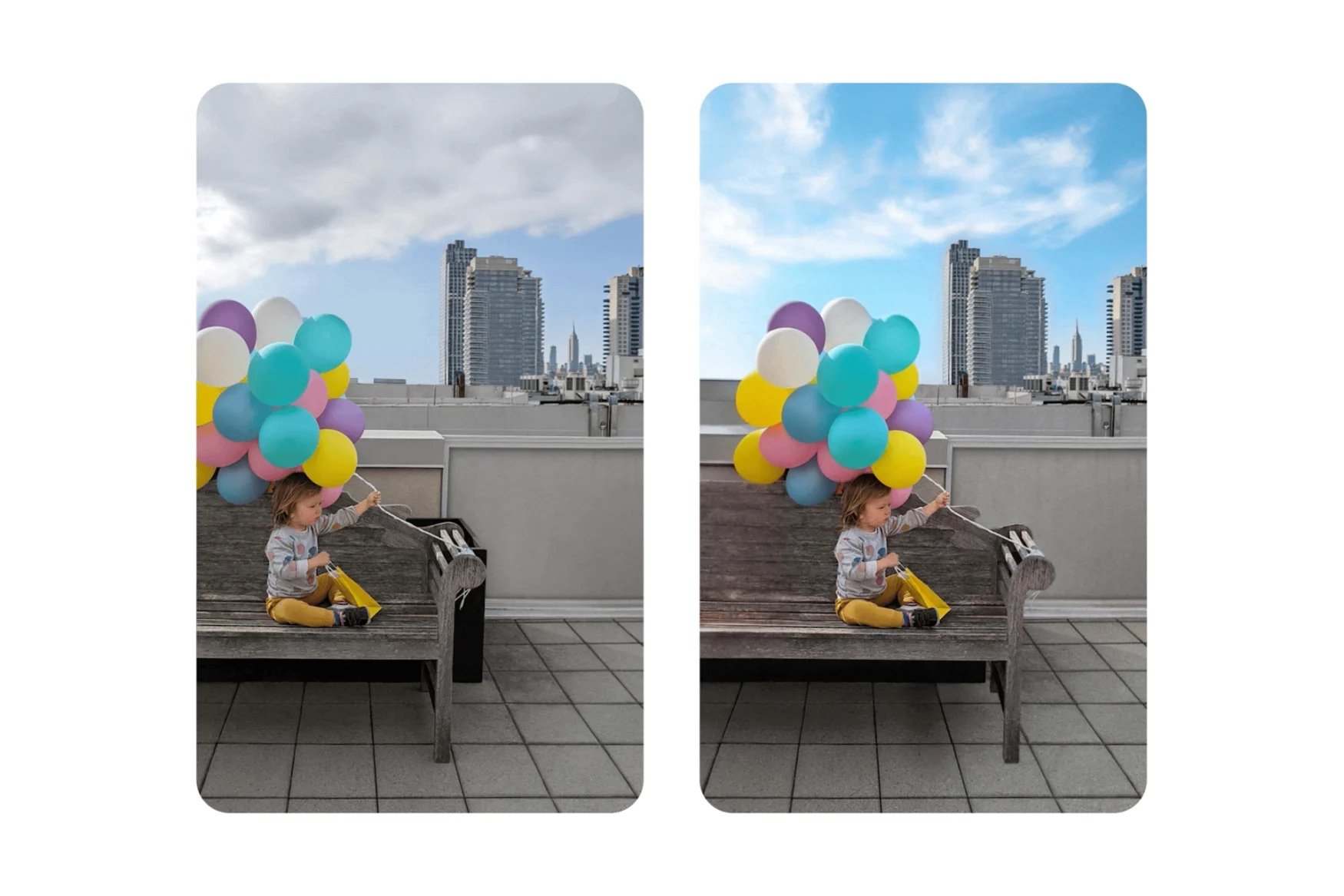

> IA no Google Fotos e Workspace

Além do Bard, a empresa também revelou que espera integrar IA em destaque na plataforma do Google Fotos e do Workspace, dando novas formas para os utilizadores de se expressarem e criarem conteúdos.

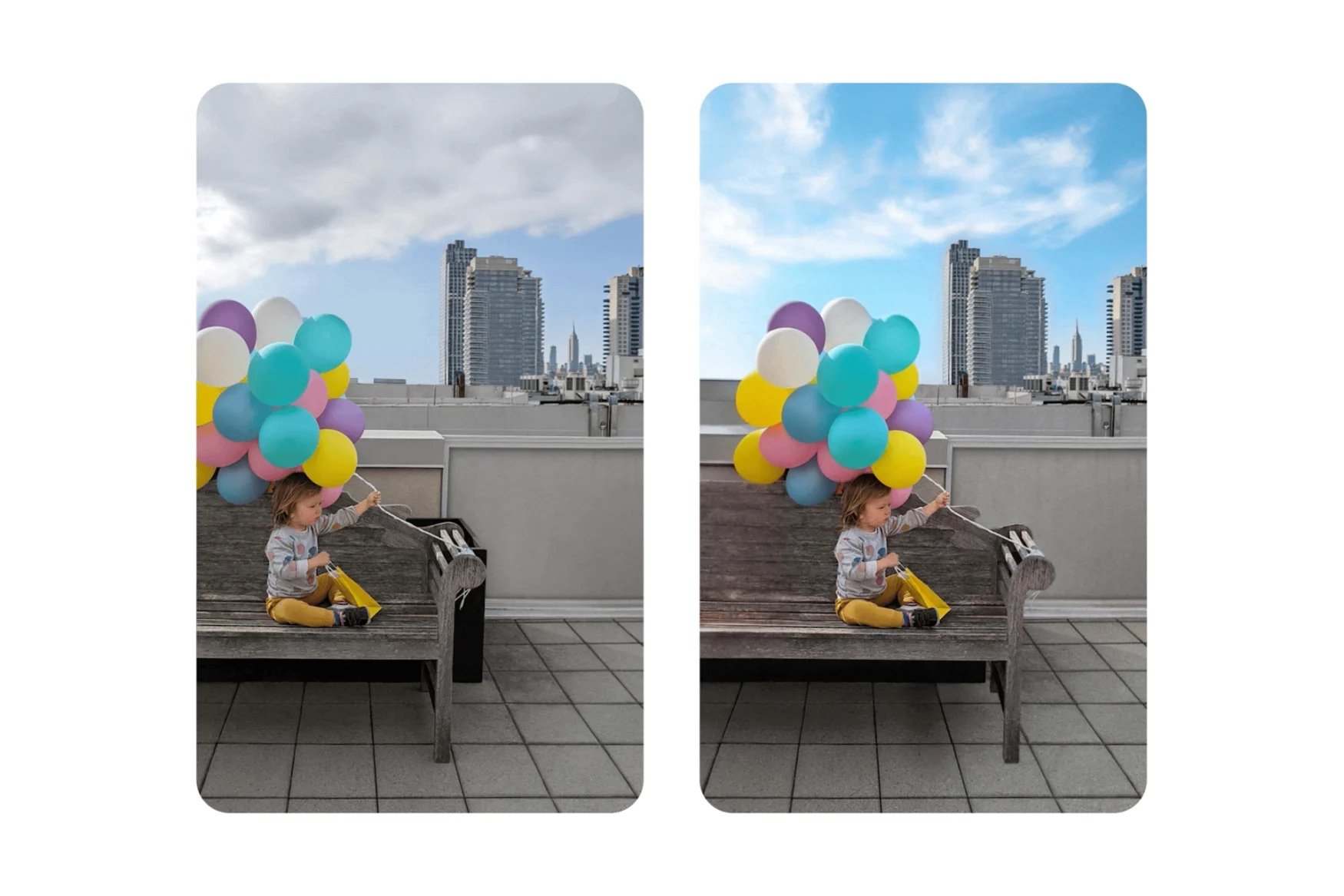

No caso do Google Fotos, os utilizadores terão a capacidade de editar os seus conteúdos mais rapidamente, e até de alterar completamente as imagens que capturem, usando processamento de IA para recriar objetos e mover pessoas com o Magic Editor.

Também no Workspace as novidades fizeram-se sentir com o Duet AI, uma nova funcionalidade que integra a IA generativa para ajudar os utilizadores a criarem conteúdos nas diferentes plataformas que possuem da Google. Como exemplo, os utilizadores podem rapidamente criar imagens para o Google Slides usando apenas alguns conteúdos de texto, ou continuar uma história no Docs onde ficaram parados por falta de inspiração.

Quer se queira, quer não, a IA está aqui para mudar a forma como os utilizadores usam as diferentes plataformas online, e a Google está a apostar exatamente nisso.

> De tudo um pouco…

Foram ainda reveladas outras pequenas novidades, como é o caso do Projeto Tailwind, um sistema de criação de notas pessoais com base em IA, que ainda se encontra em testes da empresa, bem como a capacidade da rede “Find My Device” agora identificar dispositivos de tracking.