O Google Bard, apesar de apenas recentemente ter sido revelado para o público em geral, é um trabalho que a Google tem vindo a desenvolver faz algum tempo. Na realidade, os desenvolvimentos deste chatbot terão começado em meados de 2021, muito antes do ChatGPT ter sido conhecido para a grande maioria.

No entanto, a Google terá decidido adiar em várias ocasiões o lançamento da sua versão do chatbot, originalmente por algumas questões relacionadas com a segurança dos utilizadores e da informação fornecida.

Durante uma recente entrevista, Blake Lemoine, antigo responsável pela divisão de Responsabilidade IA da Google, afirma que a empresa mantinha uma posição bastante clara a nível da segurança das informações.

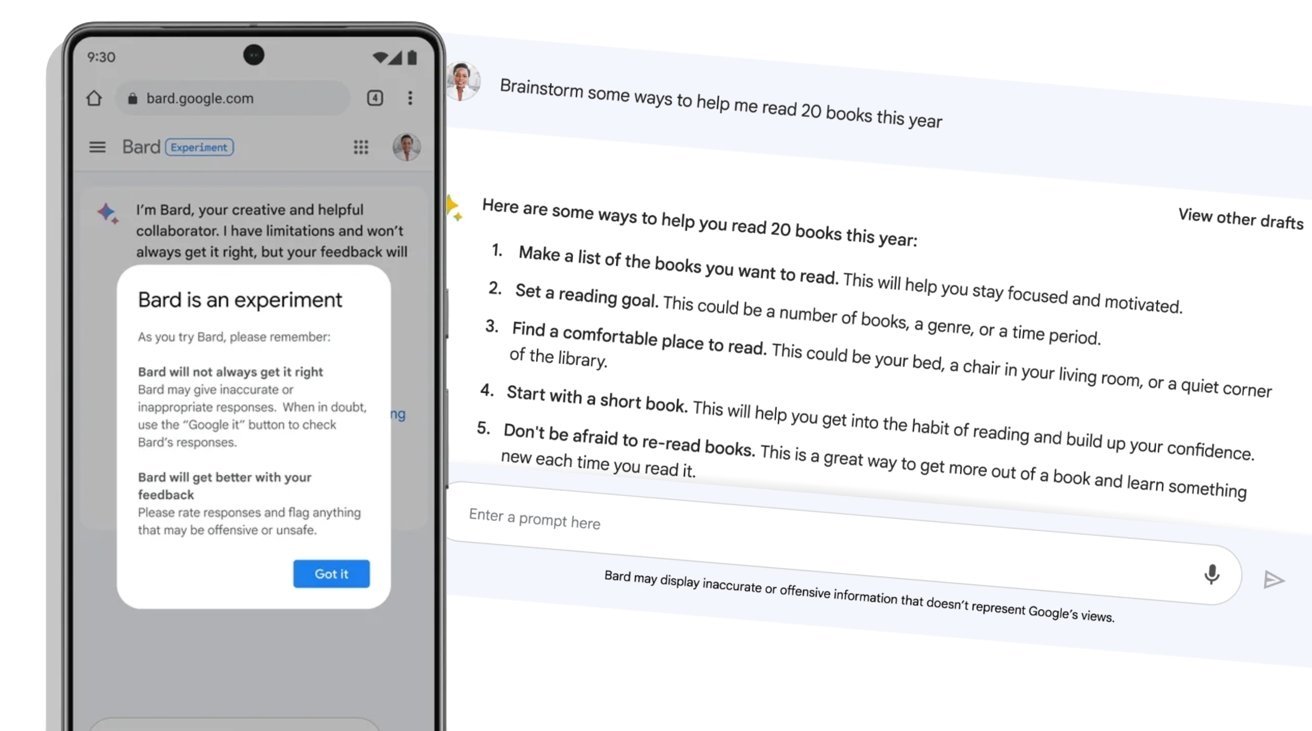

O Bard é um chatbot da Google, criado sobre a LLM LaMDA da empresa. Apesar de parecer que a Google lançou o Bard um pouco “à pressa”, sobre a ameaça real do ChatGPT da OpenAI, na verdade a empresa ainda possui muito pela frente que não foi inteiramente revelado.

O mesmo afirma que a Google encontra-se a ser mais cuidadosa na forma como lança as suas tecnologias para o mercado, invés de apostar em ter tudo disponível em primeira mão. O foco da Google será manter os utilizadores e a tecnologia propriamente dita em segurança – o que contraria alguns rumores recentes, os quais indicavam que a Google terá contornado algumas medidas de segurança para lançar antecipadamente o Bard.

O ex-funcionário da Google afirma que a empresa teria o Bard muito perto da altura em que o ChatGPT começou a surgir no mercado, mas que adiou o seu lançamento devido a algumas preocupações de segurança.

Na verdade, Lemoine afirma que a Google poderia ter lançado o Bard faz quase dois anos, mas que a tecnologia ainda se encontrava numa fase bastante inicial, e que alguns dos planos da empresa tiveram de ser alterados no decorrer desse período.