Está a fazer quase dez anos desde que a Microsoft revelou o SharePoint Server 2013, e depois de vários avisos, o software encontra-se agora a entrar oficialmente em fim de suporte.

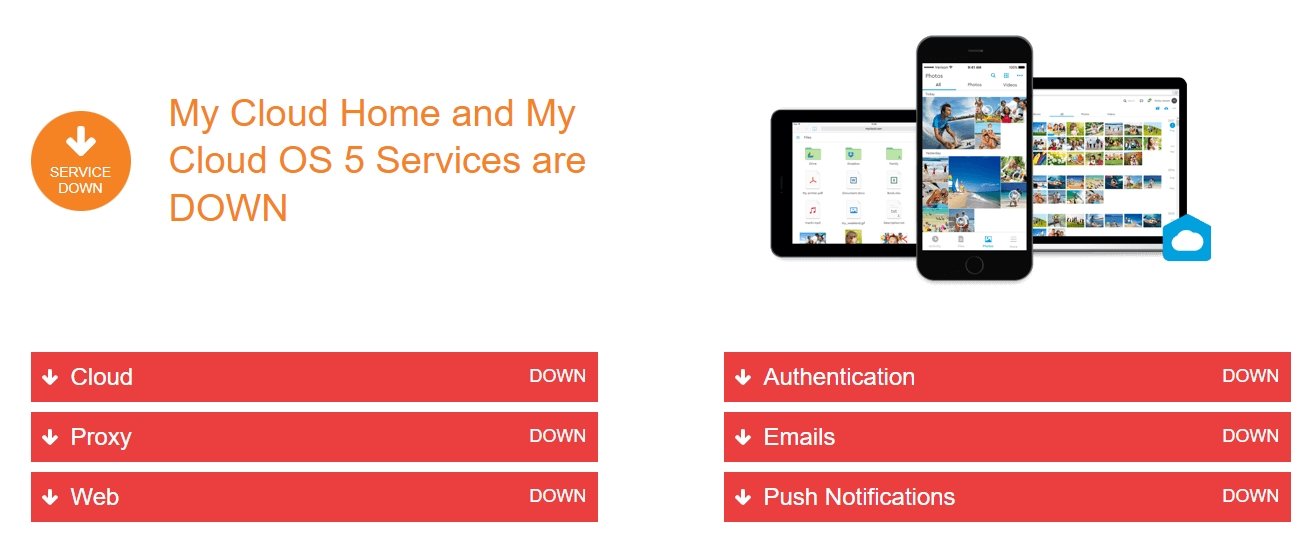

A partir de hoje, a Microsoft termina o suporte oficial ao Microsoft SharePoint Server 2013, deixando assim de receber novas atualizações de segurança. Apesar de o software ainda continuar em funcionamento nos sistemas onde se encontre, a empresa não vai lançar novas correções para o mesmo ou atualizações de segurança, o que pode abrir a possibilidade deste ser usado para futuros ataques.

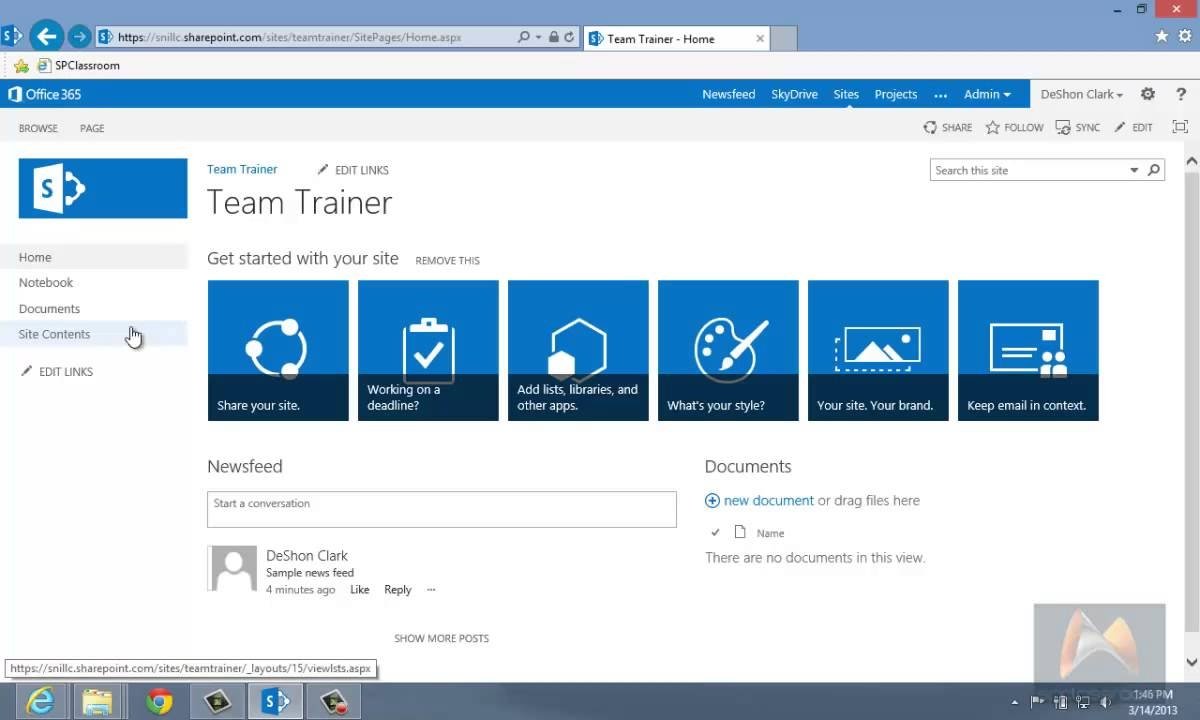

De relembrar que o SharePoint Server 2013 foi oficialmente lançado em 9 de Janeiro de 2013, tendo como destaque o suporte nativo para o SkyDrive Pro (antigo serviço que agora é conhecido como OneDrive for Business). A Microsoft manteve o suporte principal do software até 10 de Abril de 2018, sendo que depois foi mantido apenas com atualizações de segurança conforme necessário.

A empresa também lançou ao longo dos anos o SharePoint Server 2016 e 2019, que contam com mais funcionalidades e, no caso da versão de 2019, esta ainda se encontra suportada até 9 de Janeiro de 2024. Depois desta data, a única versão que ainda vai ficar disponível será a SharePoint Server Subscription Edition (SE), que a Microsoft revelou em 2021.