Desde que a Internet começou a ser adotada no dia a dia dos utilizadores, os navegadores têm vindo a sofrer mudanças para se adaptarem também aos novos tempos. Se eram inicialmente usados apenas para aceder a simples páginas de texto, tiveram de se adaptar para serem praticamente ferramentas de trabalho, com abas e capacidades dedicadas para o dia a dia de quem usa a internet.

Infelizmente, não existe um navegador que seja “o melhor” para todos os utilizadores. O Chrome certamente que lidera a tabela dos mais populares, mas longe de ser o mais produtivo. O Edge tem vindo a ganhar bastantes funcionalidades, o que pode ser bom ou mau, dependendo de quem o veja também como bastante bloatware. E o Firefox ainda se encontra algo atrás no tempo face aos rivais.

No final, nenhum se foca propriamente em produtividade, mas é aqui que entra o Sidekick.

Basicamente, o Sidekick é um navegador que foi criado para ajudar os utilizadores a trabalharem e otimizarem o seu dia. Este navegador foca-se em ter funcionalidades que ajudem os utilizadores a otimizarem as suas tarefas. Mas como é isso feito?

Bem, com funcionalidades que foram criadas a pensar em produtividade e trabalho primeiro, mantendo a capacidade de “navegar” pela internet. Este navegador foi praticamente todo ele pensado para quem tenha de trabalhar e de se manter produtivo com várias contas pela internet.

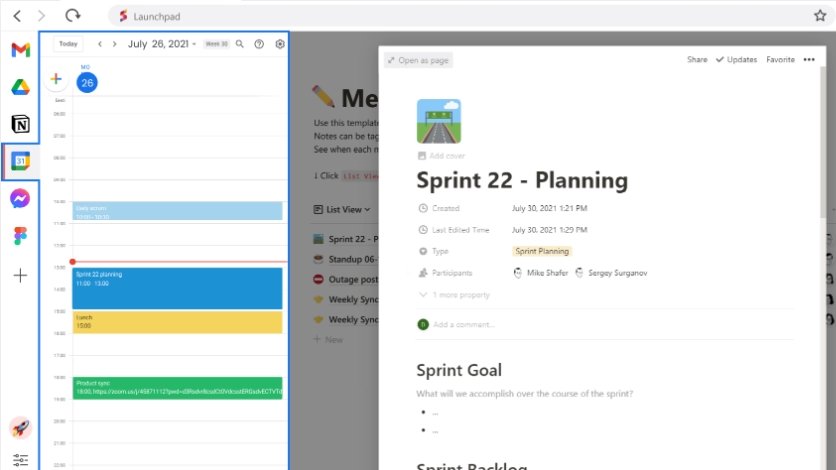

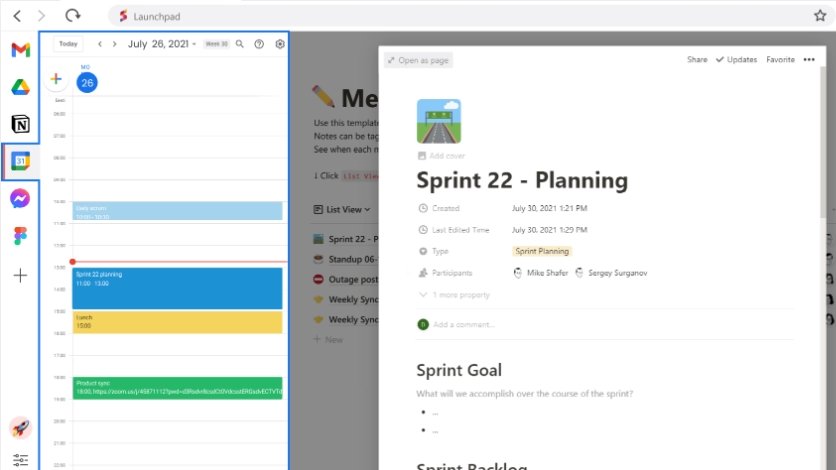

O navegador separa os conteúdos que o utilizador necessite de aceder pelo que é conhecido como “apps”. Basicamente, cada serviço ou plataforma web que o utilizador pretenda usar é considerado uma app diferente.

Mas vamos ver algumas das funcionalidades que o mesmo fornece.

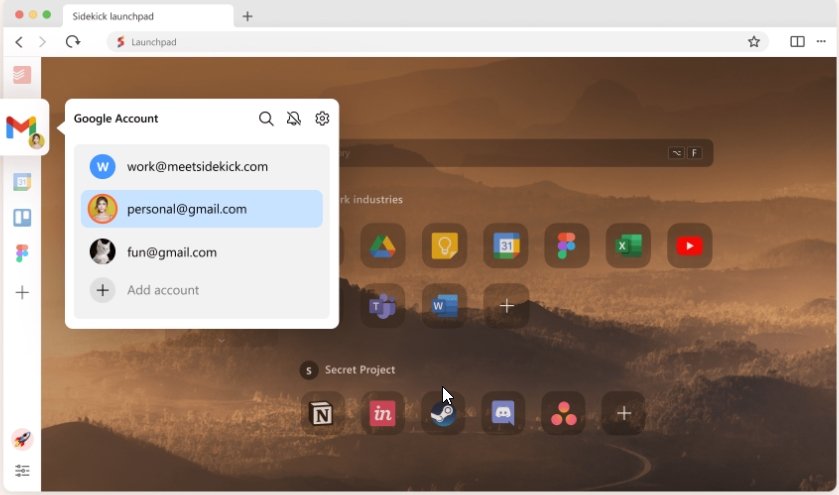

> Múltiplos perfis numa janela

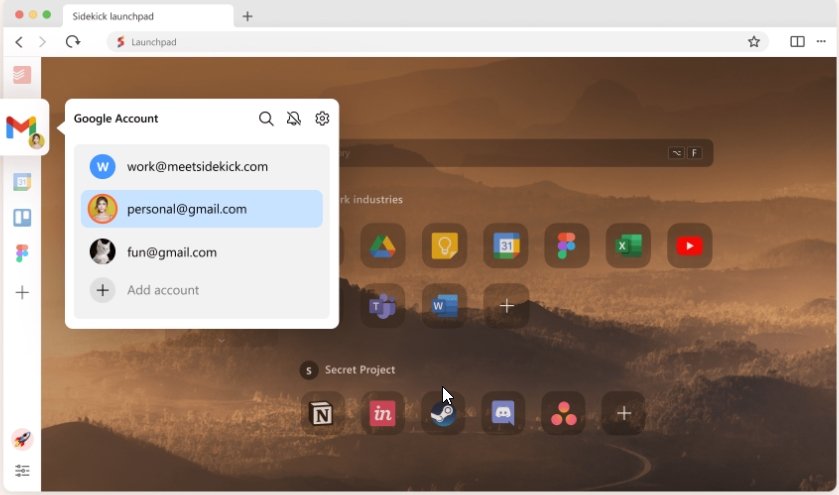

Um dos problemas de ter muitas contas pela internet ocorre que, por vezes, necessitamos de usar duas contas no mesmo serviço, e ao mesmo tempo. Claro, é possível alternar entre as mesmas realizando o “logout” e “Login” novamente, mas esta tarefa certamente que se encontra longe de perfeita.

A pensar nisso, o Sidekick conta com um sistema de múltiplos perfis, que basicamente permite aos utilizadores terem diferentes contas sobre uma “app” no navegador, que pode ter a sua conta dedicada com o login feito.

Desta forma pode alternar rapidamente entre uma e outra, sem ter de andar a sair da mesma.

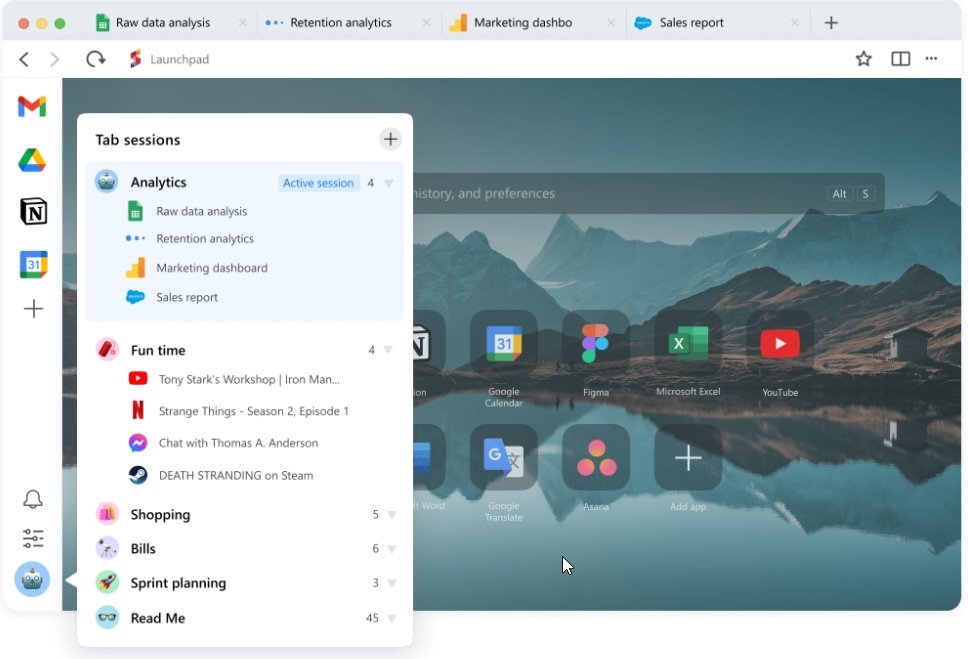

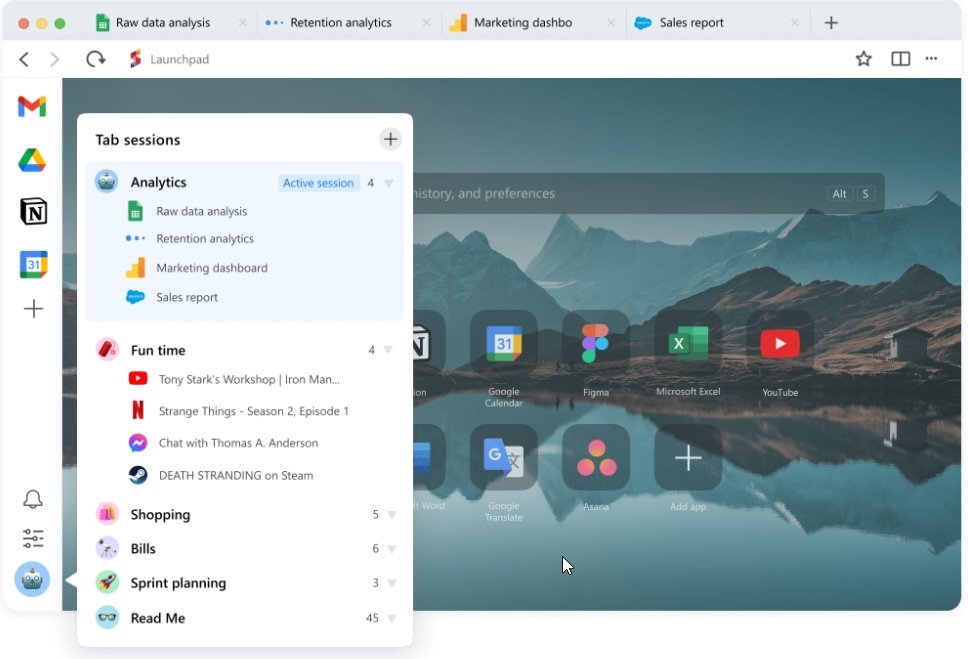

> Sessões

As abas no navegador vieram certamente revolucionar a forma como se usa os mesmos no dia a dia, mas também vieram com os seus pontos negativos. Um deles encontra-se no facto que nem sempre é simples gerir a quantidade de abas que acabam por se abrir.

As Sessões são uma funcionalidade pensada exatamente para ajudar nisso. O Sidekick, como seria de esperar, possui capacidade de suportar abas, e como tal, os utilizadores podem criar sessões focadas em ajudar a organizar as abas para as mais variadas tarefas.

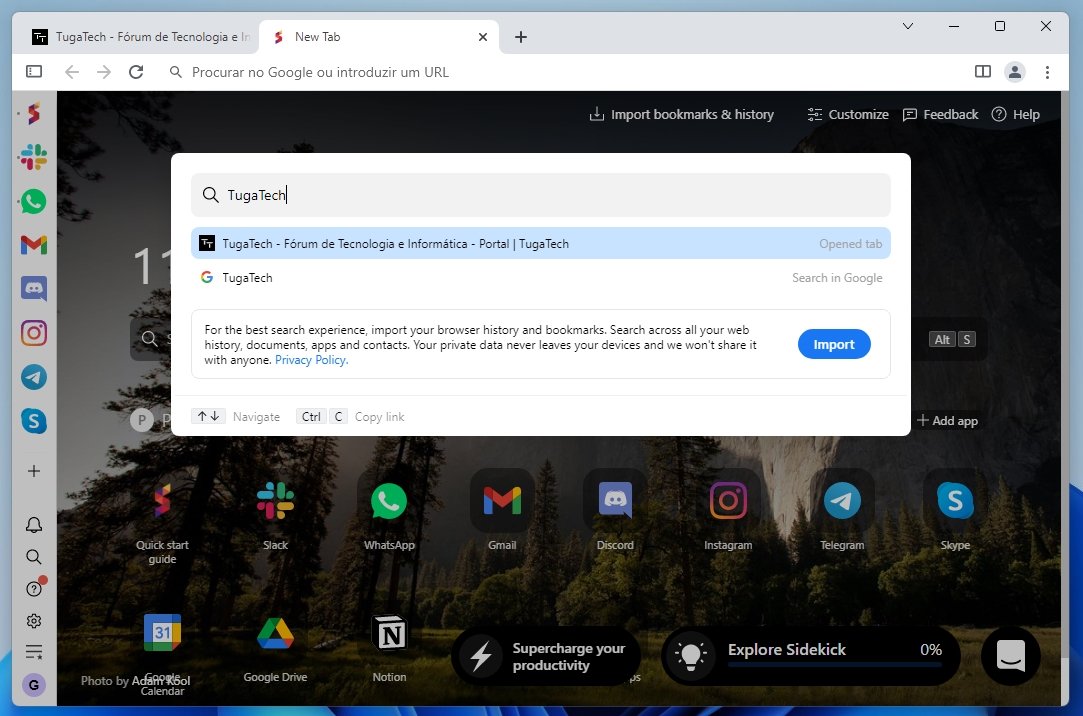

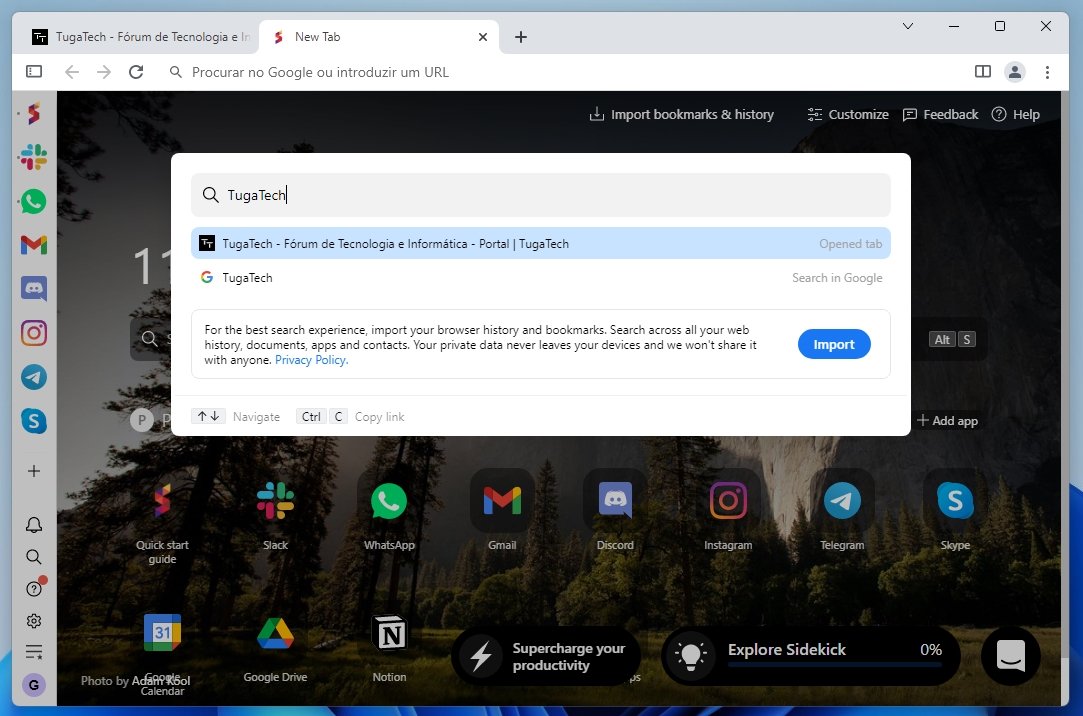

> Pesquisa Universal

Nem sempre é fácil encontrar o que se pretende no meio de centenas de abas. Felizmente com o Sidekick existe a pesquisa universal, que permite aos utilizadores encontrarem rapidamente aquilo que procuram.

É possível usar a pesquisa para procurar por abas abertas em segundo plano, mas também para encontrar apps que o utilizador possa pretender.

Esta pesquisa também serve para ajudar os utilizadores a procurarem algo pelo histórico de navegação ou pelos favoritos.

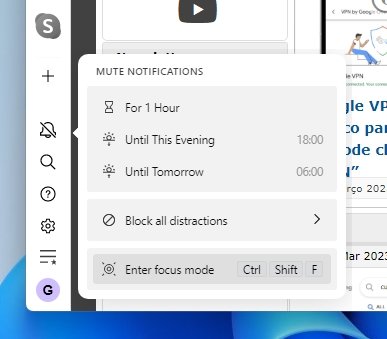

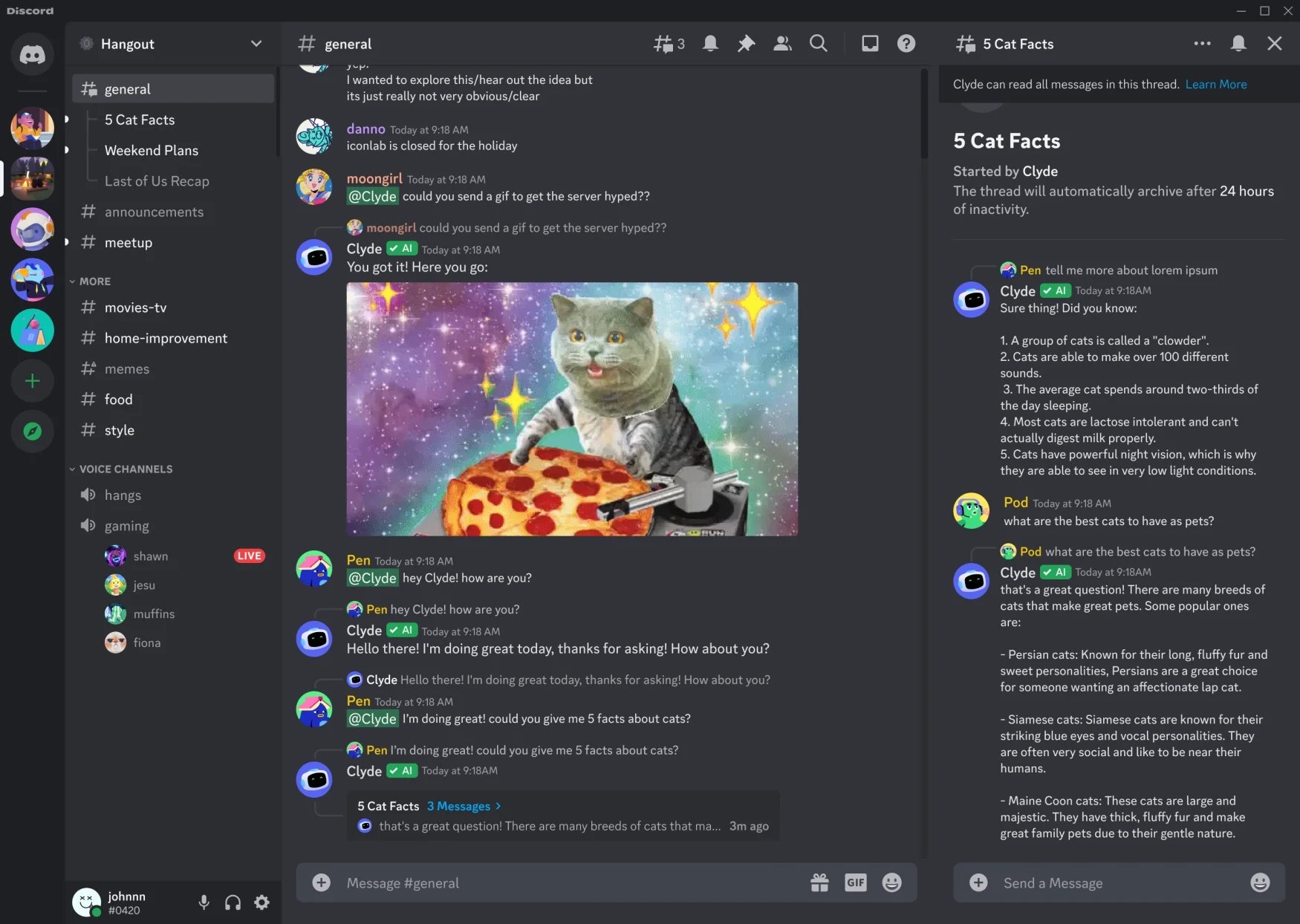

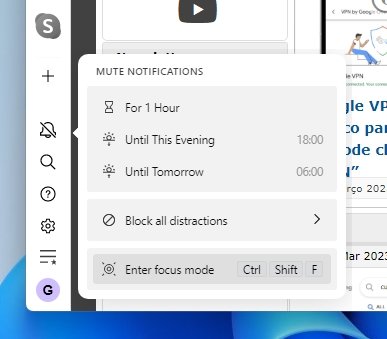

> Modo de foco

Quando se pretende trabalhar, por vezes é necessário desligar-se um pouco de todo o mundo, e isso inclui desligar todas as notificações e alertas desnecessários. A pensar nisso existe o “Modo de Foco”, que basicamente permite ao utilizador focar-se naquilo que pretenda realizar, desligando extras desnecessários – como as notificações.

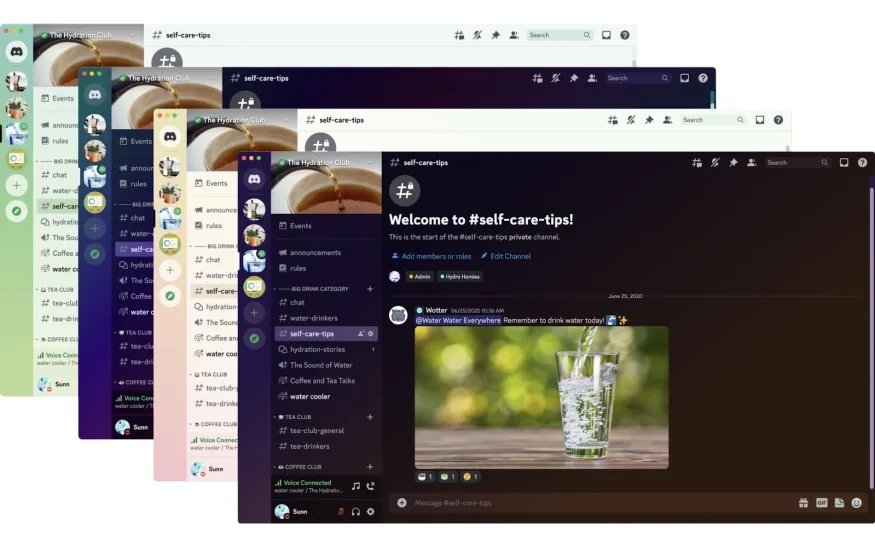

Ao Ativar este modo, algumas apps que contam com integração ao mesmo também alteram o estado para “Ocupado” – por exemplo, no Microsoft Teams ou Discord. Dessa forma os utilizadores sabem que não devem contactar o utilizador.

> Ecrã dividido

Não existe como negar que as abas ajudam a organizar conteúdos, mas por vezes talvez se queira ter conteúdos diferentes, mas sobre a mesma janela. O modo de ecrã dividido permite que os utilizadores possam colocar dois sites diferentes sobre a mesma janela ou aba.

Isto pode ser útil, por exemplo, para recolher informação de um site enquanto se escreve algum conteúdo noutro, sem ter de se alternar entre abas ou usar sistemas com mais do que um monitor.

Estas são apenas algumas das funcionalidades principais do Sidekick, focadas em trazer um ambiente mais produtivo para o utilizador, e que ajude nas tarefas do dia a dia. O Sidekick parece querer tornar-se o navegador principal dos utilizadores, mas ao mesmo tempo considerado um navegador “diferente”, ou que se possa usar em conjunto com outros.

Certamente, quem o pretenda usar a tempo inteiro como o navegador principal do sistema, é possível.

O Sidekick é baseado no mesmo motor que o Google Chrome, o Chromium. Portanto, o desempenho e uso de recursos será similar ao Chrome em vários aspetos. No entanto, notamos que existem alguns momentos em que o navegador usa um valor consideravelmente mais elevado de processador – possivelmente derivado das diversas funcionalidades que fornece – o que pode ter impacto sobretudo em sistemas modestos a nível de recursos.

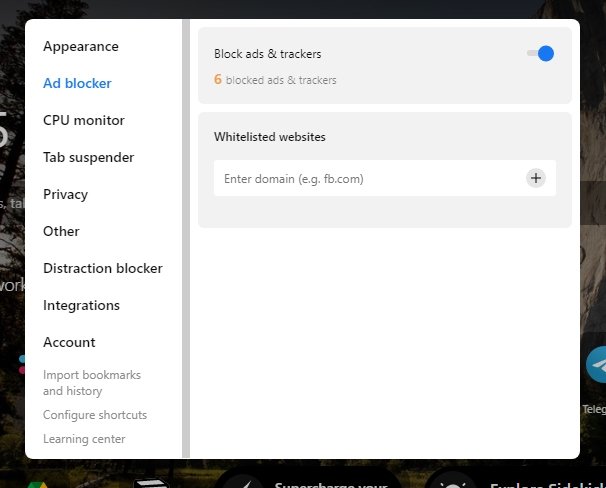

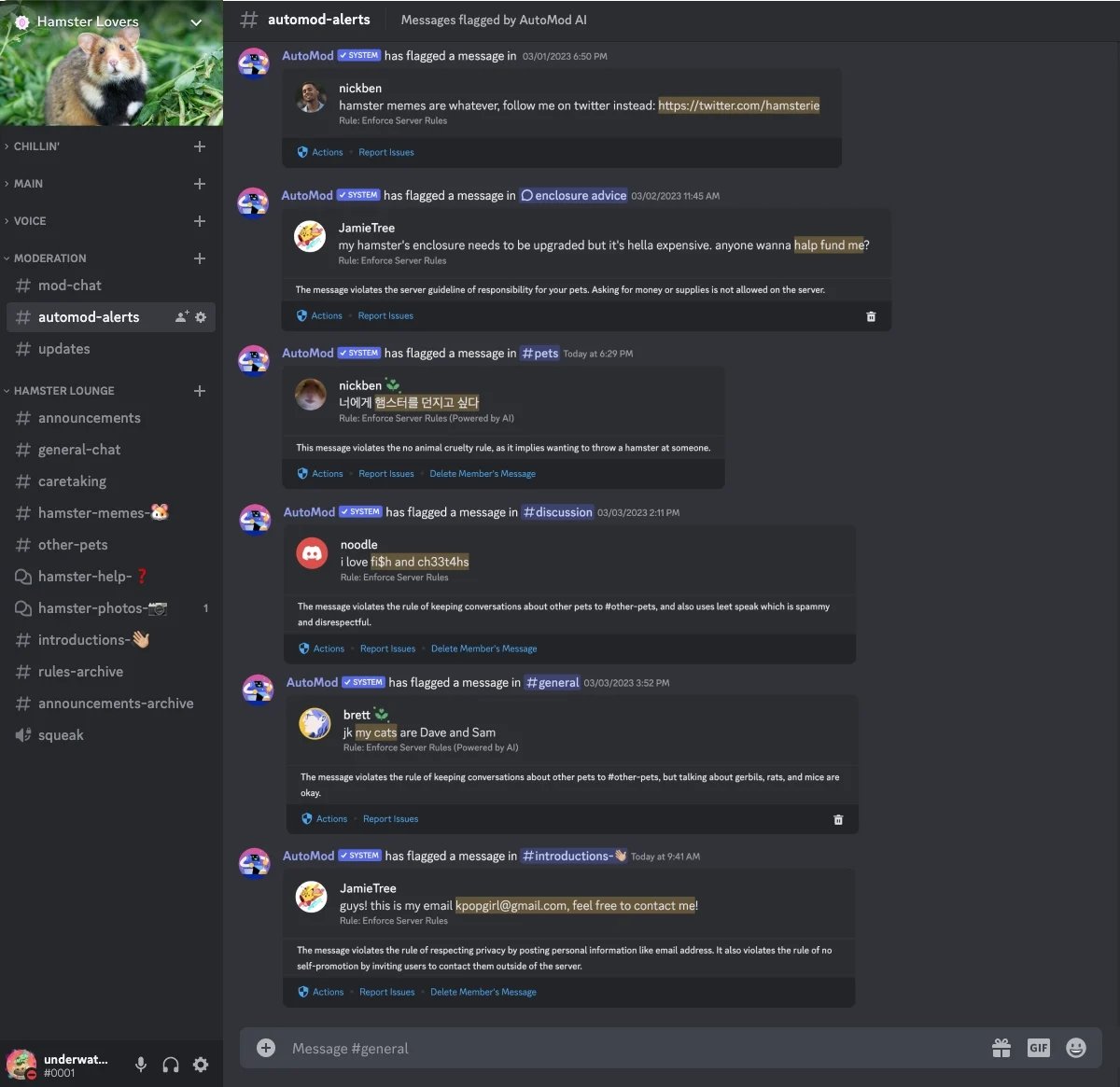

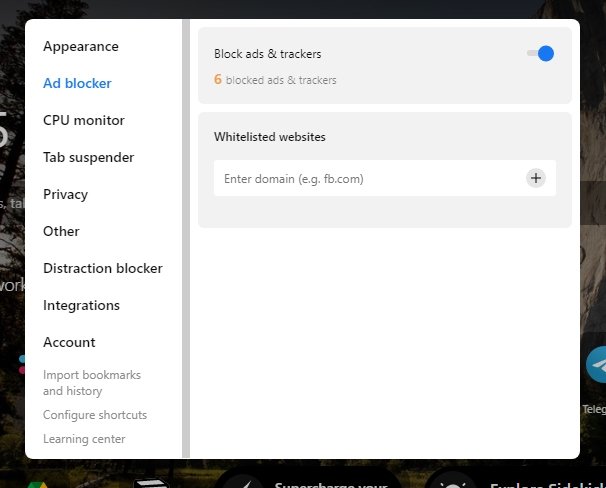

Existe ainda a vertente da privacidade e segurança online, onde o Sidekick também se destaca ao integrar um bloqueador de anúncios e de tracking diretamente. Dessa forma, os utilizadores podem ter a privacidade que necessitam durante a navegação.

A ter em conta que, apesar de o Sidekick contar com uma versão gratuita, esta é consideravelmente limitada, permitindo apenas cinco apps na sidebar, e até 10 apps no total. Algumas das funcionalidades também não se encontram disponíveis neste plano.

Para quem pretenda aproveitar todas as funcionalidades, o melhor será o plano Pro, que custa 8 dólares por mês quando adquirido anualmente.

O conceito do Sidekick é certamente interessante, e na nossa experiência, certamente que gostamos da forma como pode ajudar a otimizar o trabalho no dia a dia. No entanto, ainda existem algumas arestas a limar para realmente se tornar um navegador padrão para muitos.

Se considera que o Chrome não é suficiente para as tarefas que realiza no dia a dia, talvez queira dar uma vista de olhos no Sidekick.