Os peritos Kaspersky descobrem que os cibercriminosos lançaram mais de 7 milhões de ataques contra crianças, explorando os jogos mais populares em 2022. O último relatório da Kaspersky intitulado “O lado negro do mundo dos jogos virtuais infantis” revela os riscos para os jovens em jogos online, e que os ataques concentrados neste grupo etário aumentaram em 57% em comparação com 2021. As páginas de phishing utilizadas por cibercriminosos para atingir jovens imitaram títulos de jogos globais, tais como Roblox, Minecraft, Fortnite, e Apex Legends. Para alcançar os dispositivos dos pais, os cibercriminosos criam propositadamente sites de jogos falsos evocando o interesse das crianças em seguir páginas de phishing e descarregar ficheiros maliciosos.

Os jogos infantis mais explorados

Neste relatório, peritos Kaspersky analisaram ameaças relacionadas com os jogos online mais populares para crianças dos 3 aos 16 anos de idade. As soluções de segurança Kaspersky detetaram mais de 7 milhões de ataques entre Janeiro de 2022 e Dezembro de 2022. Em 2021, os cibercriminosos tentaram 4,5 milhões de ataques, resultando num aumento de 57 por cento nas tentativas de ataque em 2022.

Em 2022, 232.735 jogadores encontraram quase 40.000 ficheiros, incluindo malware e aplicações potencialmente indesejáveis, que foram disfarçados como jogos infantis mais populares. Uma vez que as crianças desta idade muitas vezes não têm os seus próprios computadores e brincam a partir dos dispositivos dos seus pais, as ameaças espalhadas pelos cibercriminosos visam muito provavelmente obter dados de cartões de crédito e credenciais dos pais.

No mesmo período, quase 40.000 utilizadores tentaram descarregar um ficheiro malicioso, imitando o jogo Roblox, uma popular plataforma de jogos para crianças. Isto resultou num aumento de 14% no número de vítimas, em comparação com os 33.000 jogadores atacados em 2021. Como metade dos 60 milhões de utilizadores de Roblox têm menos de 13 anos, a maioria das vítimas destes ataques de cibercriminosos são potencialmente crianças que não têm conhecimento de segurança cibernética.

Scams nos mundos virtuais das crianças

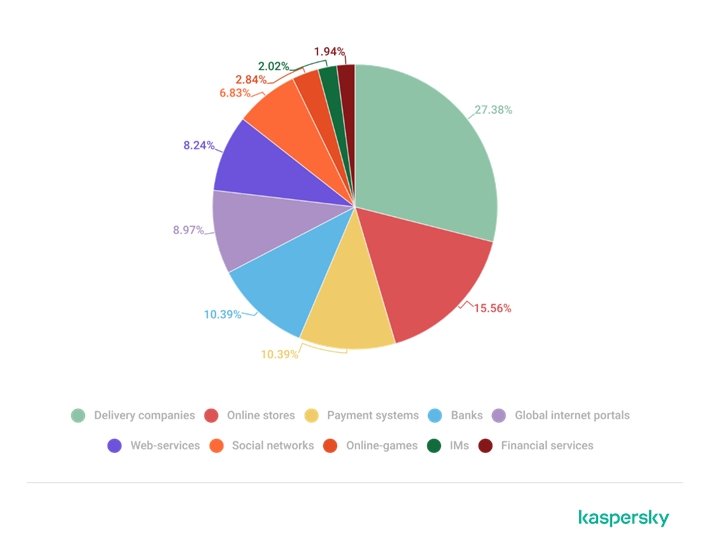

De acordo com as estatísticas da Kaspersky, as páginas de phishing utilizadas pelos criminosos informáticos para visar jovens jogadores que usam principalmente os jogos Roblox, Minecraft, Fortnite, e Apex Legends. No total, mais de 878.000 páginas de phishing foram criadas para estes quatro jogos em 2022.

Uma das técnicas mais comuns de engenharia social dirigida aos jovens jogadores, envolve ofertas para descarregar cheats e mods populares para jogos. Num site de phishing o utilizador pode obter um manual completo sobre como instalar corretamente a batota.

O que é particularmente interessante é que existem instruções específicas que apontam para a necessidade de desativar o antivírus antes de instalar um ficheiro. Isto pode não alertar os jovens, mas pode ser especialmente criado para que o malware evite a deteção no dispositivo infetado. Quanto mais tempo o antivírus do utilizador estiver desativado, mais informação poderá ser recolhida do computador da vítima.

Outras conclusões-chave do relatório incluem:

- Os títulos mais populares explorados pelos cibercriminosos, tanto em 2022 como em 2021, são o Minecraft e o Roblox

- Os principais jogos infantis classificam-se pelo número de utilizadores atacados, incluindo ainda jogos para as crianças mais pequenas – Poppy Playtime e Toca Life World, concebidos principalmente para jogadores de 3-8 anos.

- Os peritos da Kaspersky observaram um aumento de 41% no número de utilizadores afetados que descarregavam ficheiros maliciosos disfarçados de Brawl Stars, atingindo cerca de 10 mil jogadores atacados em 2022.

“Em 2022, os cibercriminosos exploraram jogos concebidos para crianças de 3-8 anos de idade. Isto destaca que os cibercriminosos não filtram os seus alvos por idade e atacam mesmo os jogadores mais jovens, com o provável alvo de atingir os dispositivos dos seus pais. Ao concentrarem-se em jogadores jovens, os cibercriminosos nem sequer se preocupam em tornar os esquemas maliciosos menos óbvios. Eles esperam que as crianças e os adolescentes tenham pouca ou nenhuma experiência ou conhecimento de armadilhas cibercriminosas e caiam facilmente mesmo nas fraudes mais primitivas. Portanto, os pais precisam de ser especialmente cuidadosos com as aplicações que os seus filhos descarregam, se os seus dispositivos têm soluções de segurança confiáveis instaladas e devem ensinar os seus filhos sobre como se comportar online”, comenta Vasily M. Kolesnikov, um perito em segurança da Kaspersky.