Desde serviços avançados de desinformação até ao roubo de identidades digitais, passando pelas vulnerabilidades das casas inteligentes e pela engenharia social assistida por IA — estes são os grandes tópicos de debate nos fóruns da dark web

Todos os anos, em dezembro, os especialistas da NordVPN tentam prever os riscos de cibersegurança do ano seguinte. Desta vez, fizeram parceria com a NordStellar, cujos investigadores analisaram os maiores fóruns da dark web para identificar os tópicos mais discutidos e as ameaças emergentes.

“Embora as previsões do ano passado continuem a ser relevantes, a popularidade dos cursos de hacking e dos kits de cibercrime DIY aumentou visivelmente. Os conteúdos pessoais e os dados vazados de clientes continuam a circular sem entraves nestes fóruns”, diz Adrianus Warmenhoven, especialista de cibersegurança da NordVPN.

“Este ano, fomos além dos tópicos mais comentados para identificar as cinco novas ameaças e vulnerabilidades que é provável que surjam em 2025”, acrescenta Warmenhoven.

Ameaças persistentes: o âmbito das apropriações de contas irá alargar-se

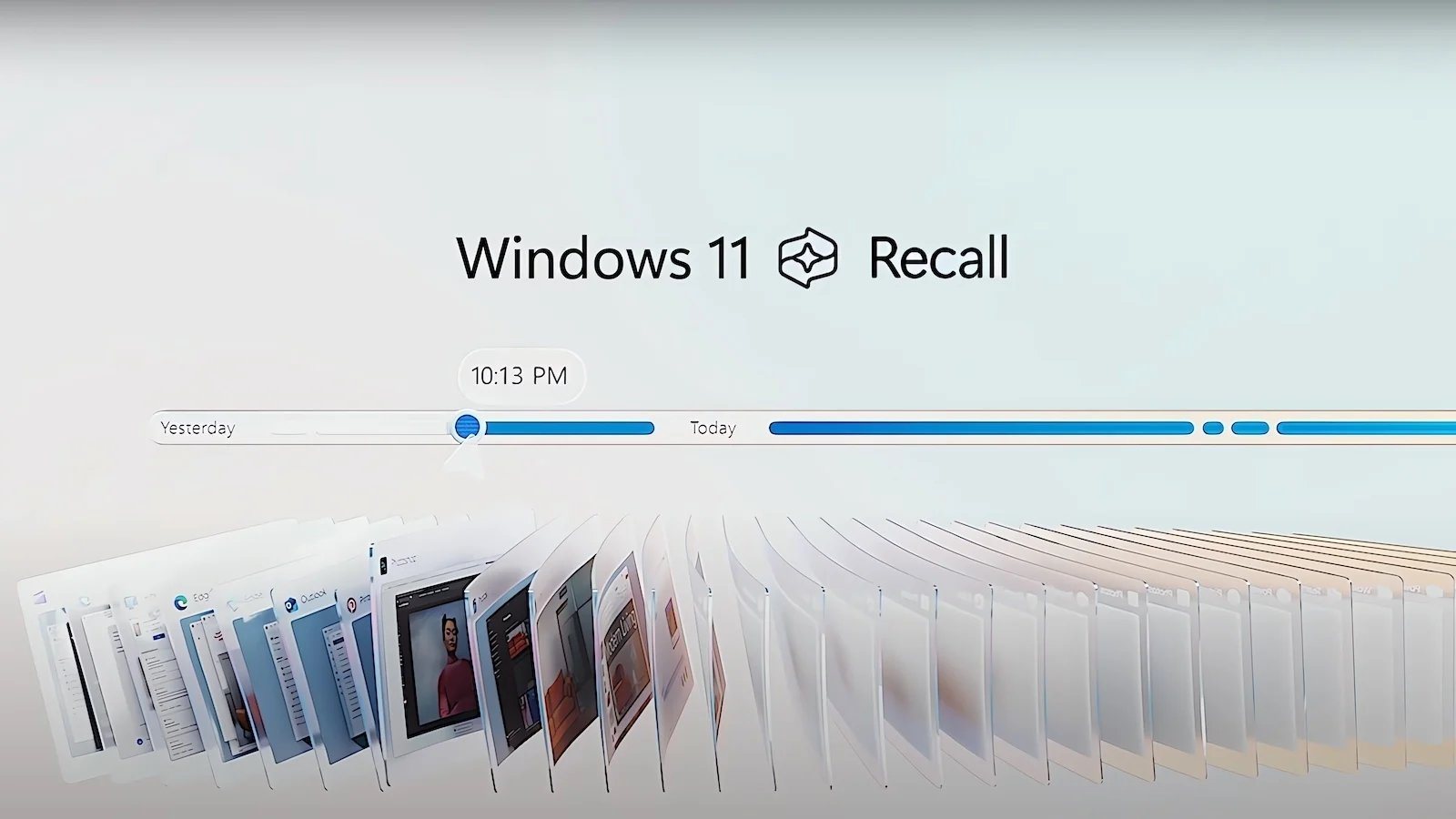

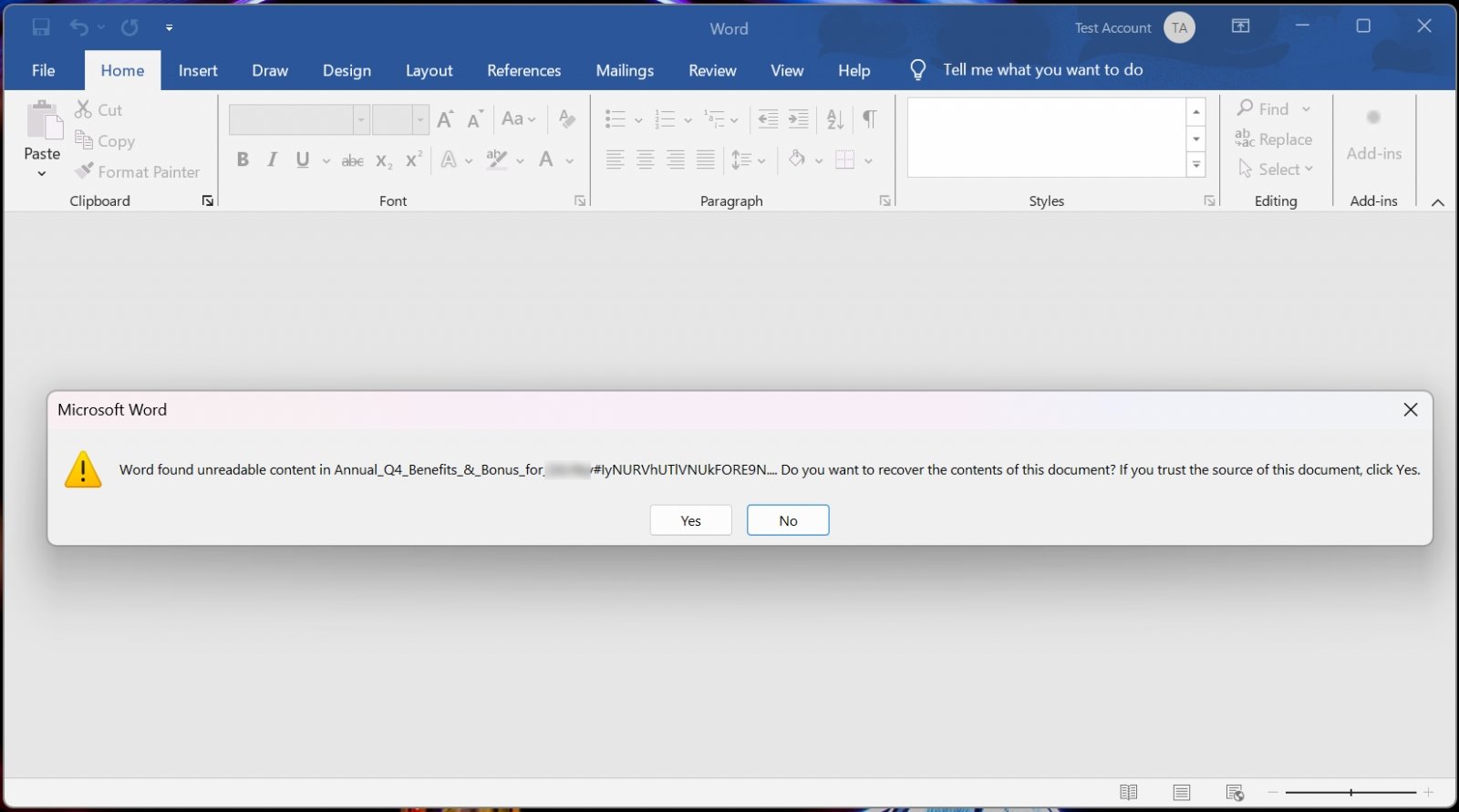

As ameaças mais discutidas na dark web, com mais de 135 000 comentários, concentram-se nas listas de credenciais — bases de dados com combinações de nomes de utilizadores, palavras-passe e outras informações pessoais obtidas através de violações de dados. Um dos tópicos seguidos mais de perto, com perto de 26 000 comentários, aborda diretamente as apropriações de contas que exploram estes metadados para acessos não autorizados.

Devido à prática disseminada de reutilização de palavras-passe em diferentes sites, a posse das credenciais de início de sessão permite não só que os hackers cometam fraude e utilizem as contas para fins maliciosos como transações fraudulentas, mas também aumenta em muito o risco de roubo de identidade.

Warmenhoven chama a atenção para o perigo, acrescentando que, enquanto a reutilização de palavras-passe continuar, os ataques também manterão a sua eficácia e popularidade, prevendo um aumento destas atividades em 2025, à medida que as violações de dados continuam a abastecer os cibercriminosos de novas credenciais.

Ameaças emergentes: brechas de segurança nas casas inteligentes

Outro tópico bastante comentado no fórum da dark web, atraindo perto de 21 000 comentários, versa sobre as vulnerabilidades de segurança de diferentes sistemas e aplicações domésticas inteligentes, incluindo instruções concretas sobre como explorá-las.

O “2024 IoT Security Landscape Report” (Relatório sobre o panorama de segurança da IoT em 2024) analisou aproximadamente 50 milhões de dispositivos da Internet das Coisas (IoT), revelando mais de 9,1 mil milhões de eventos de segurança à escala global. Em média, as redes domésticas sofrem mais de 10 ataques diários contra os dispositivos conetados, um número que se prevê vir a aumentar em 2025.

“Os hackers exploram cada vez mais uma vasta gama de dispositivos domésticos inteligentes, desde sistemas de segurança até aparelhos de uso diário, como frigoríficos e aspiradores inteligentes. Enquanto alguns dispositivos funcionam como pontos de acesso para ataques de rede de maior envergadura, há outros, como os sistemas domésticos de CCTV, que podem ser diretamente pirateados, correndo o risco de expor as atividades privadas dos utilizadores”, diz Warmenhoven.

O roubo de identidade continuará a ser a prioridade dos hackers, devido à sua alta rentabilidade

As discussões sobre fraude estão entre os 10 tópicos mais comentados na dark web, com os utilizadores a partilharem dicas, ferramentas e estratégias para se cometer fraudes eficazes. As fraudes com cartões de crédito e as fraudes de seguros são bastante discutidas, mas é o roubo de identidade que continua a ser a grande prioridade dos hackers, por ser mais lucrativo.

À medida que os piratas informáticos continuam a explorar os dados pessoais para se infiltrarem em contas bancárias, cartões de crédito e cometerem fraude fiscal, prevê-se que as técnicas de roubo de identidade se tornem cada vez mais sofisticadas.

“O roubo de identidade está a evoluir, antecipando-se o aparecimento de novas formas para o próximo ano”, afirma Warmenhoven. “Uma delas, a fraude de identidade sintética, que mistura dados verdadeiros com dados falsos, incorpora muitas vezes tecnologias de deepfake para aumentar a sua eficácia. Outro método emergente é o roubo de identidade invertido, em que os indivíduos utilizam a identidade de outra pessoa, não para lucro financeiro, mas para se fazerem passar por essa pessoa no dia a dia — para conseguirem emprego, acederem a serviços médicos ou escaparem a consequências legais. Estas estratégias incidem sobre a usurpação de identidade a longo prazo, em detrimento do lucro financeiro imediato”.

Ascensão iminente de uma nova ameaça: a desinformação como serviço

De acordo com o “Global Risks Report 2024”, do Fórum Económico Mundial, a desinformação gerada por IA aparece como o segundo maior risco global (53%) para os próximos dois anos, com as condições meteorológicas extremas a ocuparem o primeiro lugar e os ciberataques o quinto.

A dark web está a abarrotar de táticas concebidas para espalhar a desinformação, incluindo o uso de milhares de contas falsas de redes sociais e inúmeros e-mails de spam, que disseminam propaganda. Além disso, estão a ser desenvolvidas “bot farms” de desinformação para distribuir informações falsas em larga escala.

“Ao refletir sobre as tendências atuais da dark web, prevemos a emergência da desinformação como serviço como ameaça significativa para o próximo ano”, alerta Warmenhoven. “Esta solução, oferecida pelos cibercriminosos, lucra com a criação e a propagação de informações falsas, um serviço altamente personalizável e adaptável, que permite a segmentação precisa de perfis demográficos e a manipulação de algoritmos das redes sociais para ampliar o seu alcance”.

A engenharia social assistida por IA tornar-se-á mais sofisticada

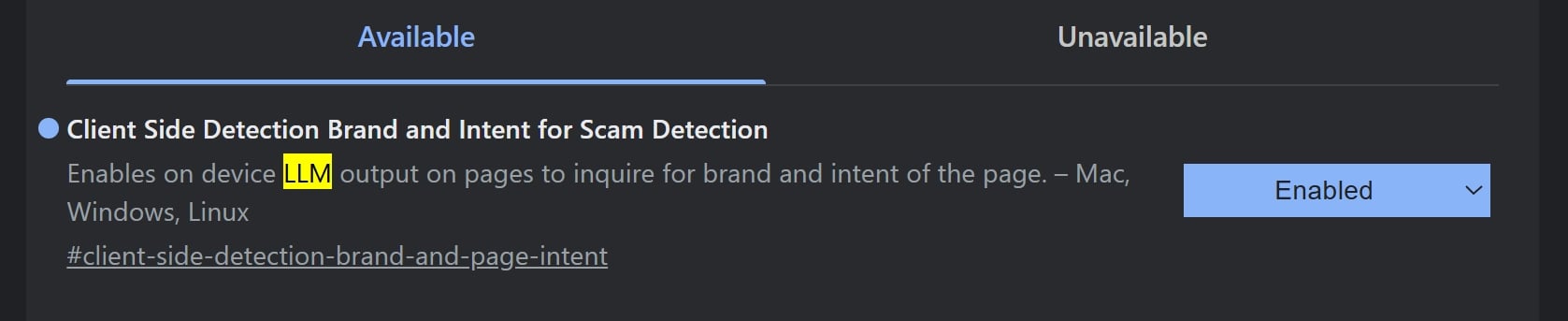

Prevê-se que a engenharia social assistida por IA venha a tornar-se cada vez mais sofisticada. Embora este tópico não seja muito discutido, os fóruns estão a abarrotar de dicas detalhadas, tutoriais e exemplos reais de como fazer uso desta técnica. Uma das maiores tendências emergentes é a utilização da IA para detetar vulnerabilidades, aumentando a complexidade das ferramentas criadas para manipular o comportamento humano com vista à extração de informações e à elaboração de e-mails de phishing convincentes.

Além disso, devido à engenharia social baseada na IA, os funcionários cometem mais erros e as empresas tornam-se menos seguras, como demonstra o Business Digital Index.

“Assistimos atualmente à emergência de uma ameaça conhecida por ‘manipulação e exploração de empresas’, em que os vigaristas enganam os representantes das empresas, levando-os a emitir reembolsos ou substituições praticamente por qualquer motivo. Estes fóruns disponibilizam métodos concretos para pesquisar empresas e executar eficazmente estes golpes, visando grandes organizações, como a Amazon, a ASOS e a Walmart”, explica Warmenhoven.