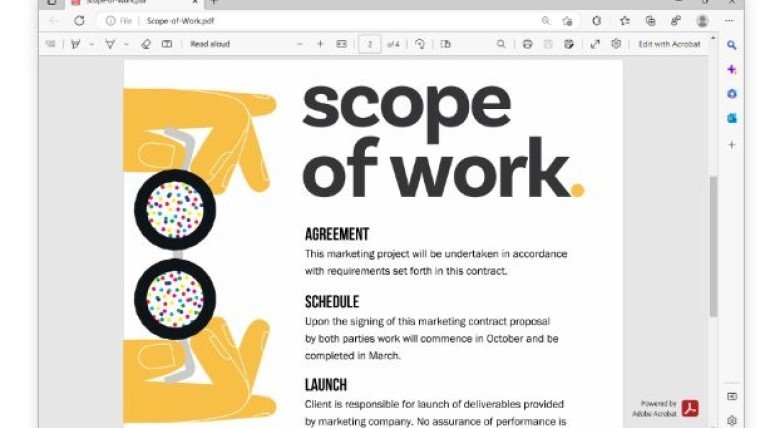

O Microsoft Edge já permite que os utilizadores possam abrir rapidamente ficheiros PDF no navegador, sem terem de recorrer a aplicações externas. Isto pode ser bastante útil para quem apenas pretenda ver um ficheiro de forma casual.

No entanto, a partir de março de 2023, o Edge vai ficar ainda mais avançado nesta vertente, graças a uma nova parceria feita com a Adobe. A empresa confirmou que vai criar um conjunto de novas e melhoradas funcionalidades na gestão de ficheiros PDF dentro do Edge.

Para começar, o Edge vai começar a usar o mesmo motor que se encontra nos programas da Adobe, o Adobe Acrobat PDF. Desta forma, os utilizadores podem beneficiar diretamente do desempenho que já se encontra nas apps dedicadas, mas sem saírem do navegador.

Ao mesmo tempo, isto vai também permitir aos utilizadores do Edge terem acesso a novas ferramentas para seleção de texto, leitura em voz alta e suporte para cores realistas e gráficos. Obviamente, surgem ainda melhorias a nível da segurança em geral.

Para os utilizadores que pretendam funcionalidades mais avançadas, é sempre possível adquirir diretamente uma subscrição do Adobe Acrobat, que adiciona a capacidade de se realizarem edições de ficheiros PDF e conversões para diferentes formatos.

Estas novidades vão começar a ser integradas no Edge a partir de março, mas a empresa espera que as mesmas cheguem de forma gradual aos utilizadores, dando assim tempo para realizar todos os testes necessários.

O atual leitor de PDFs do Edge vai ser descontinuado em março de 2024, altura em que se espera que o novo motor da Adobe esteja completamente integrado no navegador.