A Google confirmou que vai lançar para os utilizadores do Gmail uma nova funcionalidade, na qual será possível ativar a encriptação ponta-a-ponta para as mensagens partilhadas entre a plataforma.

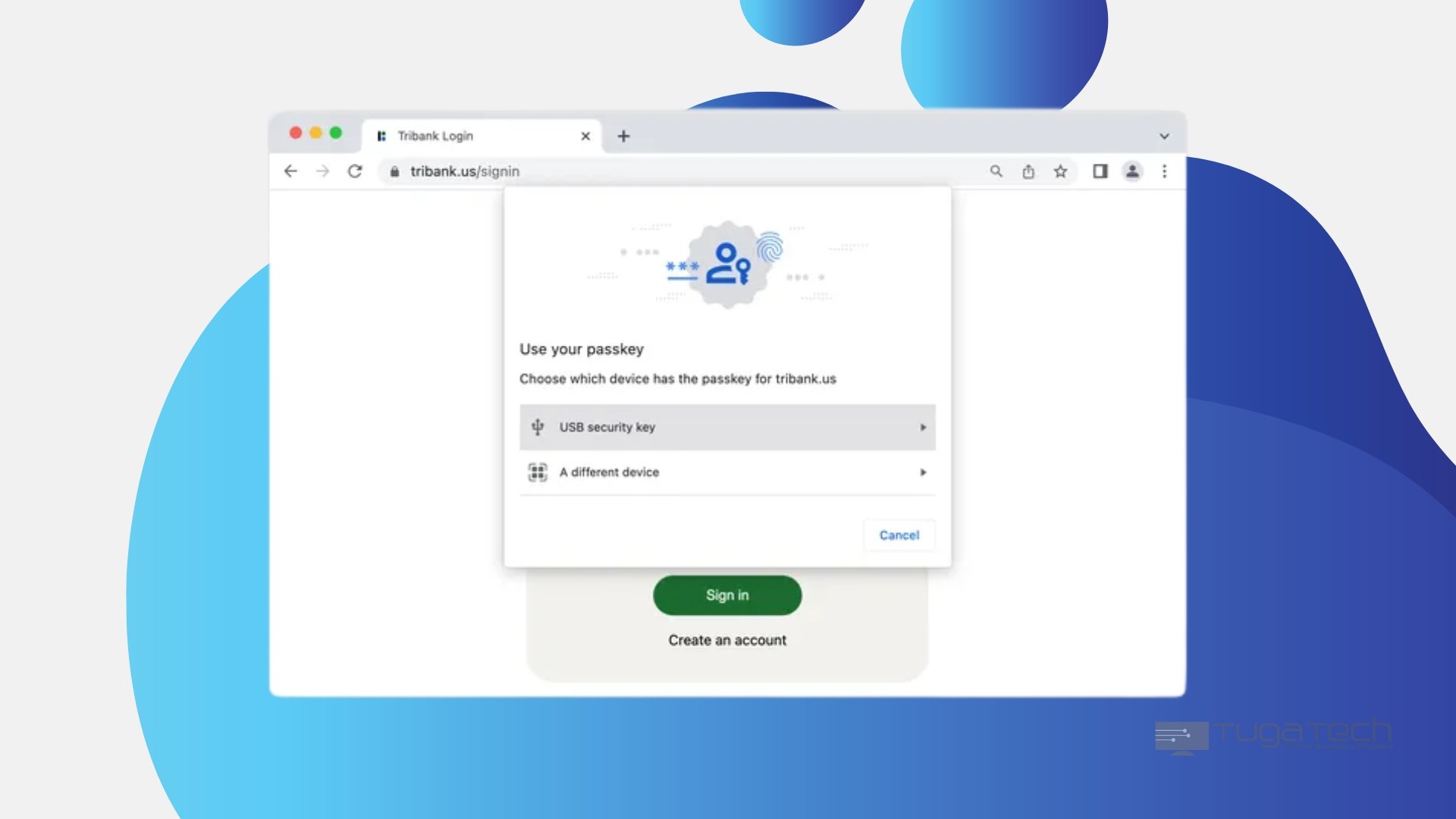

De acordo com a empresa, a nova funcionalidade vai permitir que os utilizadores do Google Workspace possam usar a encriptação ponta a ponta para as mensagens partilhadas dentro do Gmail, adicionando uma camada adicional de segurança para as mensagens.

Ao usar esta funcionalidade, o Gmail irá encriptar todas as mensagens enviadas entre os utilizadores, de forma a que nem mesmo os servidores da Google possam aceder aos conteúdos da mesma. A encriptação é feita nos dispositivos, e apenas as duas partes da conversa possuem acesso à mesma

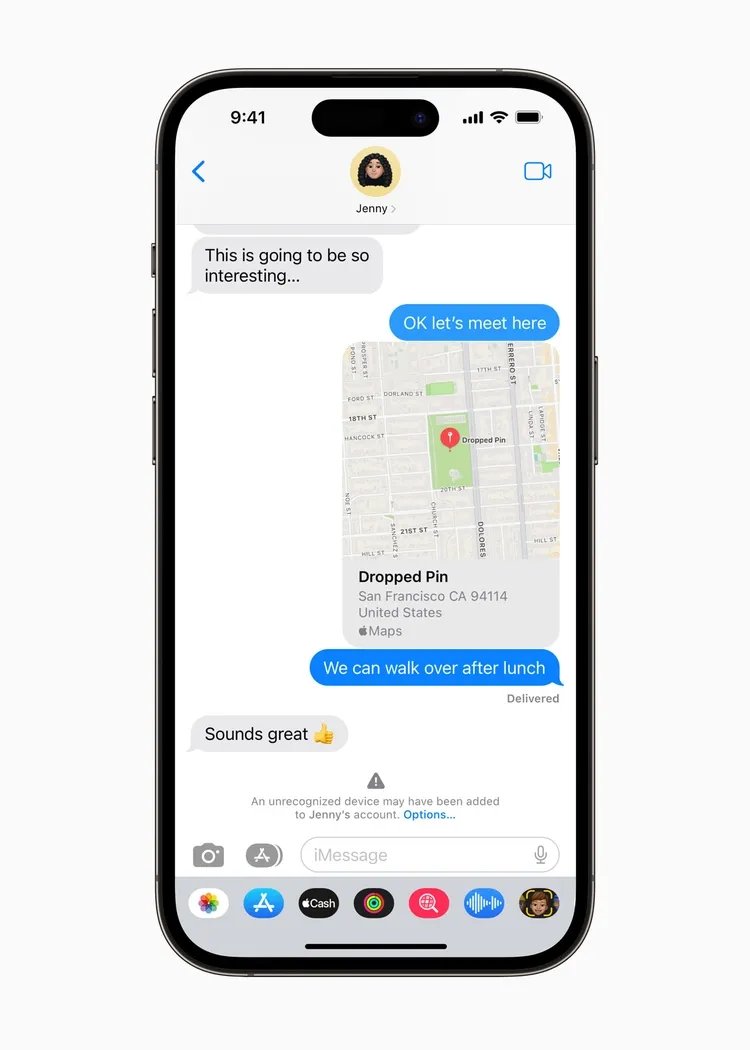

De notar que a encriptação apenas irá encontrar-se para os conteúdos do email, e não para os conteúdos mais genéricos, como a data de envio ou assunto. Com esta funcionalidade ativa, as chaves de encriptação dos conteúdos encontram-se apenas nos dispositivos dos utilizadores, pelo que nenhuma outra parte pode aceder à mensagem – nem mesmo a Google.

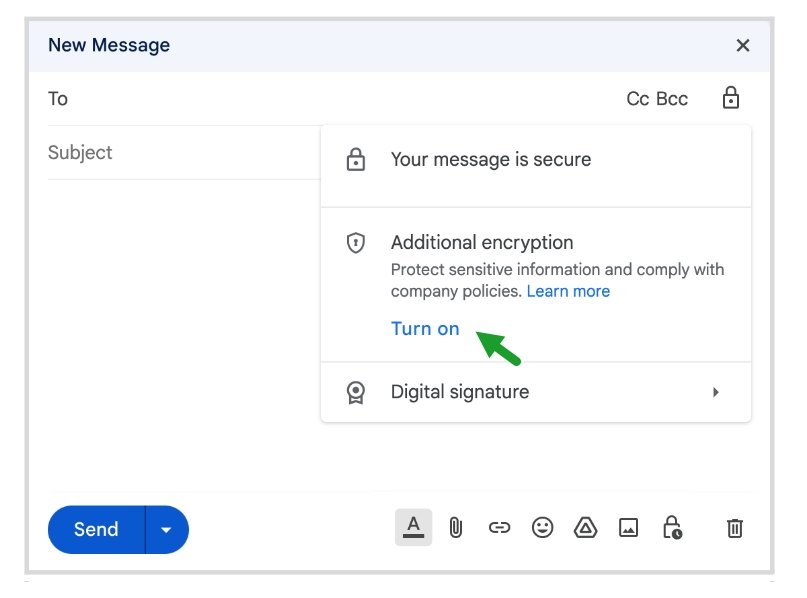

De momento, a funcionalidade de encriptação ponta a ponta do Gmail encontra-se em teste sobre os planos do Google Workspace Enterprise Plus, Education Plus e Education Standard. Espera-se que brevemente venha a ficar disponível para mais planos, e eventualmente possa vir a surgir para contas do Gmail regulares – para já o foco parece ser a nível da educação e empresas.

Esta novidade certamente que pode adicionar uma camada adicional de segurança para mensagens com conteúdos sensíveis, mas infelizmente a sua disponibilidade ainda é algo limitada de momento. Além disso, tendo em conta o formato sobre como funciona, é possível que ainda possa demorar algum tempo até que comece a chegar a contas pessoais do Gmail – as que terminam em @gmail.com.