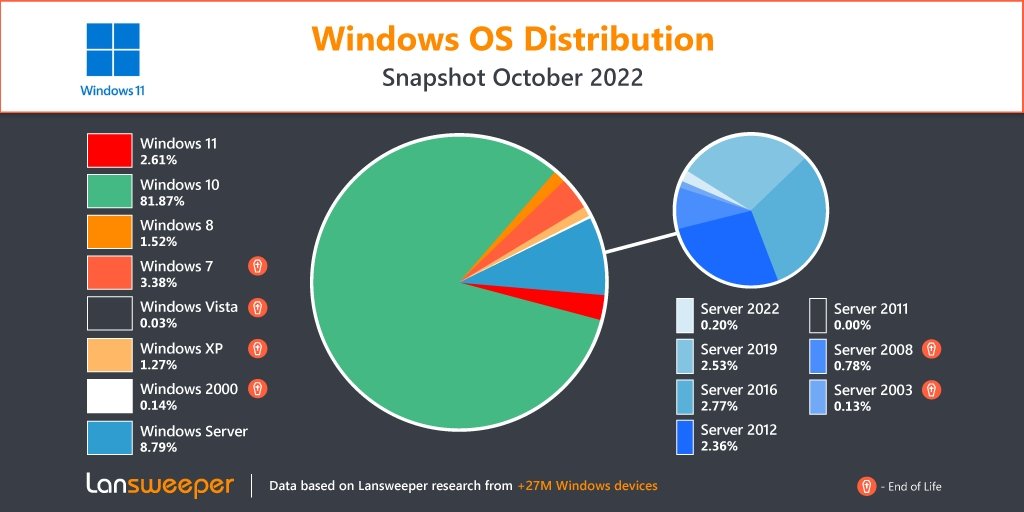

Como é costume da Microsoft, esta encontra-se a relembrar os utilizadores que ainda estejam sobre o Windows 10, na versão 21H1, que o suporte do mesmo está agora a chegar ao fim.

O Windows 10 21H1 está previsto de deixar de receber suporte oficial da Microsoft no dia 13 de Dezembro de 2022. A partir desta data, os utilizadores que ainda se encontrem nesta vrsão do sistema operativo vão deixar de receber suporte e atualizações oficialmente da empresa.

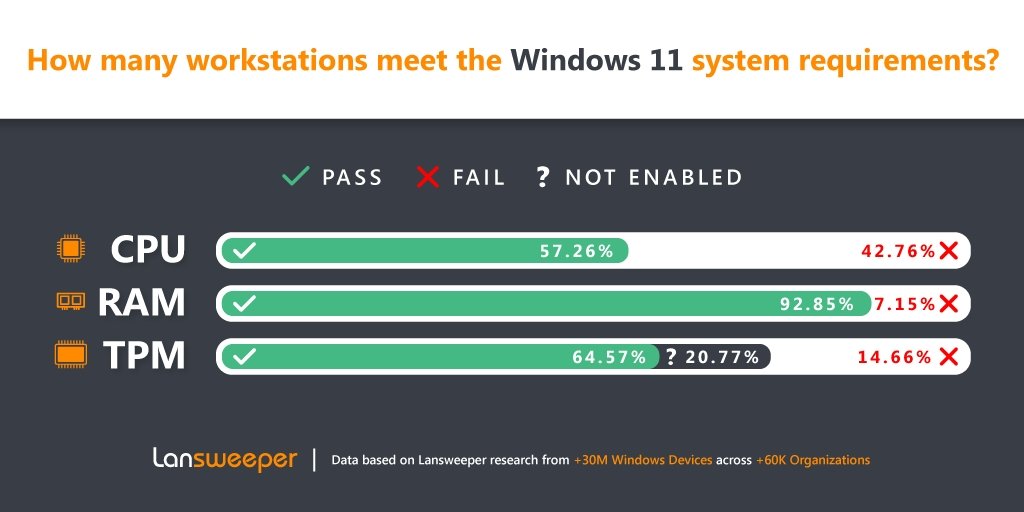

A recomendação será que seja feito o upgrade para a versão mais recente do Windows 11, ou no caso de tal não ser possível, para a versão mais recente do Windows 10. Isto pode ser facilmente realizado a partir do Windows Update – com os utilizadores a receberem a notificação para tal caso o sistema seja compatível.

Obviamente, os sistemas que se encontrem nesta versão do Windows, depois desta data, ainda irão continuar a funcionar. Mas a Microsoft sublinha que não irá fornecer qualquer suporte para os mesmos e que as atualizações de segurança também não irão ser fornecidas.

É possível que, algumas semanas antes desta data, a Microsoft venha a forçar os utilizadores a realizarem a atualização do sistema, levantando todos os bloqueios que possam existir para o processo. Com isso, a atualização deve ser instalada automaticamente para a maioria dos utilizadores, colocando os mesmos na versão mais recente do Windows 10 – a menos que tenha sido aplicado algum bloqueio por parte do próprio utilizador.