Recentemente, uma das maiores operadoras da Austrália foi alvo de um ataque informático. A Optus confirmou que os seus sistemas foram alvo de um ataque, de onde terão sido roubadas informações pessoais de vários clientes e funcionários da empresa.

A Optus é a segunda maior operadora na Austrália, tendo confirmado o roubo de dados a 22 de Setembro de 2022. Estima-se que 11,000,000 clientes pudessem ter sido afetados com este roubo.

Pouco tempo depois, informações do ataque começaram a surgir sobre vários portais da dark web, tendo mesmo sido partilhada informação de 10200 clientes como “prova” do ataque. O hacker, que se dava pelo nome de “optusdata”, pedia 1.000.000 dólares para evitar a publicação dos conteúdos.

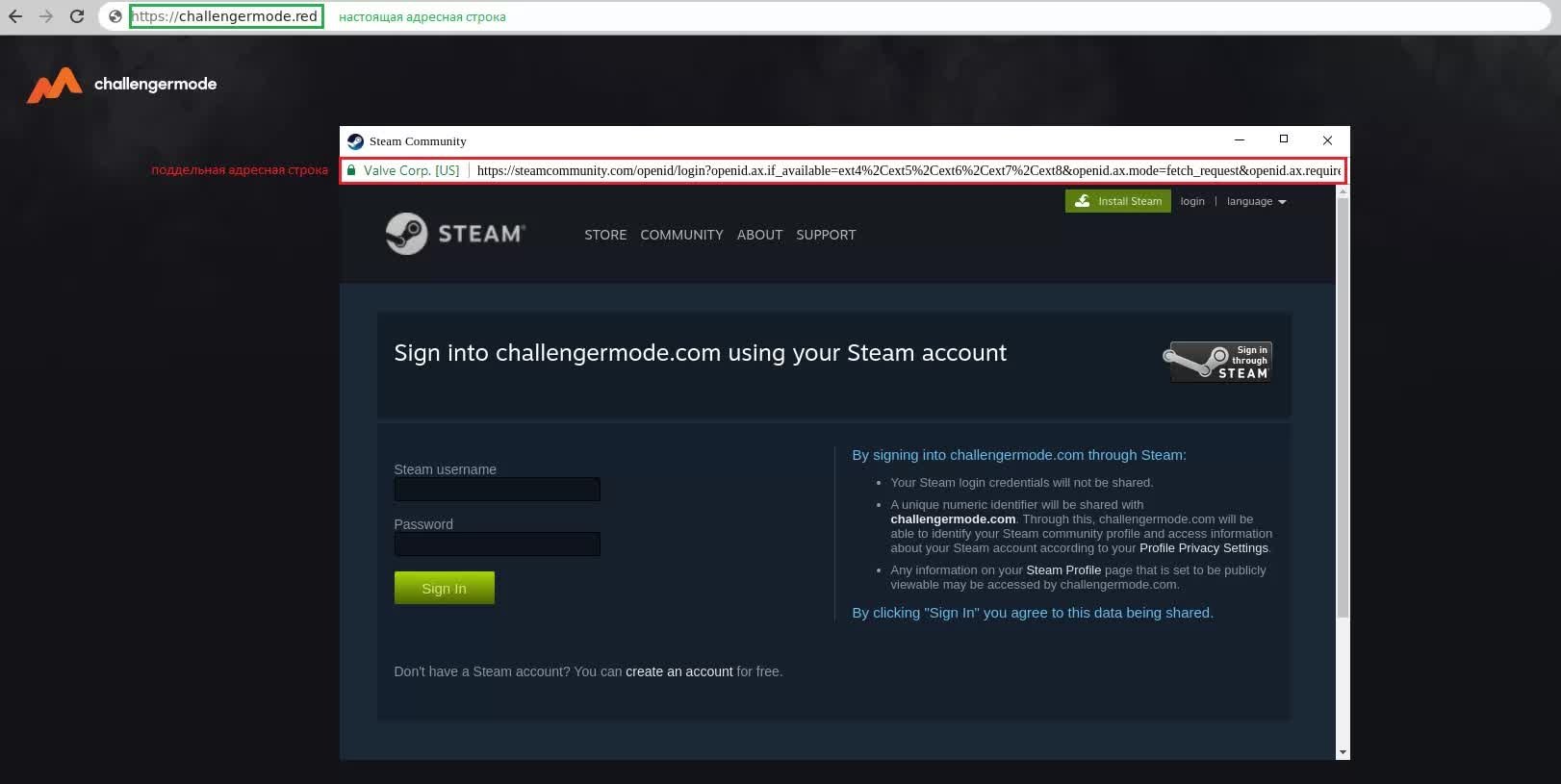

A Optus, no entanto, terá negado ter realizado o pagamento, e invés disso optou por entrar em contacto com as autoridades sobre o incidente. O atacante informou alguns investigadores de segurança que o ataque terá sido feito através de uma API antiga, na qual seria possível obter acesso aos dados dos clientes – e que a empresa não teria desativado.

No entanto, numa reviravolta, o hacker que inicialmente pretendia o resgate pelo conteúdo roubado, agora aparenta ter voltado atrás. Numa mensagem partilhada sobre o mesmo fórum onde a informação estaria disponível, o hacker alega que terá eliminado todos os dados recolhidos da Optus e que não iria vender o mesmo a ninguém.

Além disso, este pediu também desculpa aos clientes da empresa que foram afetados com o ataque, e que tinham sido usados como “prova” do mesmo anteriormente.

Apesar de não se conhecer os motivos para esta mudança de planos, pode estar relacionado com o facto que as autoridades australianas também confirmaram, durante o dia de ontem, que iriam iniciar uma operação para identificar o autor deste ataque. O comunicado das autoridades deixou mesmo o alerta para o facto que, apesar de os hackers operarem, muitas vezes, sobre alcunhas ou grupos, e não verem diretamente as autoridades, estas viam os mesmos e os seus responsáveis.

Caso as autoridades identifiquem o autor do ataque à Optus, este pode enfrentar até 10 anos de prisão de acordo com as leis australianas.