O panorama de cibersegurança no setor financeiro continua a evoluir rapidamente, devido ao aparecimento de ameaças cada vez mais sofisticadas e direcionadas. Durante 2024, verificou-se um aumento significativo da atividade de Trojans bancários, um tipo de malware que utiliza técnicas avançadas para roubar credenciais e dados financeiros, colocando em risco a economia do utilizador, da empresa ou até mesmo do próprio país. É o que afirma a S21sec, uma das principais fornecedoras de serviços de cibersegurança na Europa, adquirida pelo Thales Group em 2022, na última versão do seu relatório Threat Landscape Report, no qual analisa a evolução do cibercrime a nível global.

A chegada da IA está a transformar o cenário do cibercrime, especialmente nas técnicas de engenharia social utilizadas para tentar enganar as vítimas, com o objetivo de obter informações sensíveis como números de cartões de crédito, ou credenciais de acesso a contas bancárias, entre outros. Tradicionalmente, este método exigia conhecimento técnico avançado e tempo considerável para criar, por exemplo, websites falsos e emails convincentes. No entanto, a IA simplificou este processo, permitindo que os cibercriminosos realizem estes ataques maliciosos com maior facilidade e com poucos conhecimentos técnicos.

O crescimento deste tipo de fraudes, como o roubo de identidade, o phishing através de mensagens de texto (smishing), o phishing de voz (vishing) ou a utilização de vídeos manipulados (deepfakes), representam um desafio crescente para esta indústria, que à medida que a sua digitalização avança parece cada vez mais exposta.

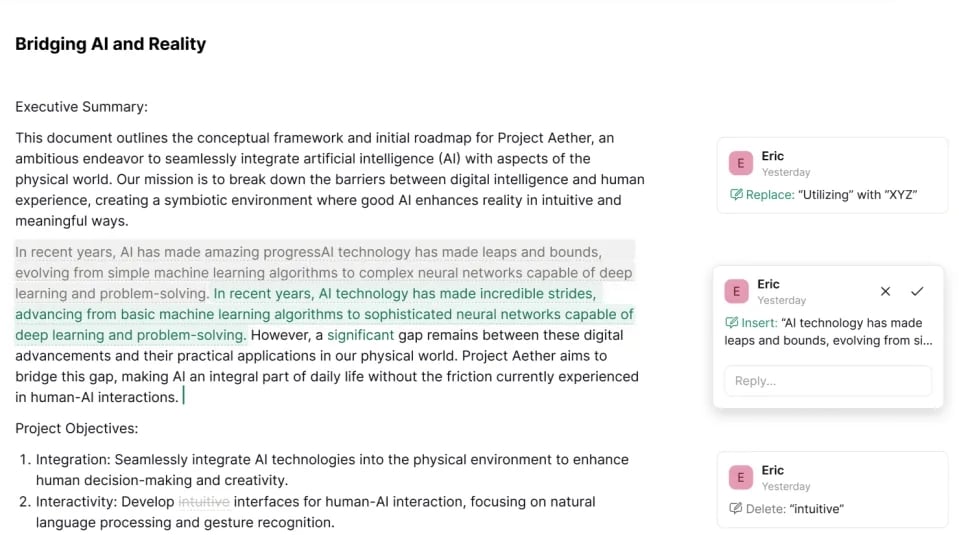

Como consequência direta destes avanços, nasceu o fenómeno do Phishing-as-a-Service (PaaS), semelhante ao modelo Software-as-a-Service (SaaS). O PaaS permite aos cibercriminosos alugar ou comprar kits de phishing, completos e personalizáveis, reduzindo significativamente as barreiras de entrada para a realização deste tipo de ataques. Esses kits geralmente incluem modelos de e-mail, websites clonados e ferramentas automatizadas para recolha de credenciais. Como resultado, tem havido um aumento significativo de fraudes que se fazem passar por entidades bancárias, uma vez que os atacantes podem lançar campanhas de phishing de forma mais rápida e eficiente.

Hugo Nunes, responsável pela equipa de Threat Intelligence da S21Sec, destaca a ampla diversidade de tipos de ciberataques existentes atualmente: “os agentes maliciosos encontraram várias formas de atingir os seus objetivos graças à IA. Entre estas formas está o ‘vishing’, que implica o uso de chamadas telefónicas para enganar a vítima, e no qual a IA melhorou a capacidade de simular vozes reais e automatizar chamadas em grande escala, aumentando a eficácia do ciberataque; e o ‘QRishing’, que se baseia na utilização de códigos QR para direcionar as vítimas para sites maliciosos. Com a ajuda da IA, os atacantes podem gerar e distribuir estes códigos QR falsos que parecem seguros, facilitando assim o roubo de credenciais ou outras informações sensíveis”, explica o especialista.

As criptomoedas, na mira dos cibercriminosos

O mundo das criptomoedas também tem sido um alvo proeminente de fraudes informáticas em 2024, com inúmeros ataques direcionados especificamente a este setor e com o surgimento de agentes maliciosos que desenvolveram novas formas de comprometer as carteiras virtuais de criptomoedas e cripto exchanges, ou seja, os próprios mercados de transação deste tipo de moeda. Estes ataques a plataformas de criptomoedas são cada vez mais comuns e exigem, cada vez mais, medidas de segurança robustas.

Um exemplo claro desta especificidade é o kit de phishing ‘CryptoChameleon’, que tem como principais alvos utilizadores de plataformas de criptomoedas e funcionários da Comissão Federal de Comunicações (FCC). Este kit tem capacidades de clonar páginas de início de sessão e utiliza e-mails, SMS e chamadas telefónicas para roubar as credenciais das vítimas. Este kit também está desenhado para contornar medidas de segurança como a autenticação multifator (MFA) e permite uma elevada personalização dos ataques.

Resumindo, o setor financeiro enfrenta uma onda de ciberameaças cada vez mais sofisticadas, pelo que é fundamental que as instituições deste setor continuem a investir em estratégias de cibersegurança proativas e atualizadas para proteger tanto os seus próprios ativos como a informação dos seus clientes.