O grupo de ransomware LockBit confirmou ter sido o responsável por um roubo de dados da empresa Entrust, tendo ameaçado publicar os dados roubados depois de as negociações com a entidade não terem chegado a nenhum resultado.

No entanto, pouco depois de ter sido confirmado que os dados iriam ser revelados, o site do grupo que é usado para anunciar os ataques foi alvo de um forte ataque DDoS, o qual aparenta ter sido originado da própria Entrust ou de entidades diretamente relacionadas com a mesma.

A Entrust é uma empresa que se apelida líder na proteção de dados, identidades e pagamentos, fornecendo serviços para milhares de empresas no mercado. Em Julho, a entidade tinha confirmado que os seus sistemas tinham sido acedidos por uma entidade não autorizada, mas não deixou detalhes sobre o que teria sido concretamente acedido.

De notar que, da lista de clientes da Entrust, encontram-se várias entidades e agências governamentais dos EUA, pelo que o acesso a dados dos clientes da mesma poderia revelar-se uma verdadeira dor de cabeça.

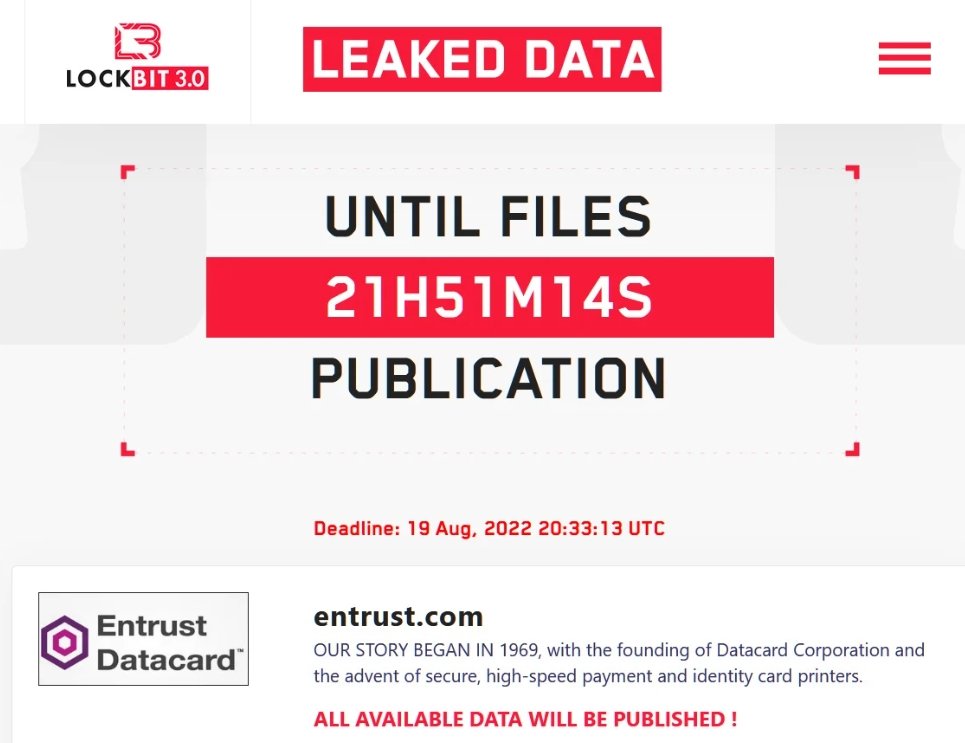

No final da semana passada, o grupo LockBit confirmou ter sido a origem do ataque, tendo ainda confirmado que tentou entrar em contacto com a Entrust para negociar a não publicação dos dados roubados – o que terminou sem sucesso.

Face a isto, o grupo terá começado a divulgar alguns dos ficheiros roubados da empresa. No entanto, pouco depois de os primeiros dados terem sido revelados, o site do grupo foi alvo de um forte ataque DDoS, tendo ficado inacessível.

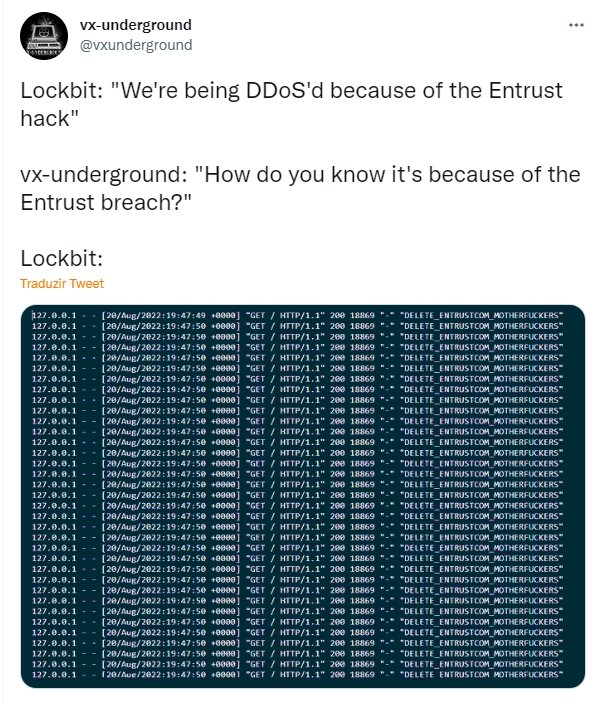

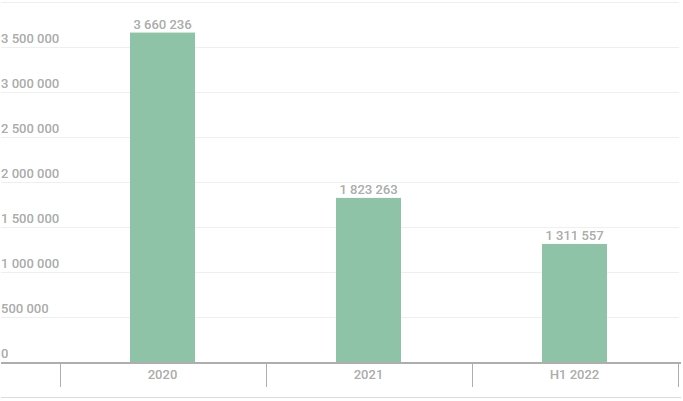

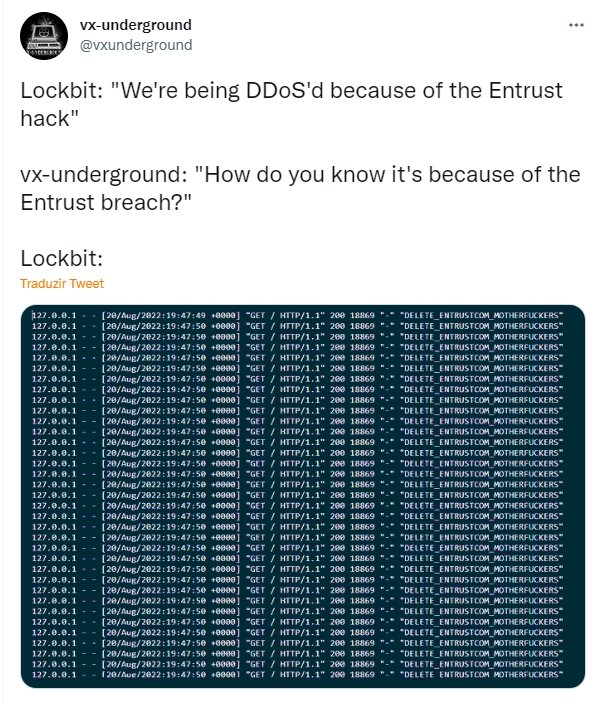

Vários investigadores de segurança que possuem ligações com os responsáveis do grupo confirmam o ataque. Azim Shukuhi, um investigador que terá estado em contacto com um dos responsáveis do grupo, conhecido apenas como “LockBitSupp”, indica que os servidores do grupo terão sido alvos de um ataque com mais de 400 pedidos por segundo de 1000 servidores diferentes.

O ataque acredita-se ter ligação com a Entrust de alguma forma não oficial, uma vez que os atacantes, sobre os pedidos feitos para os servidores do grupo de ransomware, alteraram o nome do useragent para indicar a eliminação dos dados associados com a Entrust.

O site do grupo ainda se encontra atualmente inacessível sobre a rede Tor, o que indica que pode ainda estar a verificar um largo ataque DDoS. No entanto, durante alguns períodos de tempo, o mesmo voltou a ficar ativo com uma mensagem dos responsáveis do grupo, a indicar que os dados da empresa iriam ser enviados para uma plataforma P2P, o que tecnicamente torna consideravelmente mais difícil remover os dados ou deixar os mesmos inacessíveis.

Até ao momento a Entrust não deixou qualquer comentário sobre o caso ou a possível relação entre os ataques DDoS e a o grupo.

No entanto, é importante notar que, sobre as leis norte-americanas, é ilegal realizar ataques reversos como “vingança”. Isto inclui a realização de ataques aos grupos que inicialmente realizaram um ataque sobre uma entidade, o que tem vindo a ser também alvo de algumas críticas – uma vez que poderia ser visto como uma forma de defesa das pequenas entidades.

No entanto, as autoridades consideram que esta medida apenas leva a mais atos de violência e ataques digitais invés de se tentar resolver a situação.