Recentemente temos vindo a verificar uma crescente onda de ataques associados a contas do Instagram, onde as vítimas podem ser enganadas com uma simples mensagem. O TugaTech tem vindo acompanhar uma tendência que parece estar a aumentar consideravelmente.

O foco dos ataques parece ser contas do Instagram, independentemente do número de seguidores que as mesmas tenham. O ataque começa quando as potenciais vítimas recebem uma mensagem alegando ser uma determinada entidade, e onde estas devem fornecer determinados dados para diferentes ações.

Um dos exemplos que o TugaTech analisou parte de uma conta associada a um parque aquático em Portugal. Esta conta, que tinha sido anteriormente comprometida, estaria a pedir aos utilizadores que seguem a mesma os mais variados detalhes, entre os quais o email e número de telefone.

Se o utilizador fornecer estes dados, encontra-se diretamente a iniciar o ataque para a sua conta. A maioria dos utilizadores possui as suas contas pessoais associadas aos seus números de telefone.

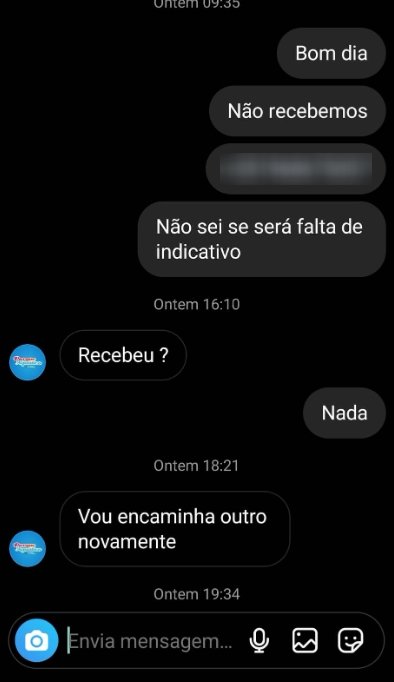

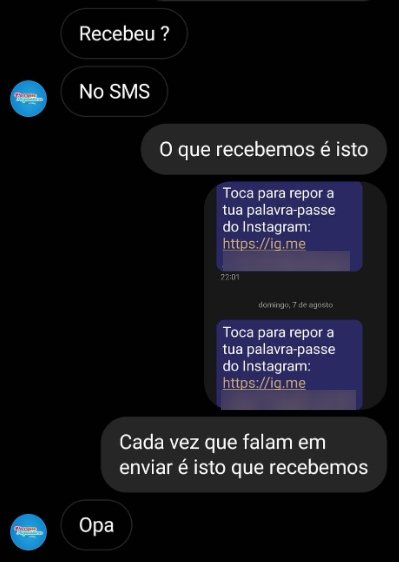

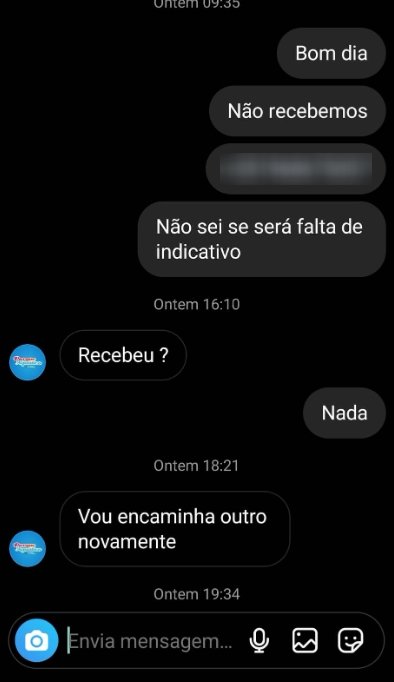

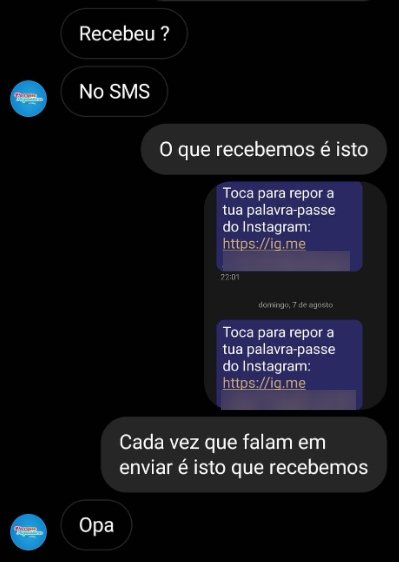

Os atacantes começam por enviar um pedido de recuperação da senha usando o número de telefone, e depois questionam a vítima sobre se esta terá recebido algum link ou código especifico do Instagram. Se as vítimas acederem ou fornecerem esse código/link, passam automaticamente a dar controlo das contas para os atacantes.

Num dos exemplos que o TugaTech teve acesso de uma das vítimas, esta terá partilhado a imagem que estaria a receber links de reposição da senha das suas contas com os atacantes. Isto terá sido o suficiente para levar ao roubo da conta.

Após obterem acesso, são alterados os dados de email e o número de telefone, além de ser ativada a autenticação em duas etapas. A partir daqui, começam os problemas para as vítimas, que nesta altura perdem o total controlo das suas contas.

As vítimas não recebem qualquer email do Instagram a notificar para a alteração do número de telefone ou do email – e quando recebem, este não possui qualquer forma de cancelar.

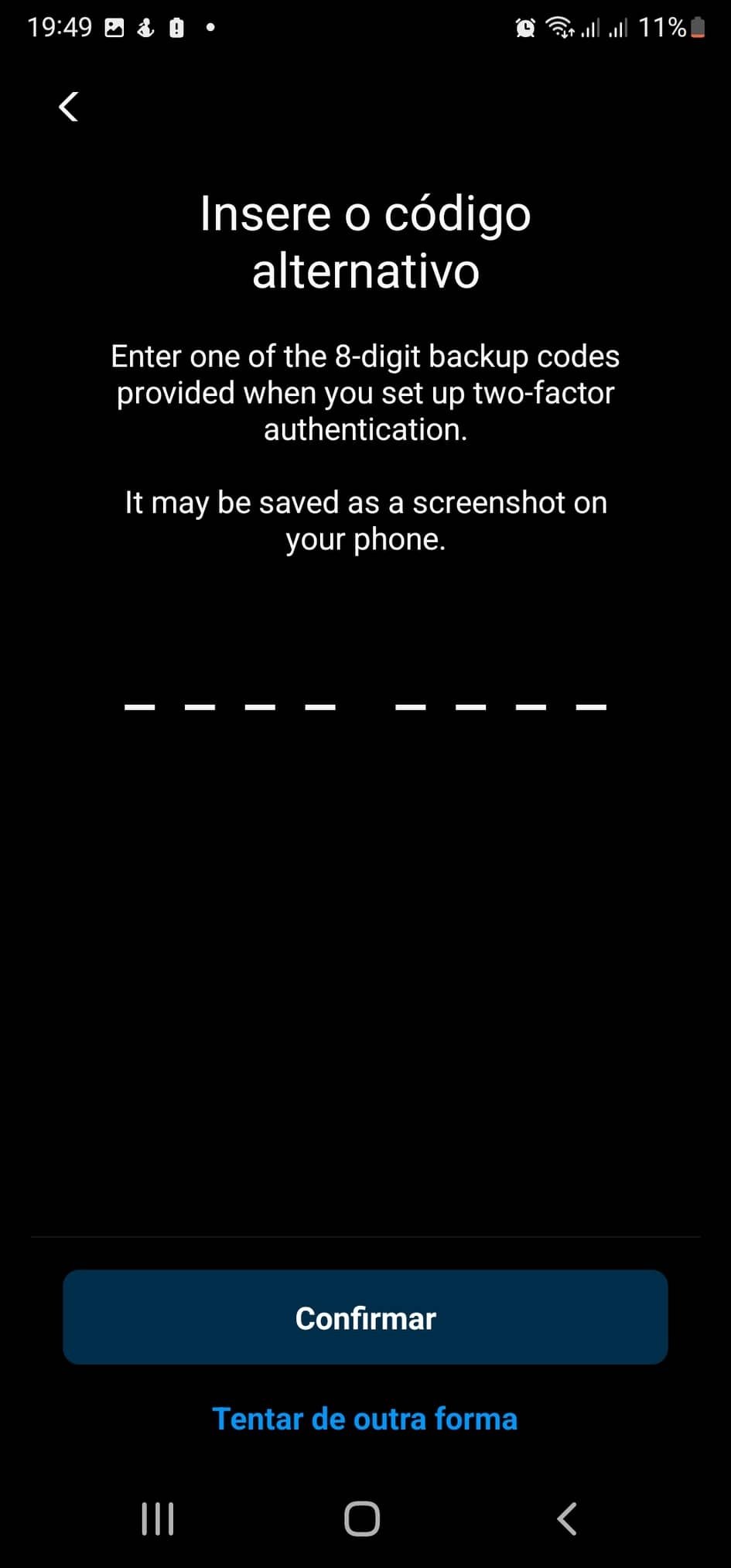

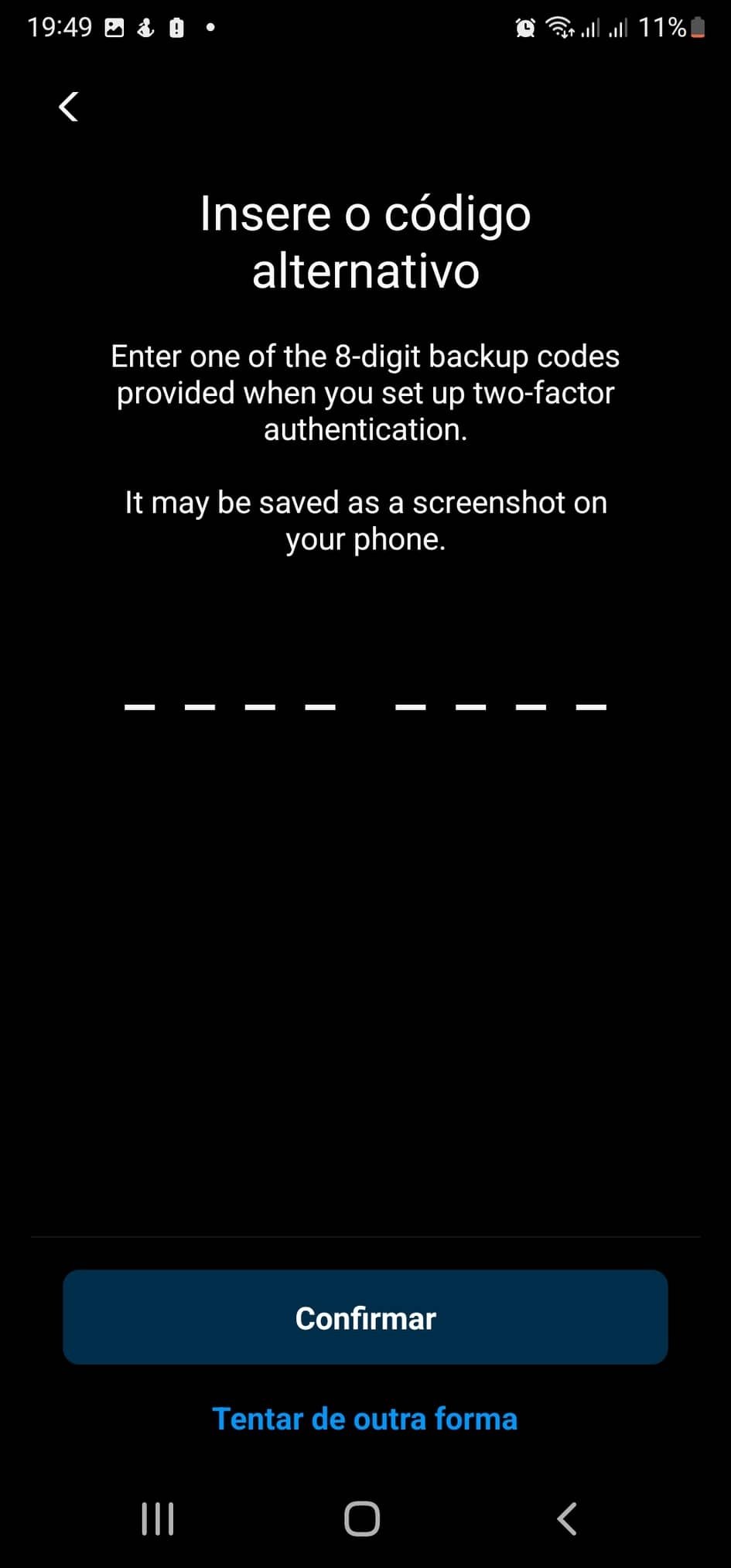

A piorar a situação, mesmo que as vítimas consigam realizar a recuperação da senha da conta, uma vez que foi ativada a autenticação em duas etapas, é necessário um código extra do qual estes não possuem acesso – ou seja, as vítimas ficam sem total acesso às suas contas, mesmo tendo a senha recuperada.

Uma vez que o email e número de telefone associado à conta foram alterados, mesmo que a vítima tente realizar a recuperação dos códigos de acesso, os dados vão ser enviados para os dispositivos dos atacantes.

Este é um esquema elaborado, mas bastante eficaz. A ativação da autenticação em duas etapas por parte do sistema dos atacantes faz com que as vítimas deixam de conseguir aceder à conta, mesmo que recuperem os dados.

> O que fazer se for atacado?

Caso tenha perdido o acesso à conta do Instagram, acima de tudo tente manter a calma. O processo deve ser feito o mais rapidamente possível, mas deve manter a cabeça fria sobre todo o período de tempo.

Em nenhuma circunstância deve remover a conta do Instagram no seu smartphone ou num dispositivo onde a mesma anteriormente se encontrava, ou reinstalar a app de todo.

Essa ligação (mesmo que a conta tenha sido pirateada) é o que garante que o seu dispositivo ainda é reconhecido como um equipamento fidedigno, e que dá mais possibilidade de recuperar os dados.

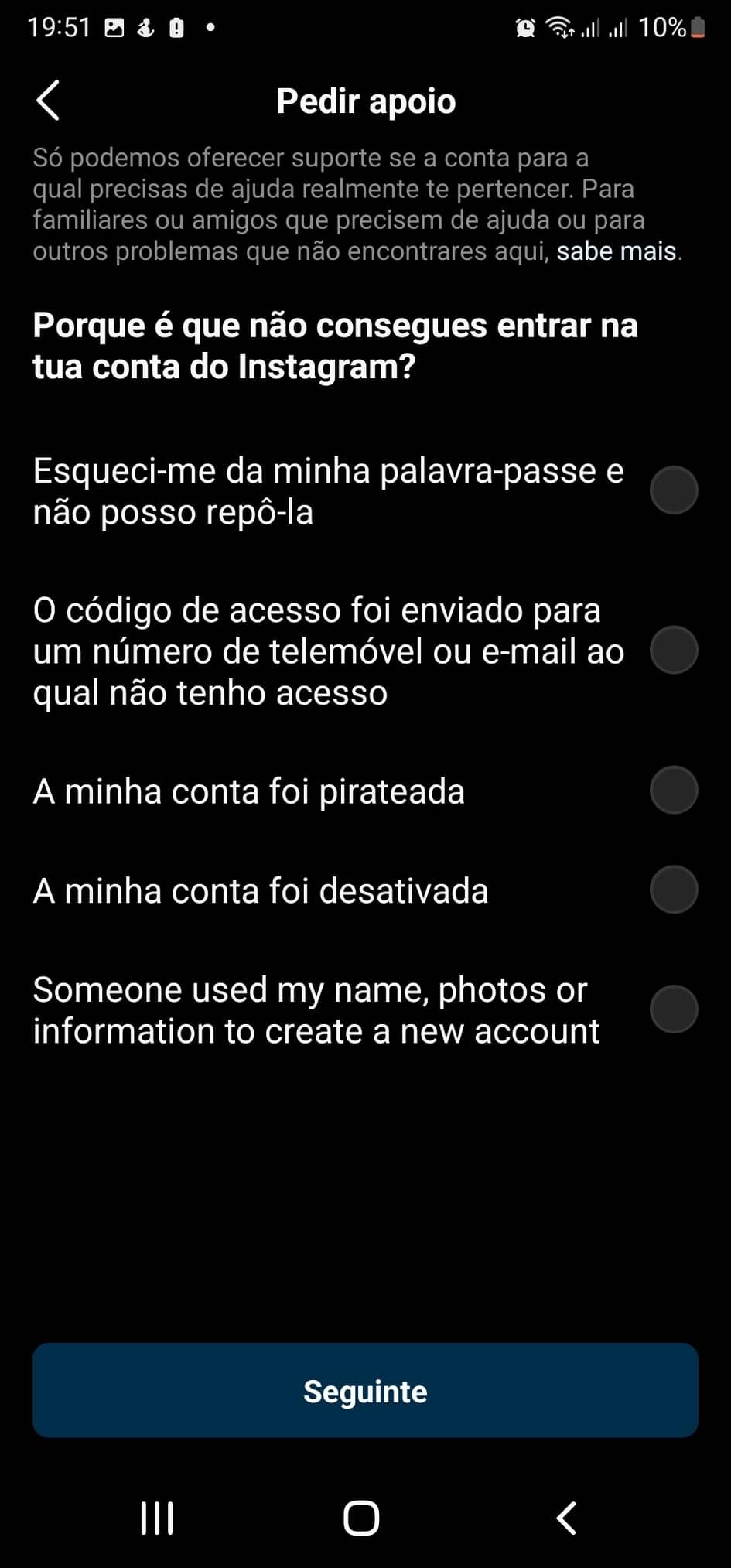

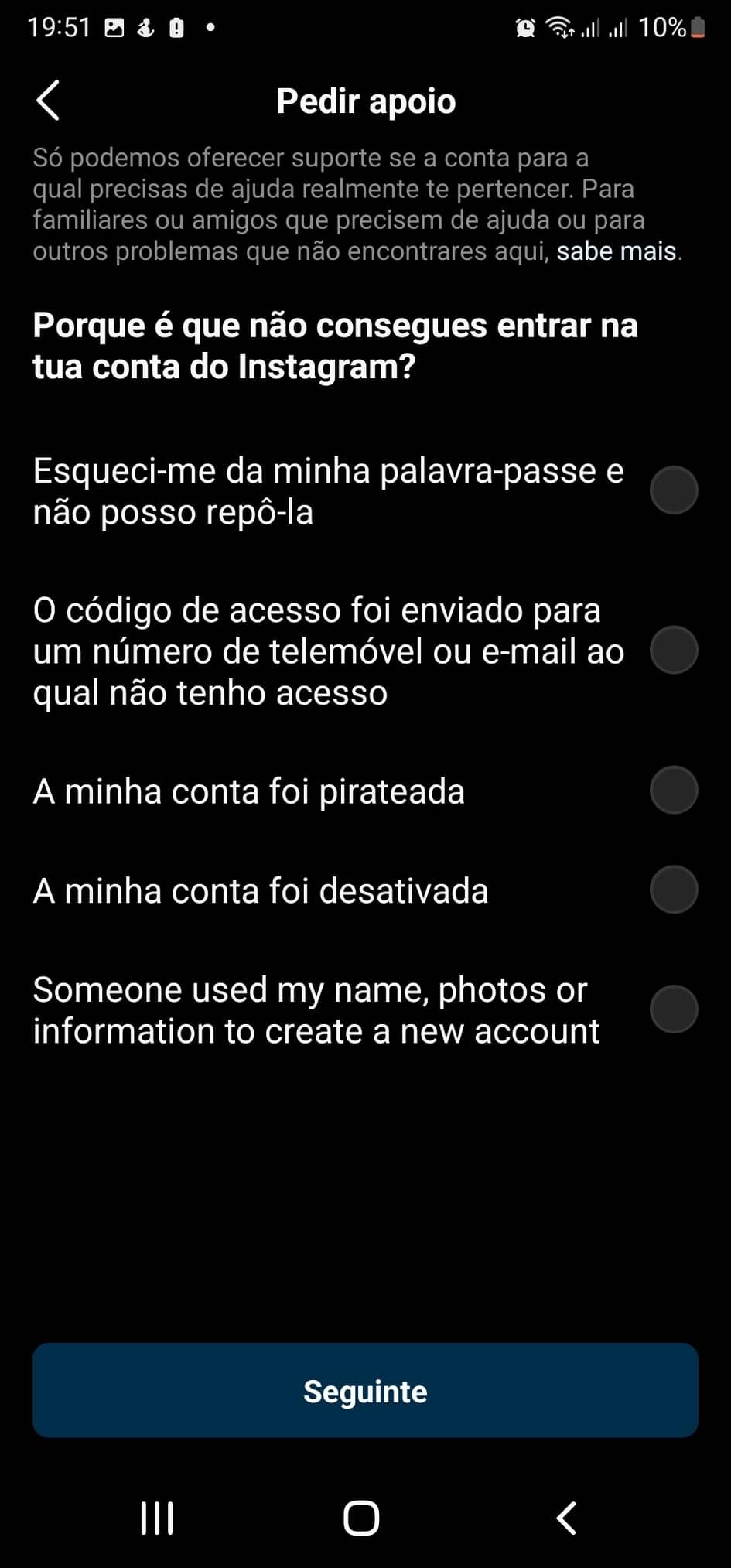

Feito isto, tente usar as ferramentas de recuperação da conta existentes no momento do login. Use a opção de que “Esqueceu-se da senha” e de “Obter ajuda para o login”.

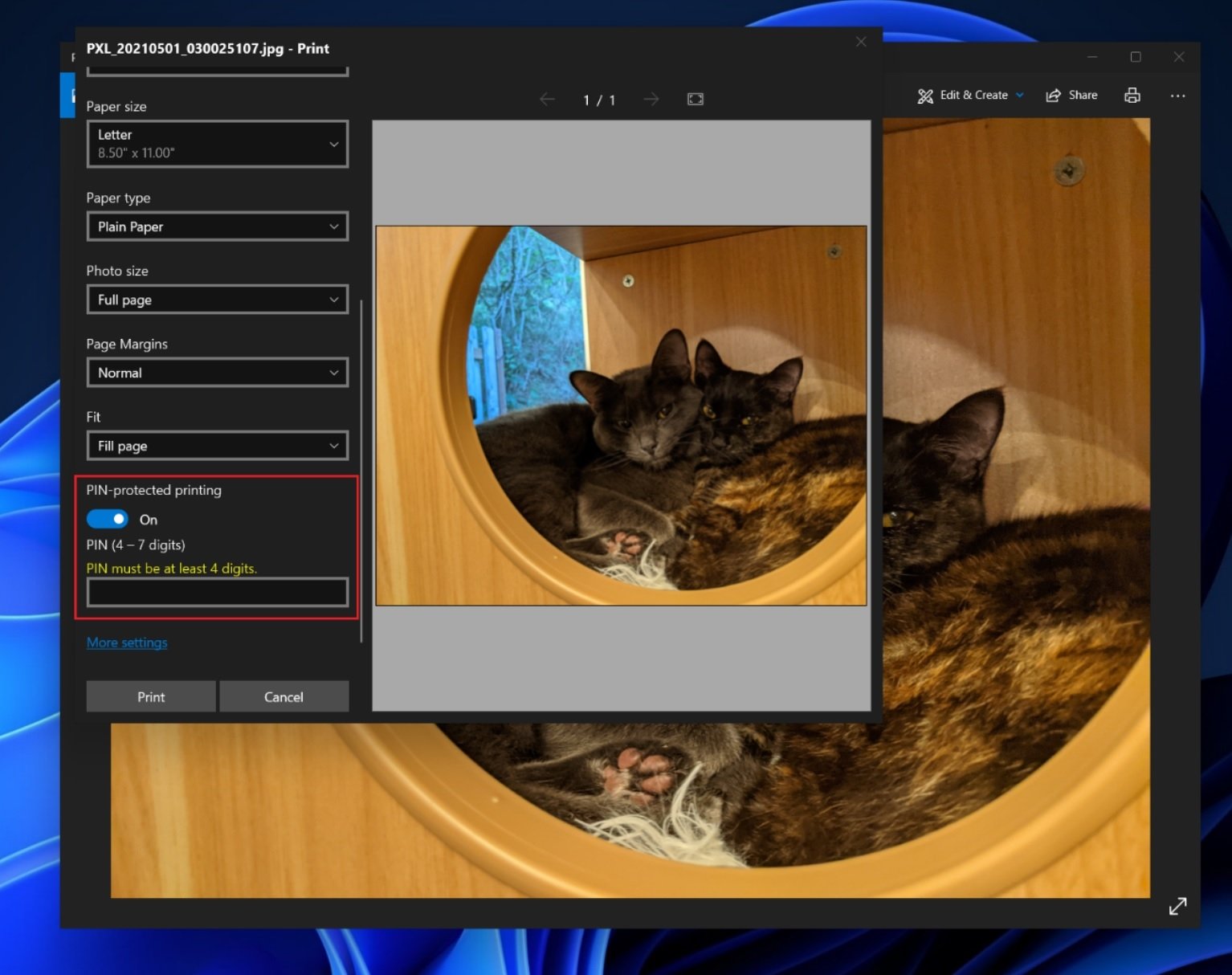

Caso os pedidos de recuperação sejam feitos para um email ou número de telefone dos quais não possui controlo, nas etapas de recuperação selecione a opção de que não possui acesso ao email/telefone de validação. Isto surge quando tenta pedir ajuda no ecrã onde é requerido o código de acesso da autenticação em duas etapas.

O Instagram pode pedir um pequeno vídeo para validar a sua identidade. Enviando o mesmo, o pedido pode demorar até 4 dias a ser processado. Durante este período, evite tentar aceder à sua conta, e não remova a aplicação do Instagram do smartphone.

Se o Instagram validar o mesmo com sucesso, irá receber um email contendo um código de validação único. Este é o código que deve usar quando a plataforma pedir para o validar sobre a autenticação em duas etapas.

Feito isto, deverá ter de volta o acesso à sua conta. O mais rapidamente possível comece por alterar a senha de acesso da conta, além de alterar o email e número de telefone associados com a mesma. Isto pode ser feito sobre a secção de “Definições” do Instagram, na categoria de Segurança.

O processo, infelizmente, não é muito claro para todos os utilizadores, e vai depender de ter a conta anteriormente ligada sobre um dispositivo em particular. Além disso, nem sempre a validação é positiva.

A melhor forma de garantir a segurança da sua conta passa por ativar a autenticação em duas etapas para o seu dispositivo, e evite partilhar qualquer link ou código com terceiros, sobretudo quando estes são enviados de forma aleatória.