O Windows 11 22H2, que se encontra atualmente disponível para os utilizadores do programa Insider, conta com um conjunto de grandes novidades. E uma delas deve começar a garantir mais segurança para os utilizadores, sobretudo os que tenham ligações de Ambiente de Trabalho Remoto ativas.

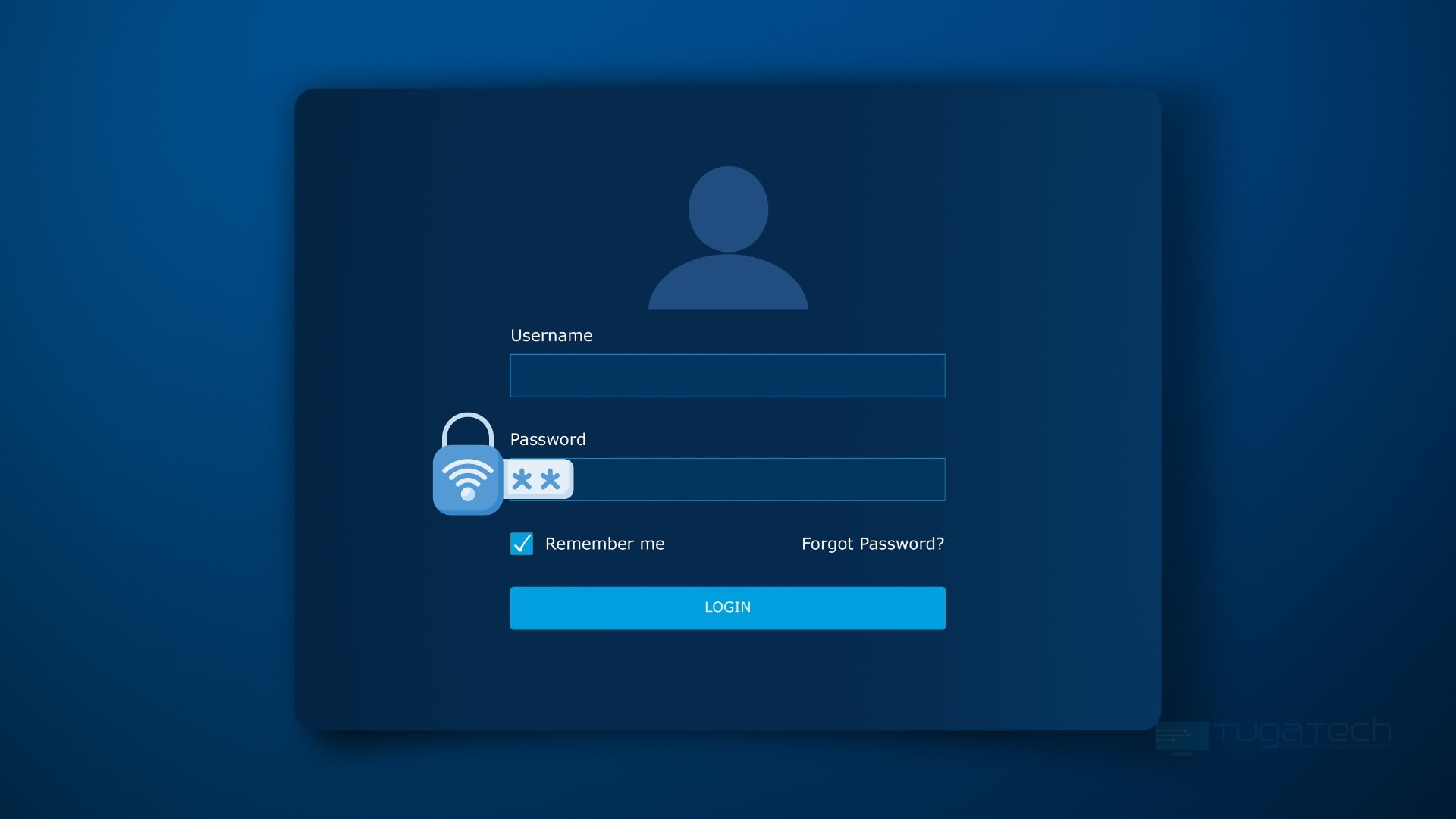

A Microsoft confirmou que, nas futuras versões do Windows, o sistema de proteção contra ataques ao sistema RDP vai encontrar-se ativo por padrão. Este sistema irá automaticamente bloquear as tentativas incorretas de login sobre a plataforma, que será uma das formas mais eficazes de impedir possíveis acessos não autorizados.

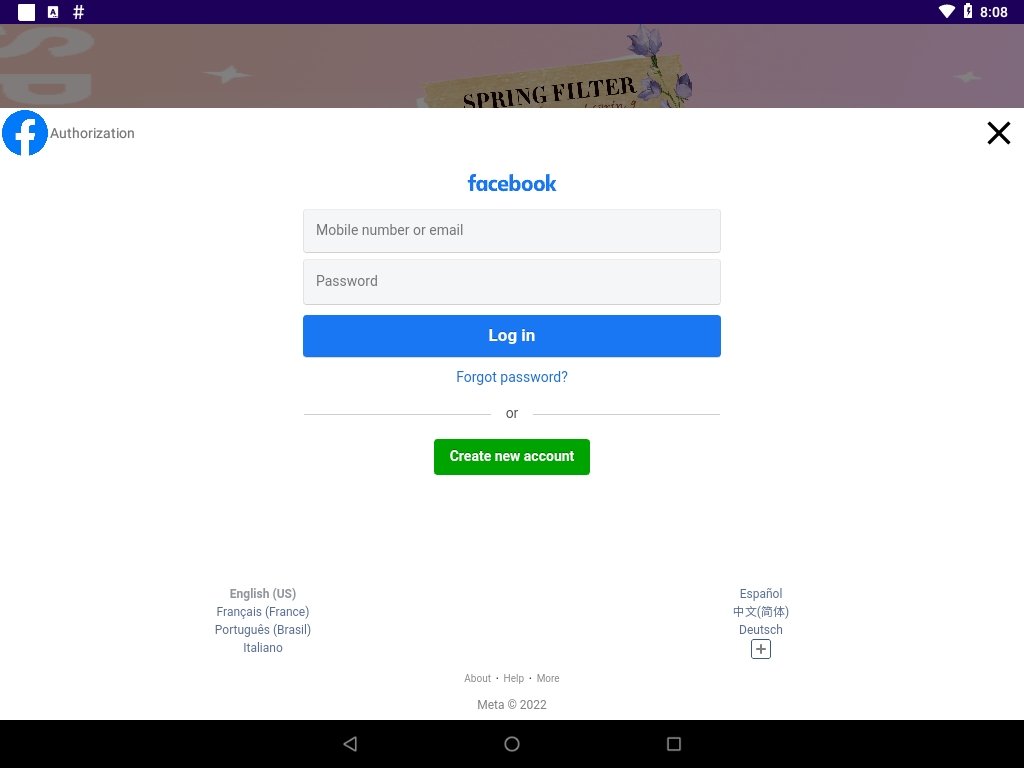

O Ambiente de Trabalho Remoto (RDP) é um dos serviços mais vezes explorados para ataques, porque nem sempre é protegido da melhor forma. Uma das lacunas encontrava-se na falta de proteção para autenticação, sendo que um utilizador poderia tentar longas listas de senhas para entrar sem ser bloqueado.

No entanto, com as futuras versões do Windows, agora essa novidade vai encontrar-se ativada de forma padrão. Desta forma, se um determinado IP tentar realizar um X número de tentativas de login falhadas, será automaticamente bloqueado de realizar o login de todo.

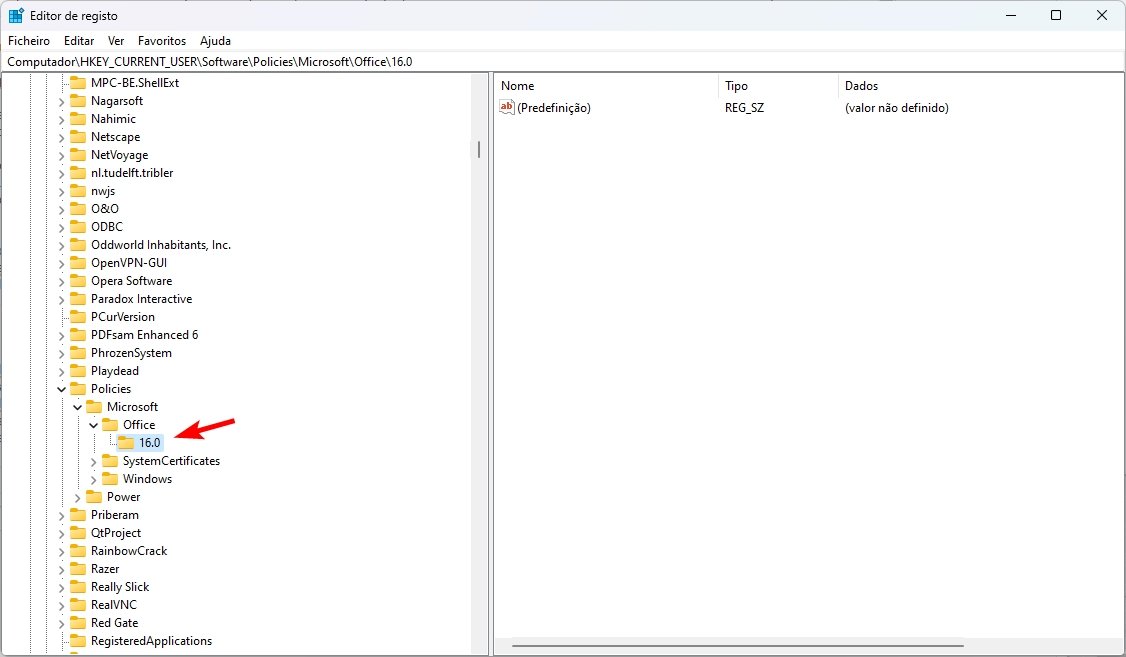

Os administradores dos sistemas podem, claro, configurar os bloqueios conforme pretenda. Por padrão são bloqueados os IPs que realizem dez tentativas no espaço de dez minutos, mas os valores podem ser alterados pelas configurações do sistema.

De notar que esta funcionalidade encontrava-se em versões antigas do Windows, no entanto não estava ativada por padrão, o que deixava muitos sistemas sem a mesma.