Para muitos, o smartphone trata-se de um objeto indispensável para o dia a dia. Seja para trabalho, diversão ou para se manter em contacto com o mundo, os smartphones vieram certamente trazer uma nova dimensão de possibilidades para os utilizadores.

Mas ao mesmo tempo, a acompanhar essa tendência, também o malware tem vindo a propagar-se cada vez mais sobre este meio. Não é difícil encontrar nos dias de hoje malware focado tanto para Android como iOS, com o objetivo de levar às mais variadas atividades maliciosas.

No entanto, uma grande parte da segurança parte dos próprios utilizadores e das suas atividades. Se tiver atenção a alguns pontos chave, pode manter toda a sua vida digital e do seu smartphone segura.

Neste artigo vamos ver alguns pontos a ter em conta para garantir a segurança do seu smartphone, e para evitar ser apanhado na rede do malware.

1- Instale aplicações apenas de fontes conhecidas e credíveis.

Uma das formas mais simples de ser infetado passa por instalar diretamente o malware no sistema. E muitas vezes isso acontece porque os utilizadores acabam por instalar apps de fontes pouco aconselhadas.

Como tal, uma das primeiras dicas, e também a mais importante, será evitar instalar aplicações de fontes desconhecidas. Tanto a App Store da Apple como a Google Play Store não estão livres de poderem ter malware, mas existe um maior controlo sobre o que é publicado nas mesmas, e portanto este ainda é o método mais seguro para instalar aplicações.

Evite instalar ficheiros APK no Android de fontes que não conhecem ou que sejam descarregados diretamente de sites externos – a menos que realmente conheça a plataforma de onde está a descarregar o ficheiro.

2- Atualize sempre as aplicações e o sistema operativo

Os atacantes estão constantemente a tentar encontrar falhas no software no mercado para tentar infetar os dispositivos. Como tal, é importante manter todo o software atualizado para as versões mais recentes, de forma a garantir que essas falhas não são exploradas.

Este ponto aplica-se tanto a nível das aplicações instaladas no sistema, como ao próprio sistema operativo do dispositivo. Seja Android ou iOS, manter o sistema operativo atualizado garante que possui todas as correções para falhas recentes descobertas no mesmo.

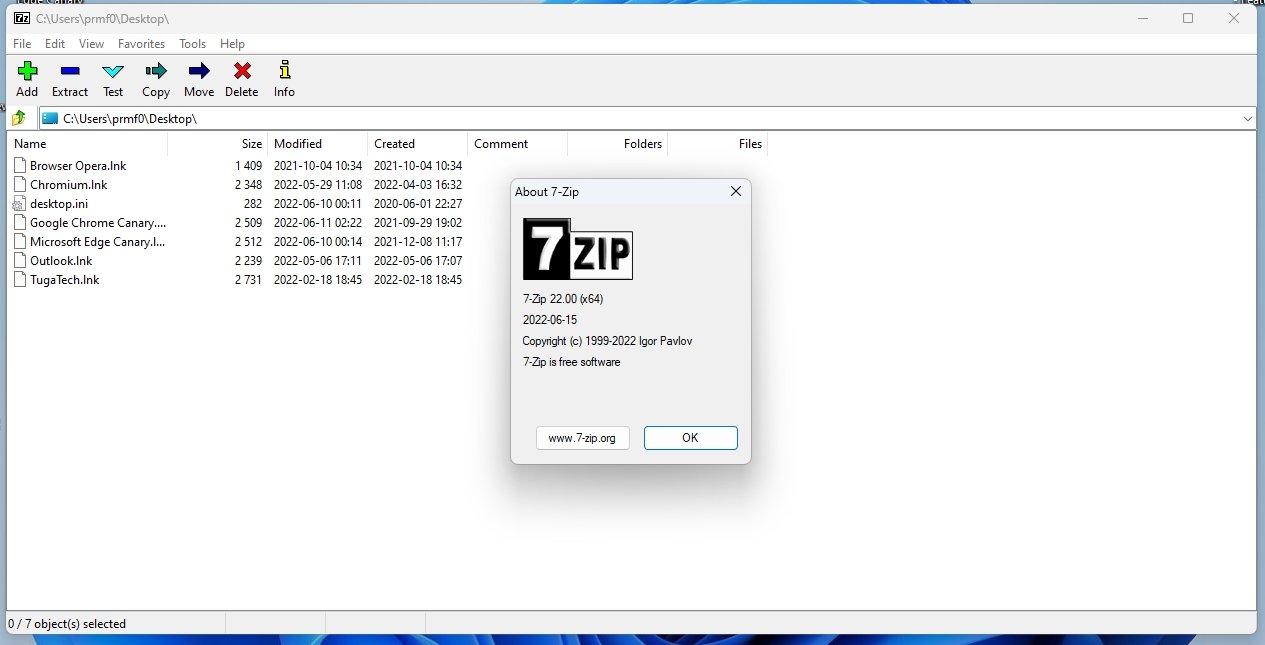

3- Não abra ficheiros ou aplicações desconhecidas

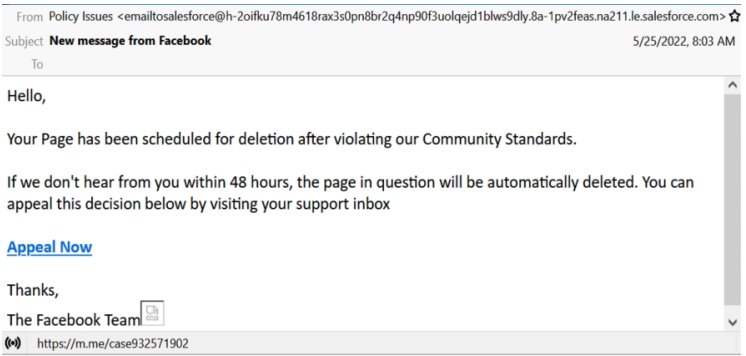

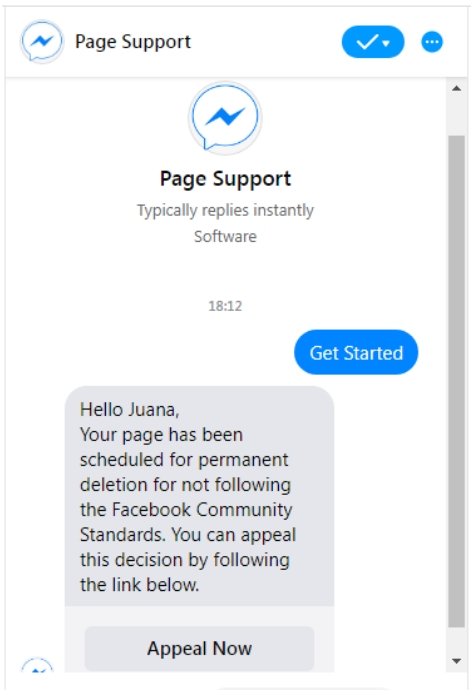

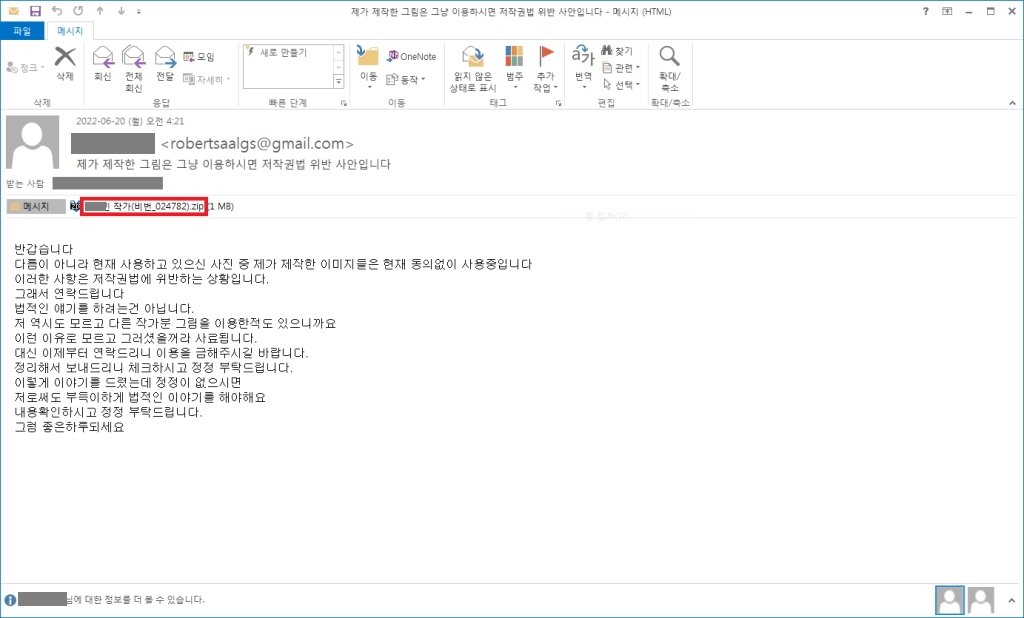

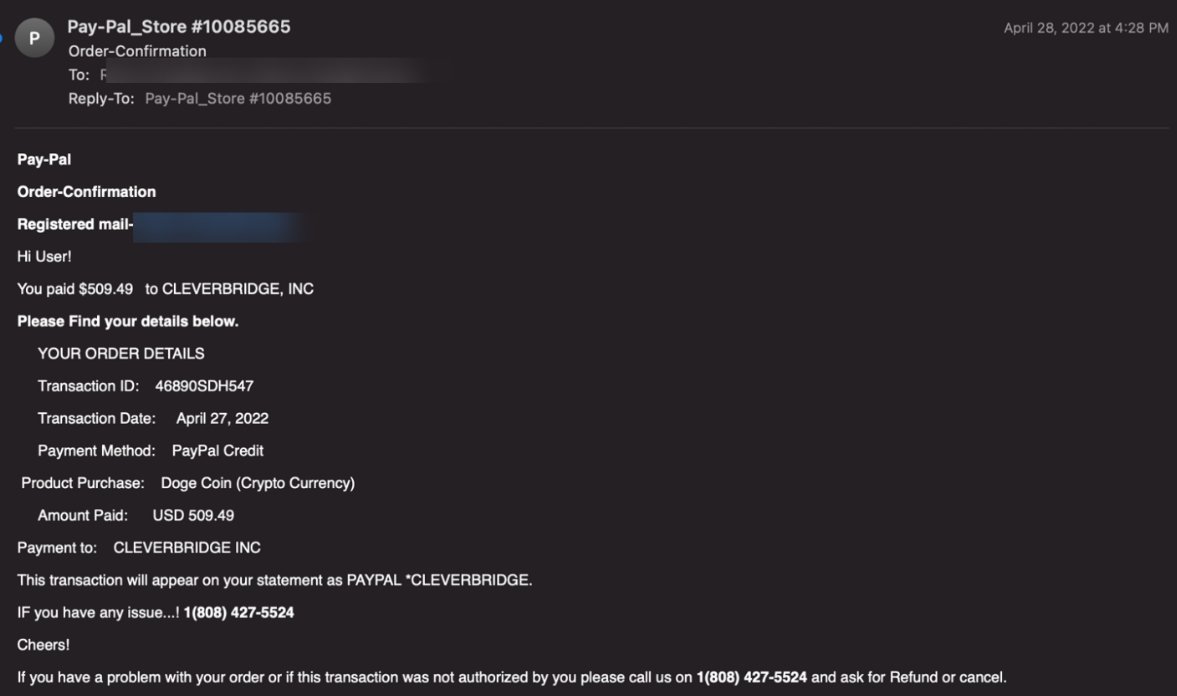

Muito malware propaga-se a partir de fontes como o email, ou em sites que são enviados por mensagens de spam. Como tal, deve sempre evitar aceder a links que desconhece de fontes não credíveis, além de evitar descarregar ficheiros desconhecidos para o seu sistema.

Se receber uma mensagem da qual não conheça o remetente, verifique atentamente o que a mesma está a indicar, e tenha cuidado com qualquer conteúdo que peça para aceder a sites externos desconhecidos ou para descarregar aplicações.

4- Evite redes sem fios abertas e públicas

Esta regra é talvez uma das mais conhecidas, não apenas para smartphones, mas também para qualquer dispositivo portátil. Redes abertas e publicas podem ser acedidas por qualquer pessoa, o que inclui também atacantes que apenas pretendem roubar informações da mesma.

Ao aceder numa destas redes, todos os dados que enviar para a Internet vão ter de passar pela mesma, o que deixa aberta a possibilidade de outros utilizadores na mesma recolherem esses dados – sobretudo se não tiverem qualquer género de encriptação ou segurança.

A maioria das redes sem fios públicas oferecem muita pouca segurança para os utilizadores. Se realmente necessita de aceder a uma destas redes, evite aceder a conteúdos sensíveis ou utilize uma VPN.

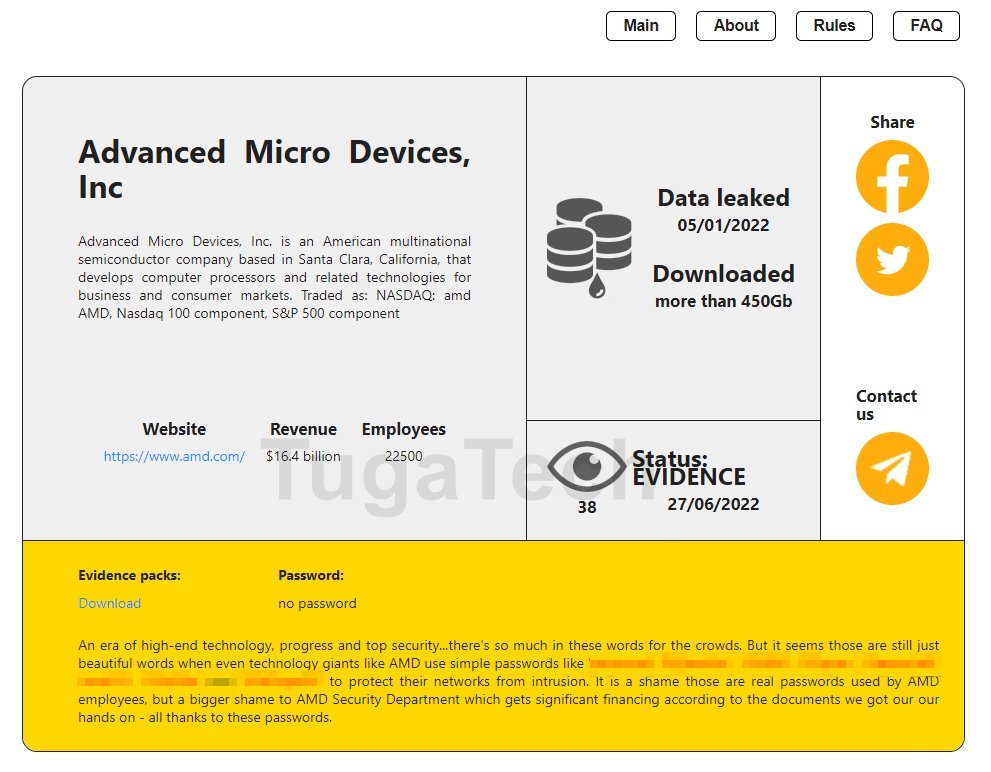

5- Realize frequentemente pesquisas por malware

A maioria das empresas de segurança possuem aplicações que podem ser usadas para verificar por malware nos sistemas. Recomenda-se que, de tempos a tempos, realize uma pesquisa para verificar se existe qualquer malware instalado no sistema e que lhe possa ter escapado anteriormente.

Recomenda-se que utilize um programa de segurança que seja de uma empresa credível no mercado, e tenha cuidado com os programas que instala – existe muita aplicação de antivírus que, apesar de parecerem legítimas, acabam por não ser as mais recomendadas para manter a proteção do sistema ou colocam as suas funcionalidades base atrás de planos pagos.