Os atacantes encontram-se sempre à procura de novas formas de poderem atacar as suas vítimas, e uma das mais recentes pode levar muitos utilizadores ao engano – até mesmo os mais atentos…

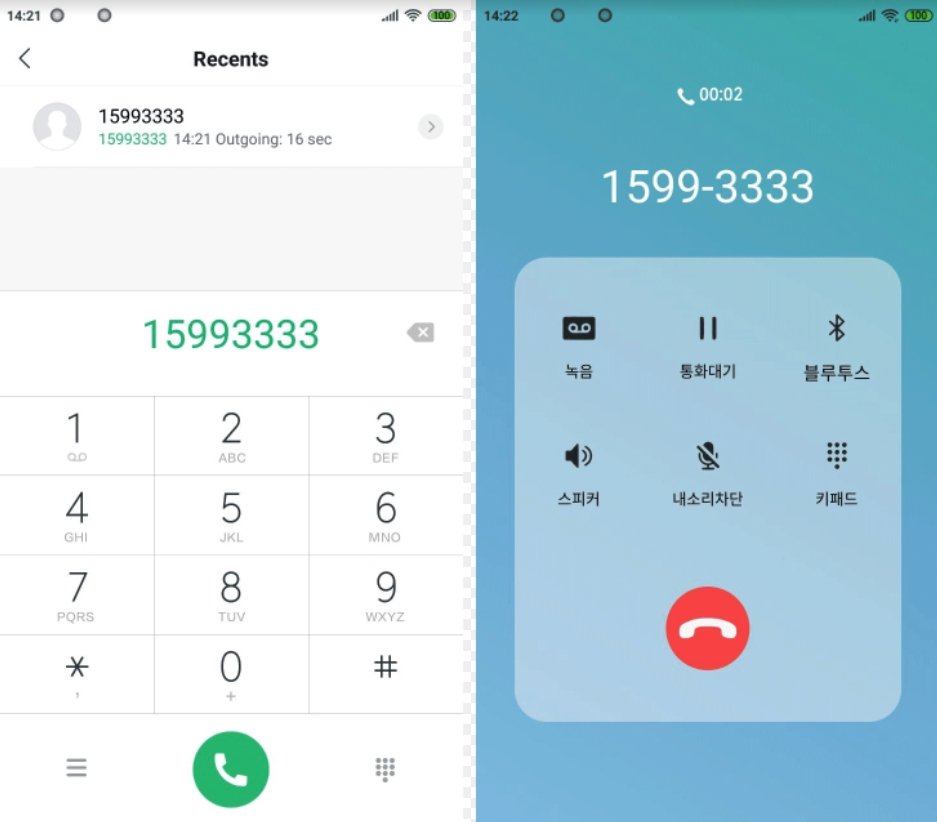

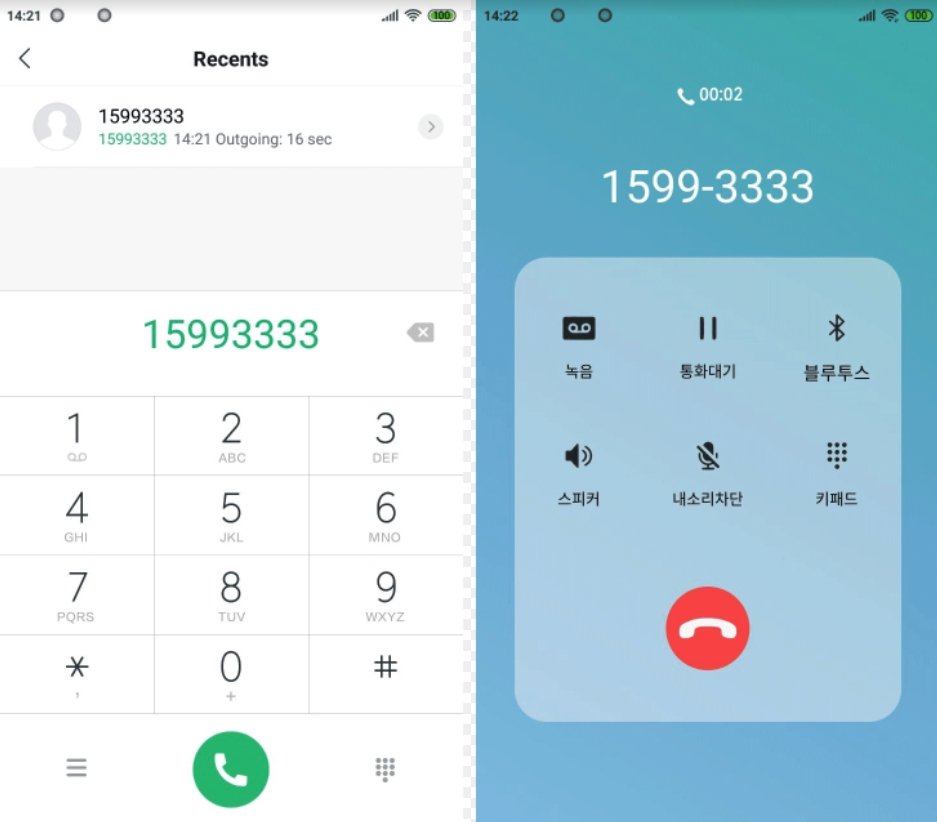

Os especialistas da Kaspersky identificaram o trojan bancário Fakecalls em Janeiro de 2021. Durante a sua investigação, descobriram que quando uma vítima telefona para a linha direta do banco, o Trojan abre a sua própria chamada falsa, em substituição da chamada autêntica para o banco. Há dois cenários possíveis após a interceção da chamada: no primeiro, o Fakecalls liga diretamente a vítima aos cibercriminosos que se fazem passar pelo serviço de apoio ao cliente do banco; no segundo, o trojan reproduz uma pré-gravação que imita uma conversa padrão utilizando um voice-mail automatizado.

Ocasionalmente, o Trojan insere pequenos clips de áudio em coreano. Por exemplo: “Olá, obrigado por ligar para o nosso banco. O nosso centro de chamadas está a receber um elevado volume de chamadas. Será atendido o mais rapidamente possível”.

Isto permite-lhes ganhar a confiança das suas vítimas, fazendo-as acreditar que a chamada é real. O principal objetivo deste tipo de chamada é extrair o máximo de informação crítica possível, incluindo detalhes de conta bancária.

No entanto, os cibercriminosos que implementaram este trojan não tiveram em conta que algumas das suas potenciais vítimas utilizam outros idiomas além do coreano, por exemplo, o inglês. O ecrã do Fakecall tem apenas uma versão coreana, o que significa que para os utilizadores que têm como predefinição o inglês é mais provável que se deem conta da ameaça.

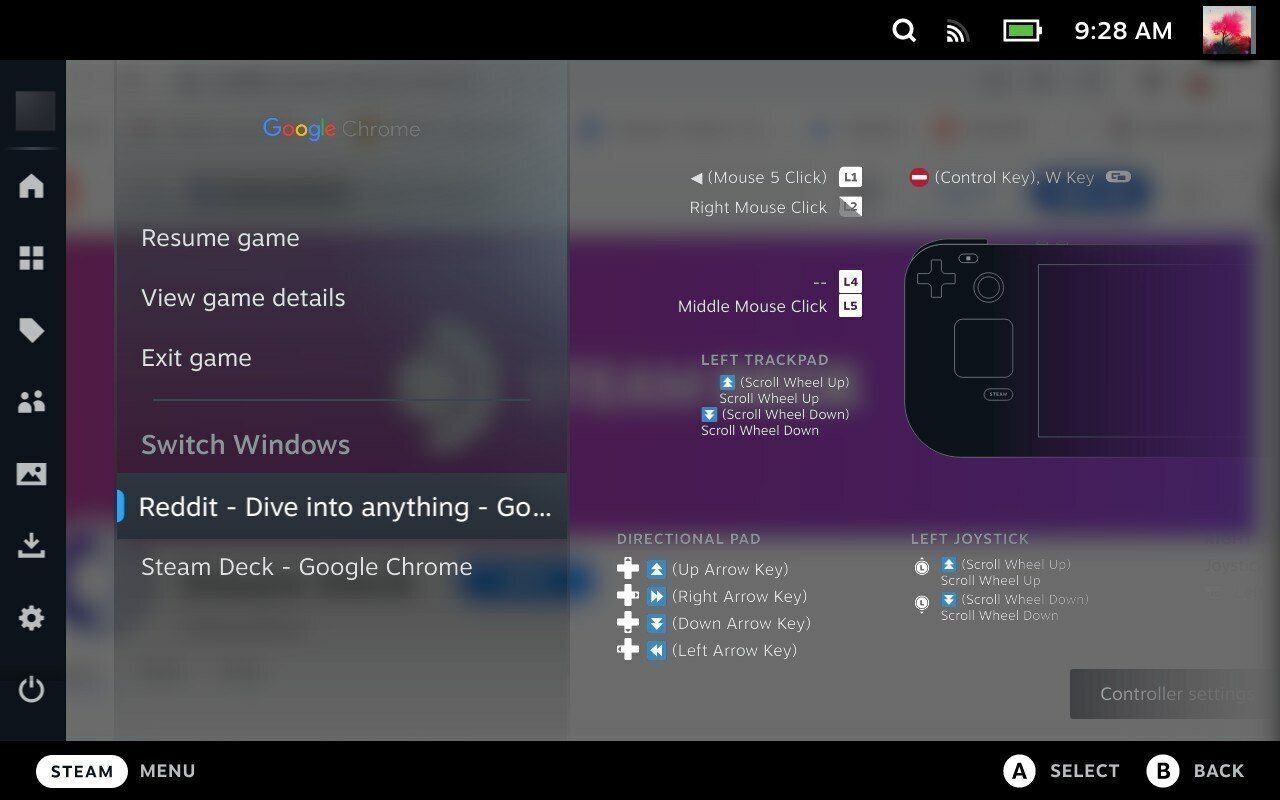

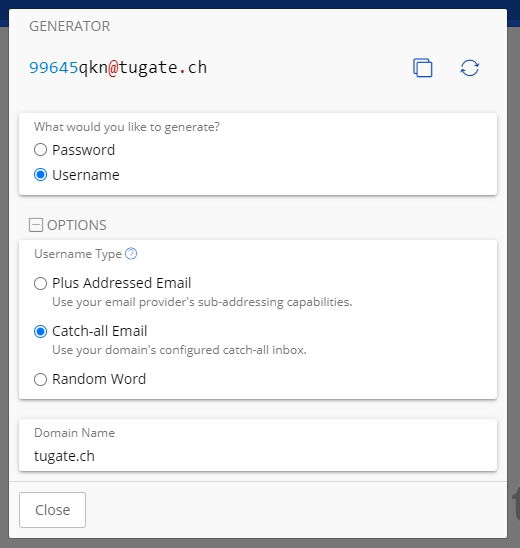

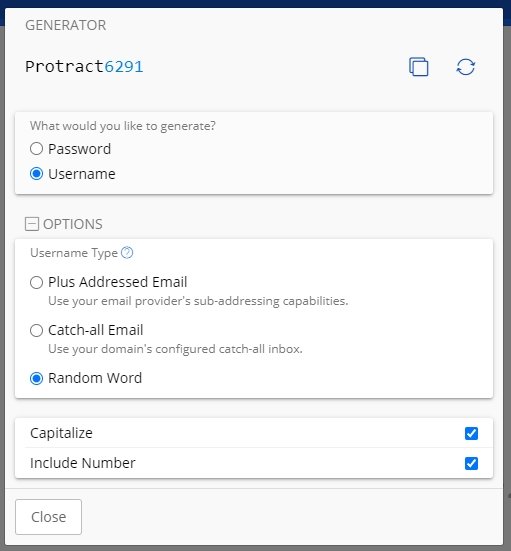

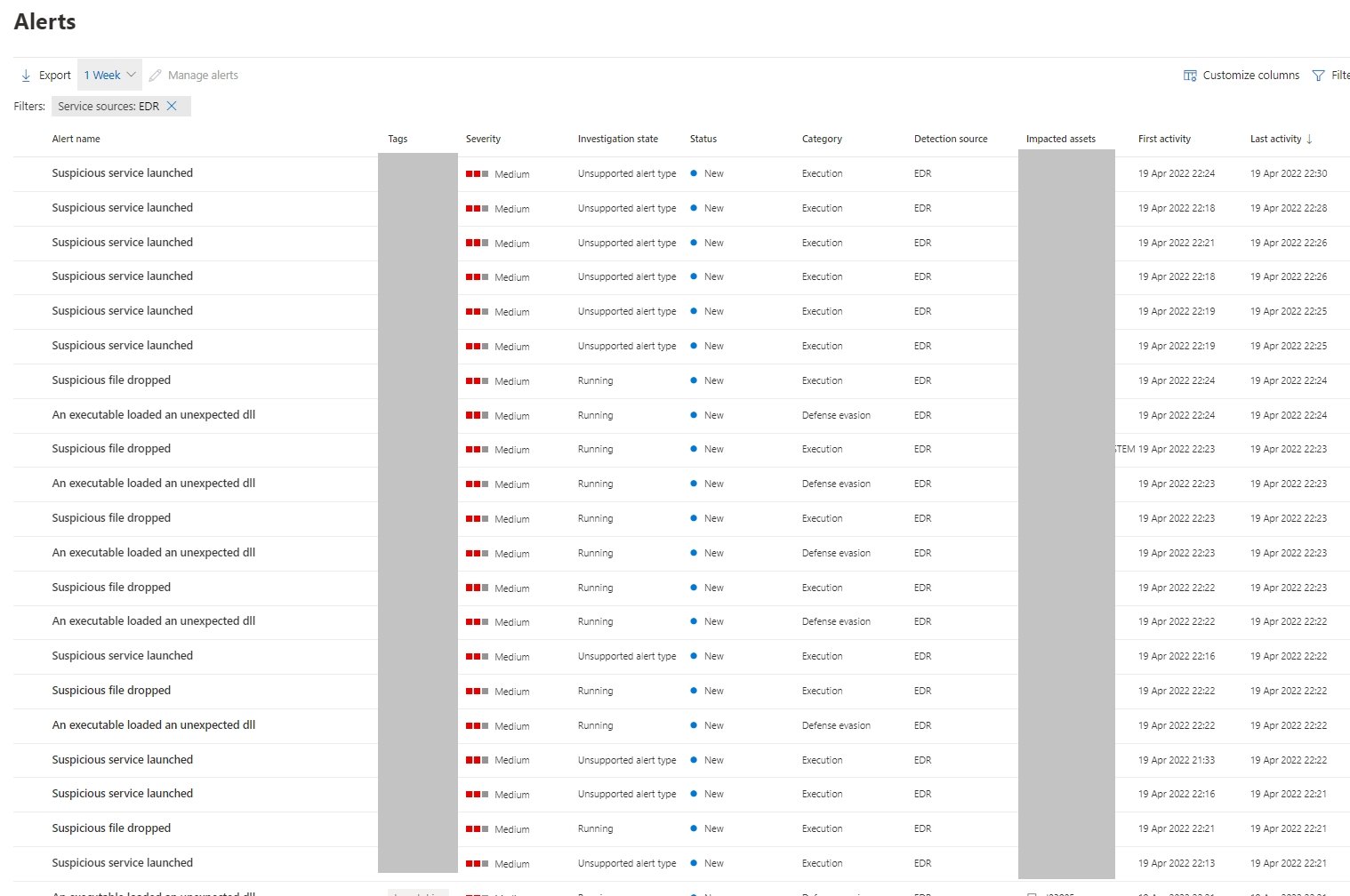

A aplicação Fakecall, disfarçada de verdadeira aplicação bancária, pede uma série de permissões, tais como acesso a contactos, microfone, câmara, geolocalização e tratamento de chamadas. Estas permissões concedem ao trojan a possibilidade de descartar as chamadas recebidas e apagá-las do histórico do dispositivo, por exemplo, quando o banco real está a tentar contactar o seu cliente.

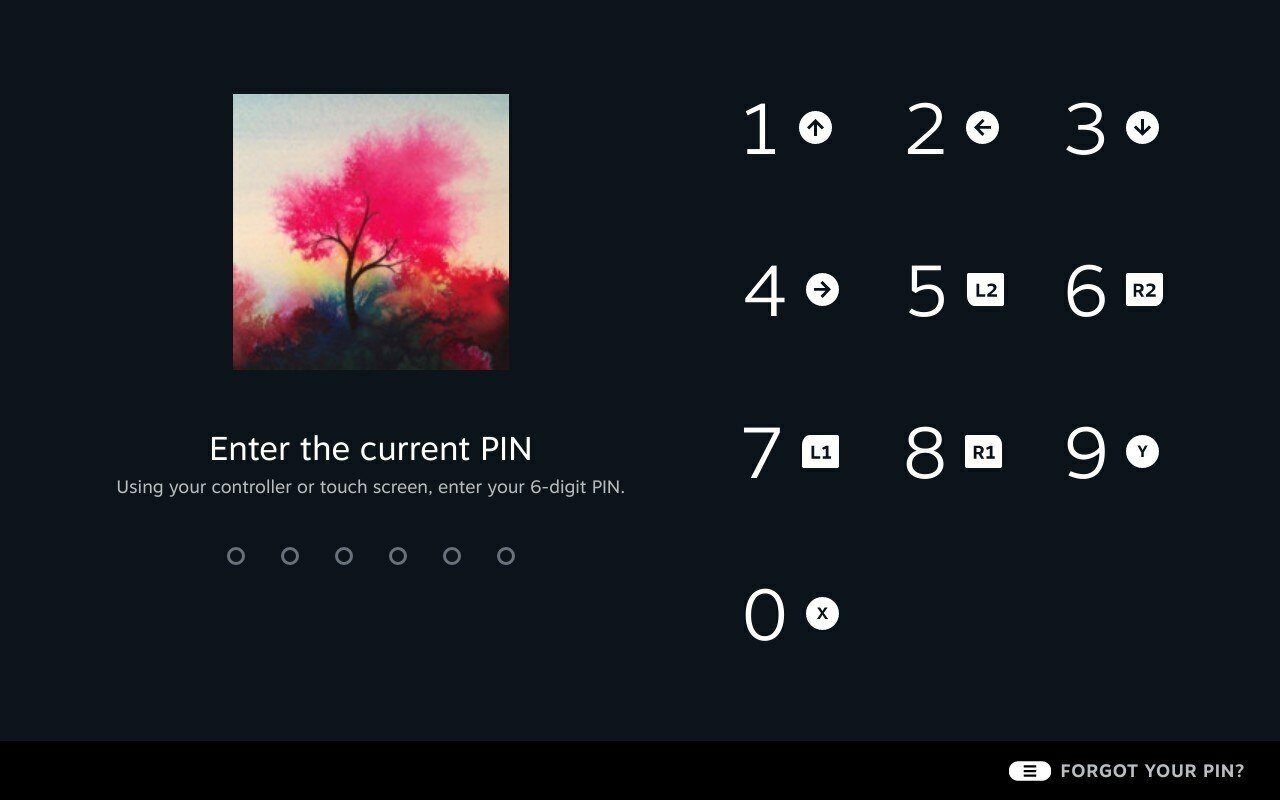

O trojan Fakecalls não só é capaz de monitorizar as chamadas recebidas, como também consegue falsificar as chamadas efetuadas. Se os cibercriminosos quiserem contactar a vítima, o trojan exibe o seu próprio ecrã de chamada no topo do ecrã do sistema. Desta forma, o utilizador não vê o número real utilizado pelos cibercriminosos, mas sim o número de telefone do serviço de apoio ao cliente do banco exibido pelo trojan.

O Fakecalls imita completamente as aplicações móveis dos conhecidos bancos sul-coreanos, inserido os logótipos reais dos bancos e os números verdadeiros de atendimento dos bancos tal como aparecem na página inicial dos seus sites oficiais.

“Os clientes do setor bancário são constantemente alertados para estarem atentos às chamadas recebidas que possam ser de cibercriminosos. No entanto, quando tentam contactar diretamente o serviço de apoio ao cliente do banco, não esperam qualquer perigo. Geralmente confiamos nos funcionários dos bancos: pedimos-lhes ajuda e podemos, portanto, dizer-lhes, ou aos seus imitadores, qualquer informação solicitada. Os cibercriminosos que criaram a Fakecalls combinaram duas tecnologias perigosas – os trojans bancários e a engenharia social – pelo que as suas vítimas são mais suscetíveis de perder dinheiro e dados pessoais. Ao descarregar uma nova aplicação bancária, esteja atento às permissões que que são requeridas e que concede. Se tentar obter um acesso suspeito e/ou excessivo, incluindo o acesso ao tratamento de chamadas, é provável que a aplicação seja, na verdade, um trojan bancário” comenta Igor Golovin, analista de cibersegurança da Kaspersky.

Existem algumas regras que devem ser tidas em conta para garantir a segurança dos utilizadores contra este género de ataques:

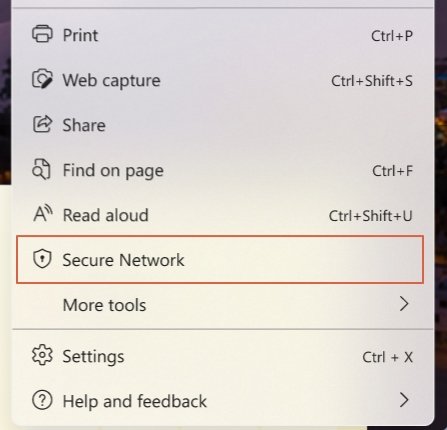

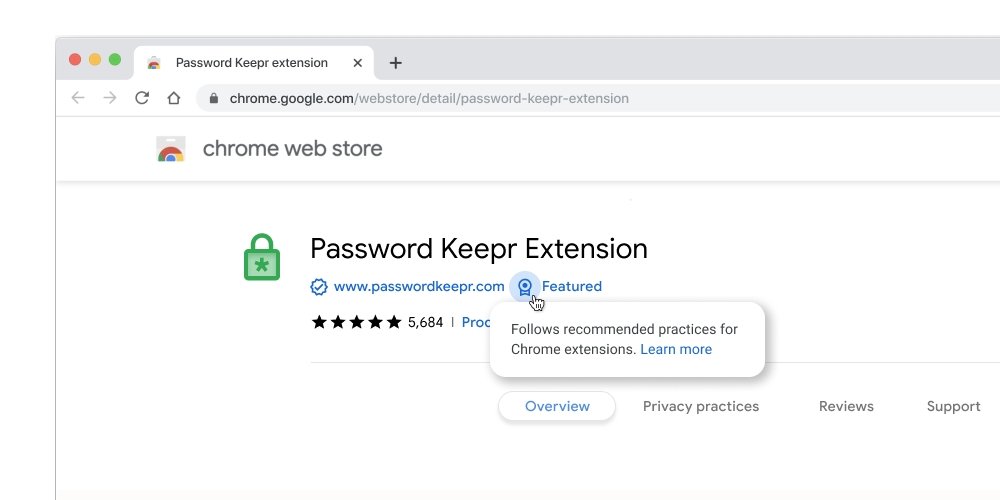

- Descarregar apenas aplicações a partir de lojas oficiais. Não permitir a instalação a partir de fontes desconhecidas. As lojas oficiais verificam todos os programas e, se o malware conseguir entrar sorrateiramente, por norma, é removido rapidamente.

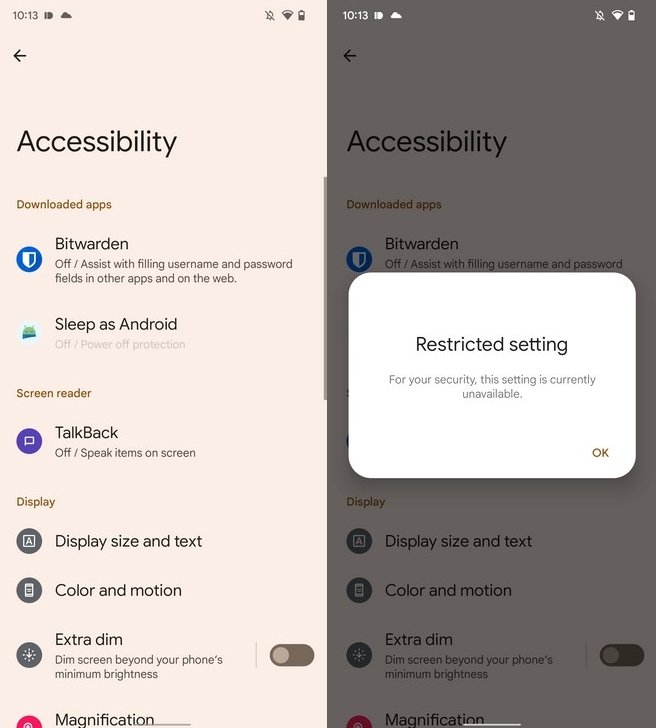

- Preste atenção às permissões requeridas pelas aplicações e se são realmente necessárias. Não tenha medo de negar permissões, especialmente as potencialmente perigosas, como o acesso a chamadas, mensagens de texto, acessibilidade, etc.

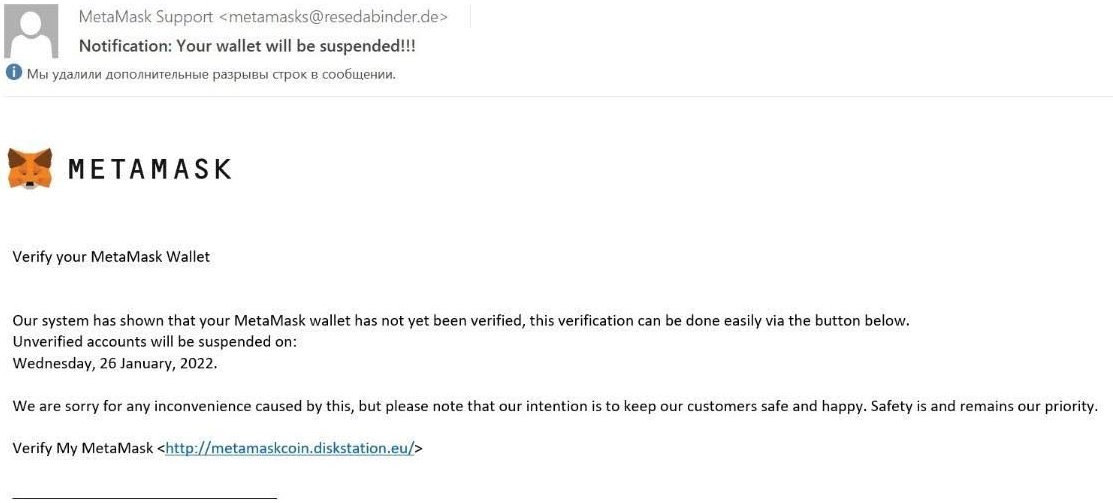

- Nunca forneça informações confidenciais por telefone. Os verdadeiros funcionários do banco nunca irão pedir as suas credenciais de login, PIN, código de segurança do cartão ou códigos de confirmação de mensagens de texto. Em caso de dúvida, vá ao site oficial do banco e descubra o que os funcionários do banco podem ou não perguntar.

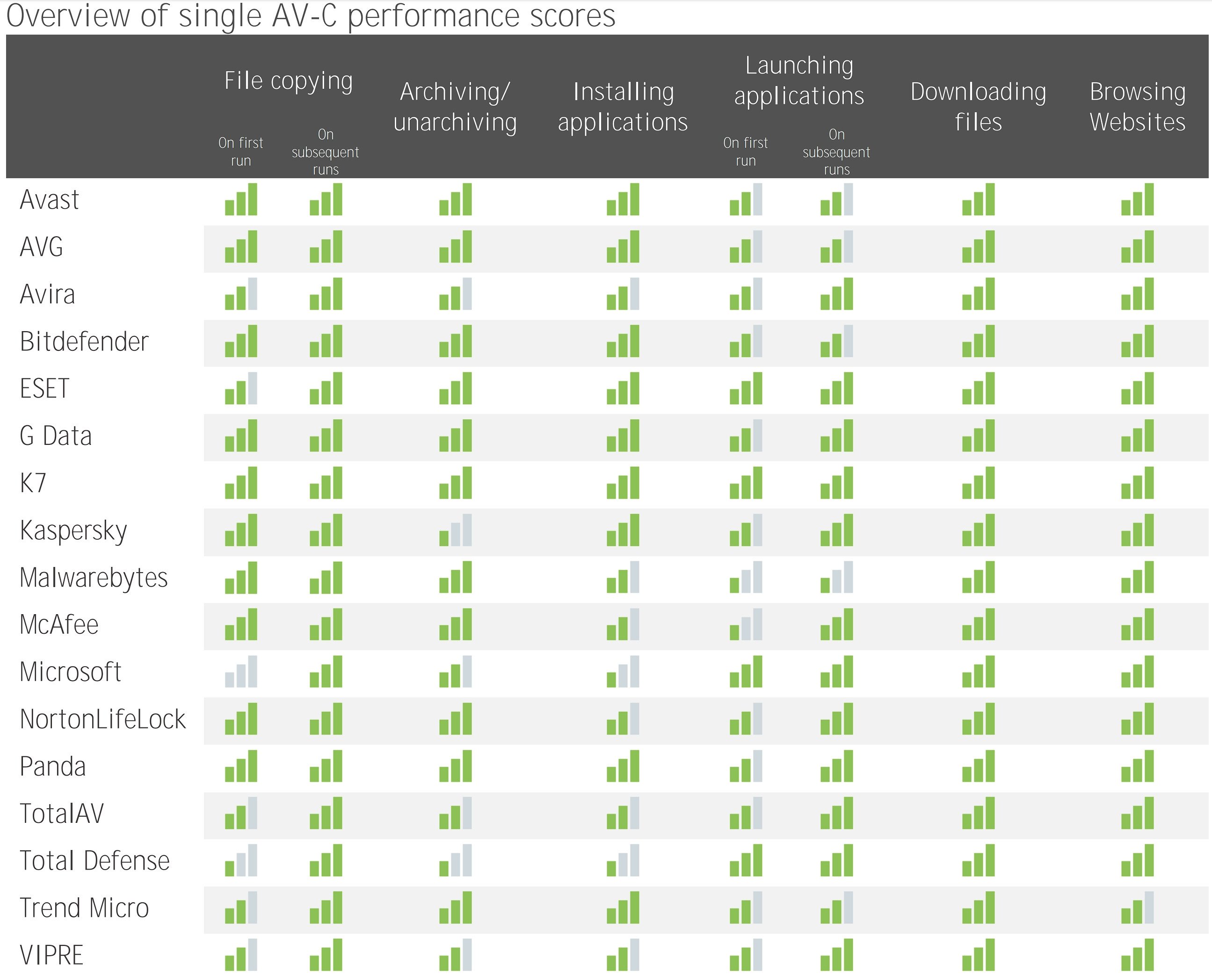

- Instale uma solução de segurança de confiança que proteja todos os seus dispositivos contra trojans bancários e outros malware.