Em qualquer computador possui a liberdade de escolher o sistema operativo que pretende usar no mesmo – seja Windows, Linux, etc. Mas e sobre o router que utiliza para aceder à Internet?

Se possui um router padrão da operadora, possivelmente possui uma versão relativamente minimalista do que o hardware é capaz de realizar. A maioria dos sistemas para os routers das operadoras encontram-se consideravelmente limitados para evitar que os clientes causem problemas no mesmo – mas ao mesmo tempo não estão a tirar total proveito do hardware que possuem.

E mesmo que use um router auxiliar dedicado, que esteja em seu controlo, mesmo assim estará limitado ao que os fabricantes do router disponibilizam – e por vezes não é muito. É aqui que entra o OpenWrt.

O OpenWrt é um sistema operativo criado especificamente para routers, com funcionalidades que tanto podem ser simples como avançadas, conforme o que o utilizador pretenda. O objetivo deste sistema é tirar o máximo de partido do hardware que o utilizador possua, e também de o melhorar consideravelmente.

O OpenWrt é totalmente de código aberto, portanto qualquer utilizador pode ver o mesmo, e mais importante, adaptar a qualquer router. É esta transparência que tornam o OpenWrt um dos sistemas para routers mais populares no mercado, e também um dos que possui a mais longa lista de dispositivos suportados.

Existem vários motivos pelos quais pode querer instalar o OpenWrt, que vão para lá de apenas tirar melhor partido do hardware. Tendo em conta que o mesmo é um sistema aberto a todos, pode instalar e configurar o mesmo conforme necessite.

Precisa de correr um cliente de BitTorrent no router diretamente? Ou configurar uma VPN permanente para toda a rede local? Bloquear publicidade em toda a rede? Partilhar ficheiros? Seja qual for a opção, o OpenWrt permite.

Além disso, o OpenWrt encontra-se em constante atualização. Portanto é possível que tenha até mesmo mais segurança na sua rede local. Muitos fabricantes demorar bastante tempo a lançarem atualizações para o firmware dos seus routers – e isto se lançarem. O OpenWrt está atualizado constantemente pela comunidade, com todos os patchs aplicados logo à partida.

Obviamente, cada router possui as suas particularidades, e portanto o sistema necessita de se adaptar às mesmas. Mas mesmo para quem apenas pretenda um router simples para as ligações em casa, o OpenWrt ainda é uma solução a ter em conta para tirar o máximo partido da estabilidade, desempenho e segurança do seu hardware.

> Como instalar?

Se ficou convencido, agora chega a melhor parte: instalar o sistema. O OpenWrt foi originalmente criado para o Linksys WRT54G, mas desde então a lista de hardware suportado foi consideravelmente aumentada.

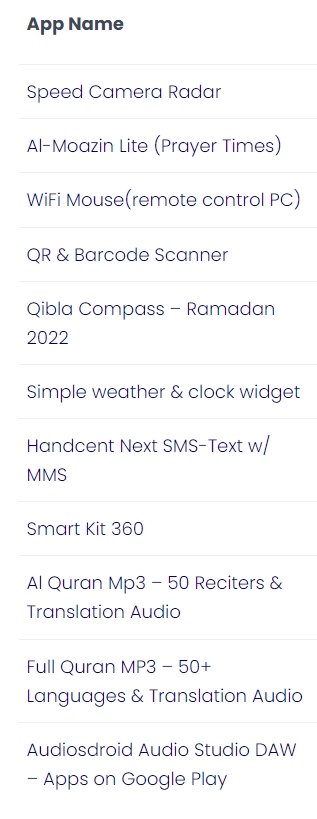

Caso tenha um router na gaveta, ou até um que use no dia a dia, existe uma forte possibilidade de o mesmo suportar OpenWrt. Pode verificar a lista de routers suportados no site.

Feito isto, cada router possui a sua forma própria de atualização, e é aqui que terá de colocar as mãos à obra. Na maioria dos casos, a documentação fornecida indica os passos necessários para realizar a instalação, mas o processo específico vai depender consideravelmente do router.

Alguns equipamentos podem permitir a instalação diretamente da interface web, enquanto outros podem ser mais complicados, e existir alterações até mesmo a nível do hardware.

Seja qual for o método que o seu router suporte, existe algo a ter em conta: tenha sempre bastante atenção e deixe o processo decorrer na normalidade. Se interromper o upgrade a meio ou realizar alguma ação que não deva, existe a possibilidade de o router ficar permanentemente danificado – a maioria das vezes é reversível, mas ainda assim é importante de ter em conta.

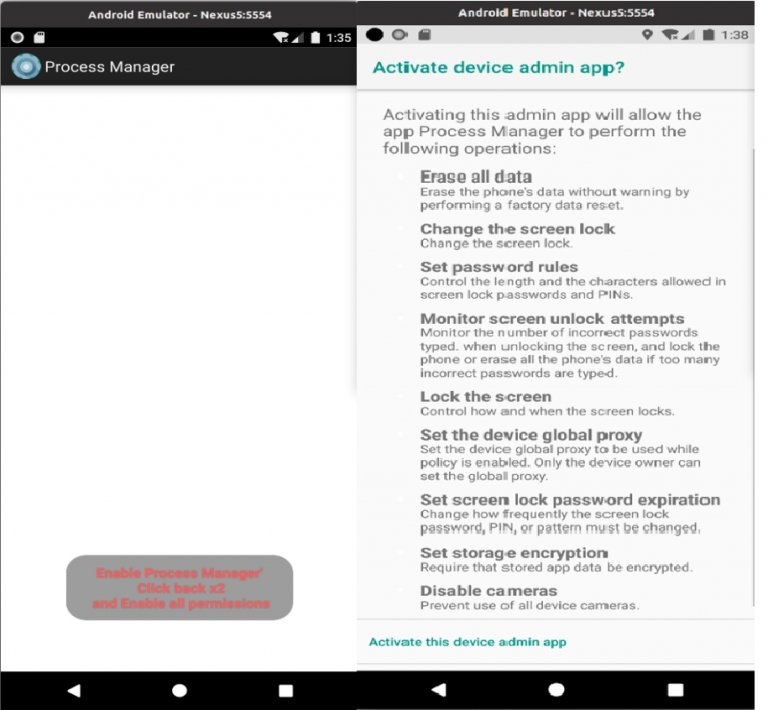

Deve também ter em conta possíveis bugs ou falhas que o software pode ter, novamente, variando consideravelmente sobre o router. Alguns modelos podem apresentar problemas em certas funcionalidades, ou pode perder tecnologias proprietárias que apenas se encontram no software original dos fabricantes – se não faz uso das mesmas ou são bugs que não afetam o seu uso específico, podem ser perfeitamente ignorados. Ainda assim, é importante ter atenção antes de avançar.

Então: o seu router suporta o OpenWrt e já o instalou? Então existem alguns termos e funcionalidades que deve ter conhecimento.

> Luci, Terminal e OPKG

Existem três termos que possivelmente vai ler com frequência: Luci, Terminal e OPKG

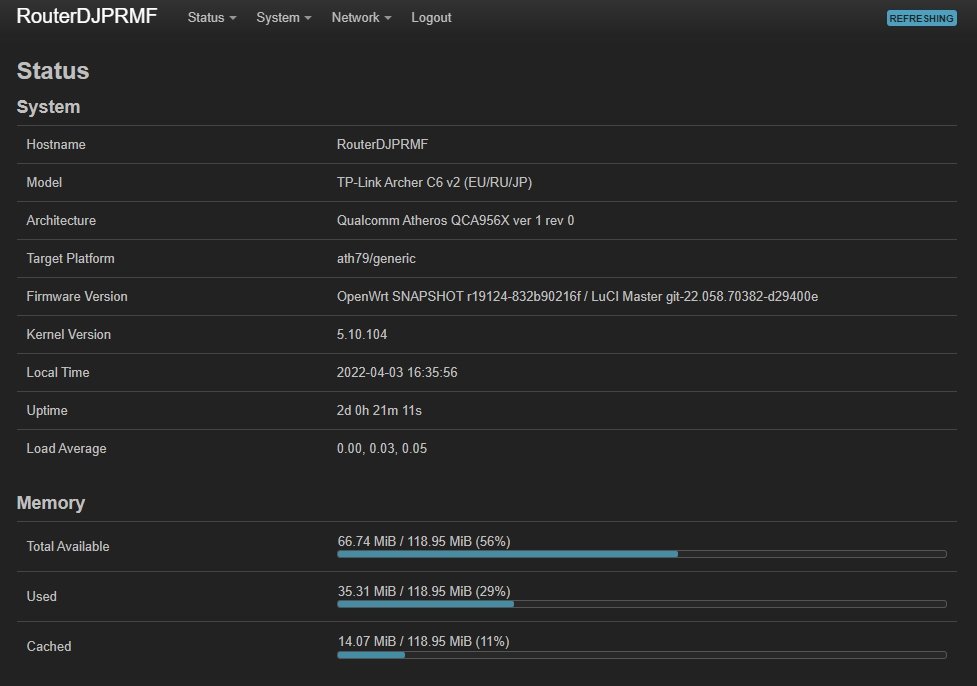

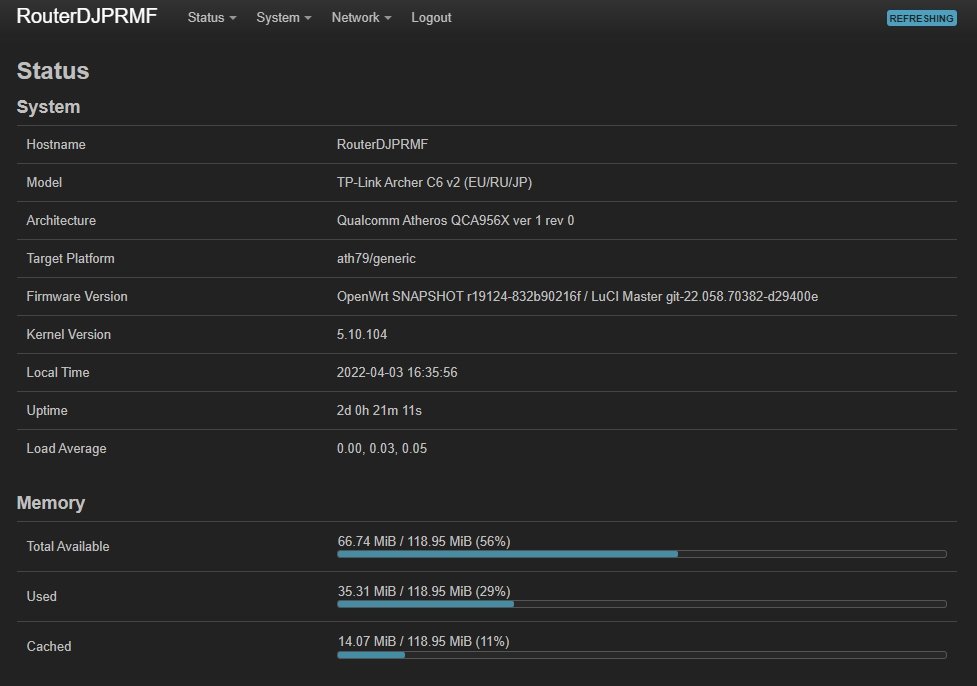

Luci é basicamente o nome dado à Interface gráfica do router, a qual acede para configurar o mesmo em formato gráfico – a partir do navegador.

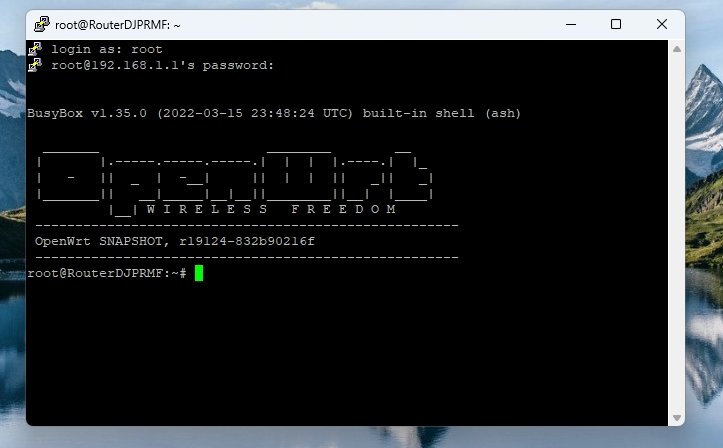

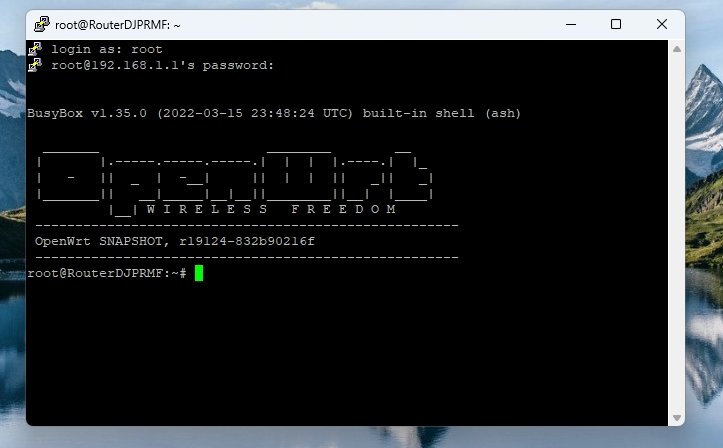

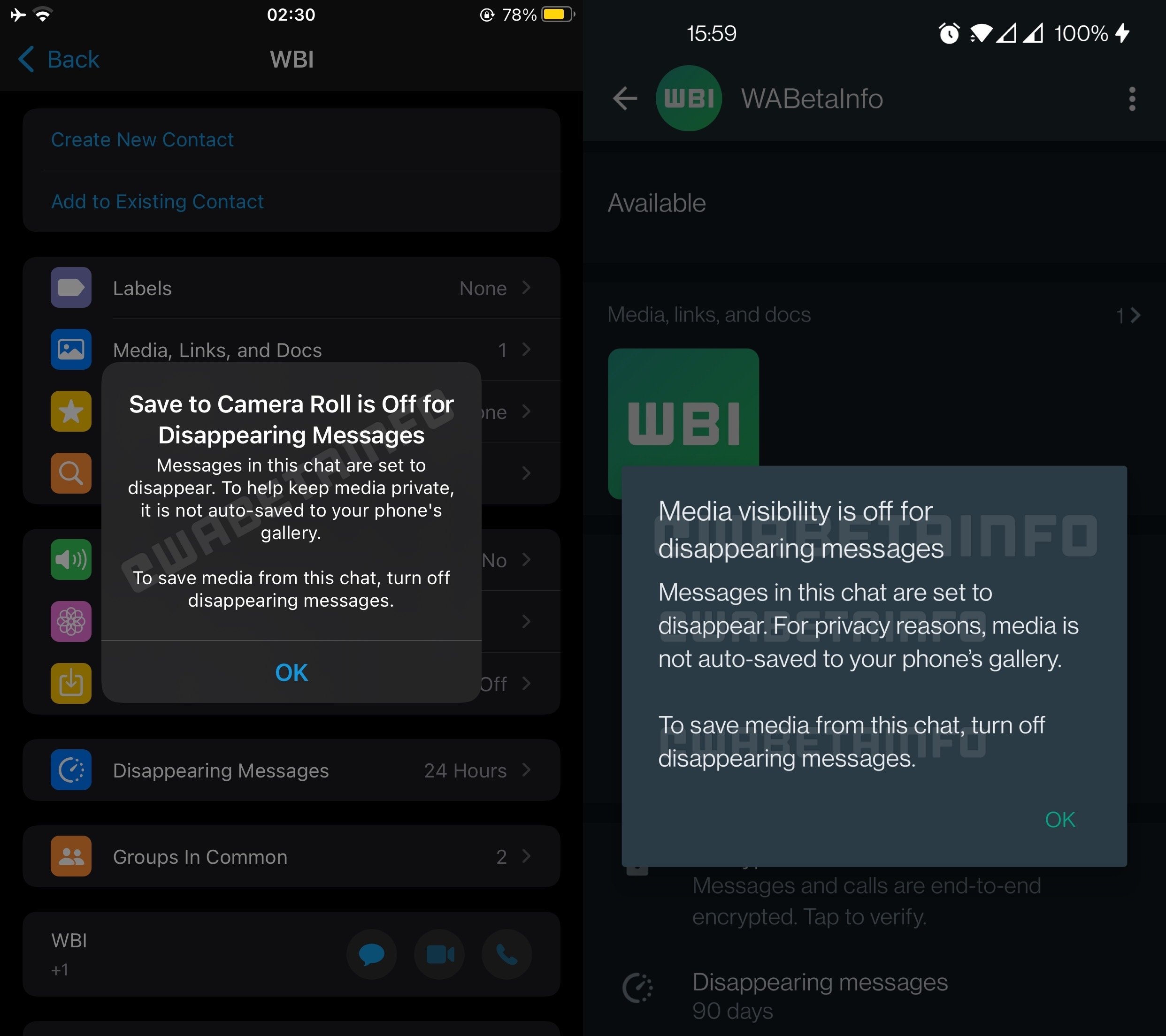

No entanto, também pode aceder à linha de comandos (terminal), através de SSH, que permite uma configuração mais avançada e completa do sistema. Por fim, existe o termo opkg, que basicamente são os pacotes que pode instalar no router – veja os mesmos como um género de aplicações para o OpenWrt, tal como o Windows possui os ficheiros EXE.

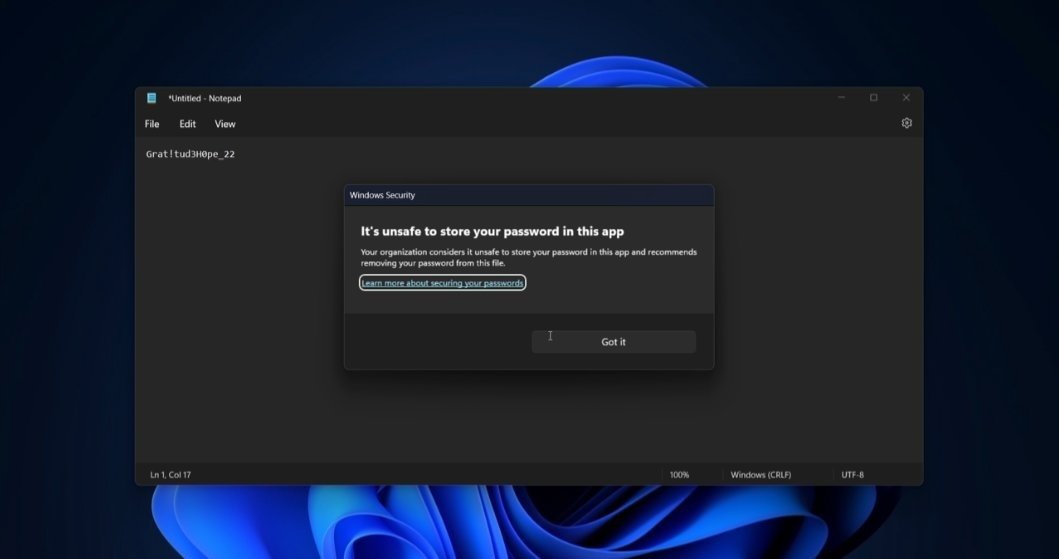

Depois de instalar o OpenWrt, a primeira interface que deverá aceder será a Luci, que será onde pode começar a configurar o router conforme pretenda – recomendamos que comece por alterar a senha de login do mesmo para uma em seu controlo.

Feito isto, pode começar a explorar. O router deve funcionar logo a partir do primeiro momento, mas tal como para a instalação do OpenWrt, podem ser necessários passos extra a ter em conta. Portanto, antes de tudo, tenha sempre a documentação do OpenWrt associada ao seu router em mão para poder verificar mais informações.

Caso necessite de aceder ao Terminal para configurações mais avançadas, necessita de aceder via SSH. Isto é feito usando programas como o PuTTy, onde basta colocar o IP do seu router e o número da porta SSH (normalmente é a porta 22).

> E agora?

Tendo tudo configurado e instalado, agora o resto depende de si. Agora possui total liberdade para realizar o que bem entender sobre o dispositivo, seja para ter mais controlo sobre a rede local ou para instalar funcionalidades adicionais no mesmo.

Como sempre, deve ter cuidado sobre o que altera. O OpenWrt é bastante poderoso, tanto para o bom como para o mau – se algo corre mal, deve saber como resolver, ou vai acabar por ter algumas dores de cabeça. Pode sempre deixar o seu problema no fórum do TugaTech para obter ajuda da comunidade.

O OpenWrt pode não ser uma solução ideal para todos os utilizadores, mas para quem pretenda obter o máximo do seu hardware, ou apenas ter mais controlo sobre o que pode fazer com o mesmo, é sem dúvida uma aposta a ter em conta.

695. Este chipset oferece conectividade 5G e um desempenho soberbo, graças à tecnologia de 6nm e à velocidade de até 2,2 GHz. Já o Redmi Note 11 Pro conta com o avançado processador MediaTek Helio G96 octa-core e até 8GB de RAM.

695. Este chipset oferece conectividade 5G e um desempenho soberbo, graças à tecnologia de 6nm e à velocidade de até 2,2 GHz. Já o Redmi Note 11 Pro conta com o avançado processador MediaTek Helio G96 octa-core e até 8GB de RAM.