Desde que as criptomoedas começaram a ser usadas em força no mercado, também aumentaram consideravelmente os esquemas usando as mesmas. E agora que a Inteligência Artificial passa pelo mesmo crescimento, existe quem esteja a tentar conjugar as duas ideias para algo que pode representar um risco aos utilizadores.

A DGPT é uma plataforma que se apresenta como uma estrutura descentralizada de computação, que embora tenha ideias solidárias e se apresente como tal, para o bem da IA, deve ser considerada perigosa para a maioria dos utilizadores.

A ideia base da DGPT parte de que os utilizadores podem fornecer recursos do seu sistema, nomeadamente a capacidade de processamento do CPU e da placa gráfica, para ajudarem em tarefas associadas com tecnologias de IA. Basicamente, os utilizadores fornecem os seus equipamentos e capacidade de processamento, na ideia de ajudar as empresas de IA a treinarem os seus modelos.

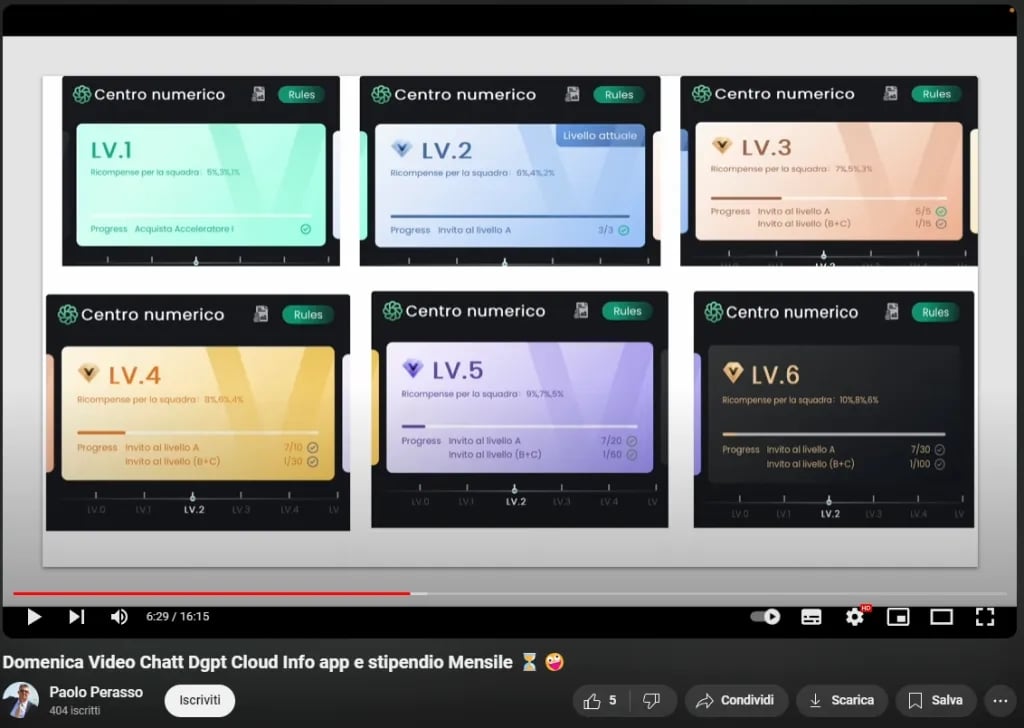

Em contrapartida, a plataforma recompensa os utilizadores com pequenas quantidades de criptomoedas, que aumentam conforme os utilizadores mais ajudem na rede.

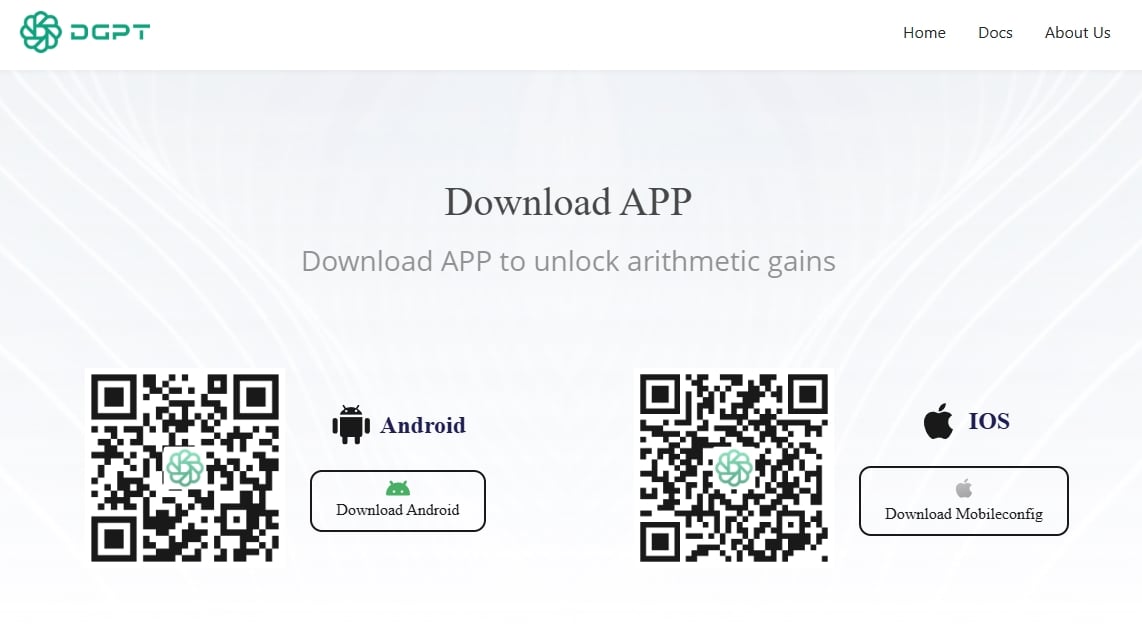

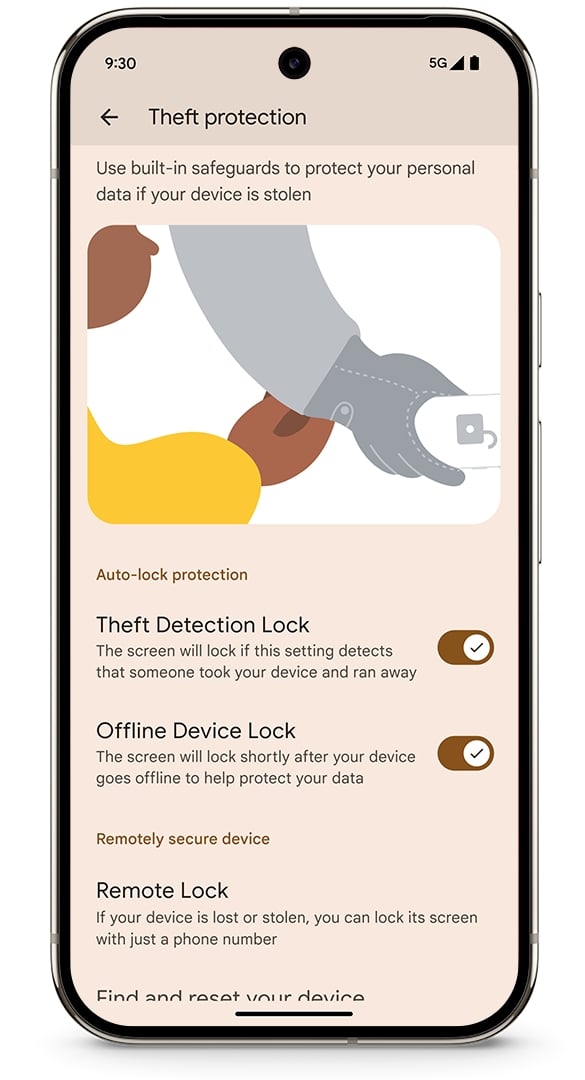

A plataforma afirma que esta ajuda pode ser fornecida a partir de virtualmente qualquer dispositivo, seja computador, portátil, servidores ou até mesmo smartphones. No entanto, de momento a plataforma apenas fornece aplicações para Android e iOS.

Logo aqui levanta-se algumas questões pertinentes. Embora exista certamente um processador nos smartphones, a capacidade de processamento destes é relativamente reduzida face às necessidades que o treino de IA exige. Além disso, a maioria das empresas que treinam modelos de IA usam sistemas dedicados para tal, tanto por questões de segurança, como também por terem grande controlo sobre os requisitos de hardware para tais atividades.

Um smartphone não é apenas ineficiente, como em certos casos, incapaz de processar qualquer género de dado concreto dos modelos de IA. Este ponto levanta logo as suas questões sobre o caso.

A aplicação que os utilizadores necessitam de descarregar para Android e iOS encontra-se disponível via o site. Não existe forma de descarregar via a Google Play Store nem a Apple App Store, sendo que isto também levanta logo as suas questões.

A plataforma encontra-se atualmente disponível por convite, sendo que se desconhece a forma exata de obter um.

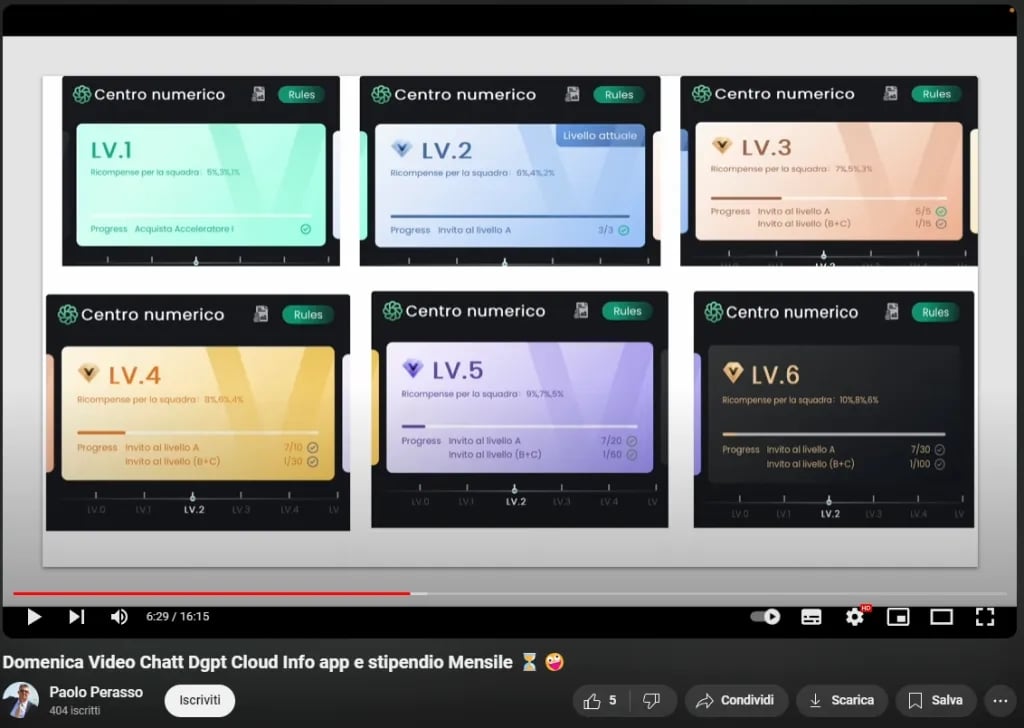

No entanto, os utilizadores que entram na plataforma, reportam que para realizar se realizar as atividades necessárias para “processamento”, é necessário um investimento inicial, onde a plataforma afirma que os lucros duplicam ou triplicam após o primeiro mês.

O valor dos “ganhos” varia conforme o número de aceleradores – o nome dado pela plataforma aos sistemas para “treino” da IA. Quantos mais o utilizador investir, mais ganhos irá receber. Este esquema é bastante vulgar em plataformas que pretendem enganar os utilizadores e fraudes, levando-os a investir em promessas que, na realidade, acabam por não se concretizar.

A ideia do DGPT é criar uma rede descentralizada capaz de processar modelos de IA avançados, usando sistemas vulgares como smartphones. Mas todos os indícios apontam que se trata de um esquema, voltado para enganar os utilizadores a investirem numa plataforma, onde apenas os “donos” da mesma irão obter as receitas.

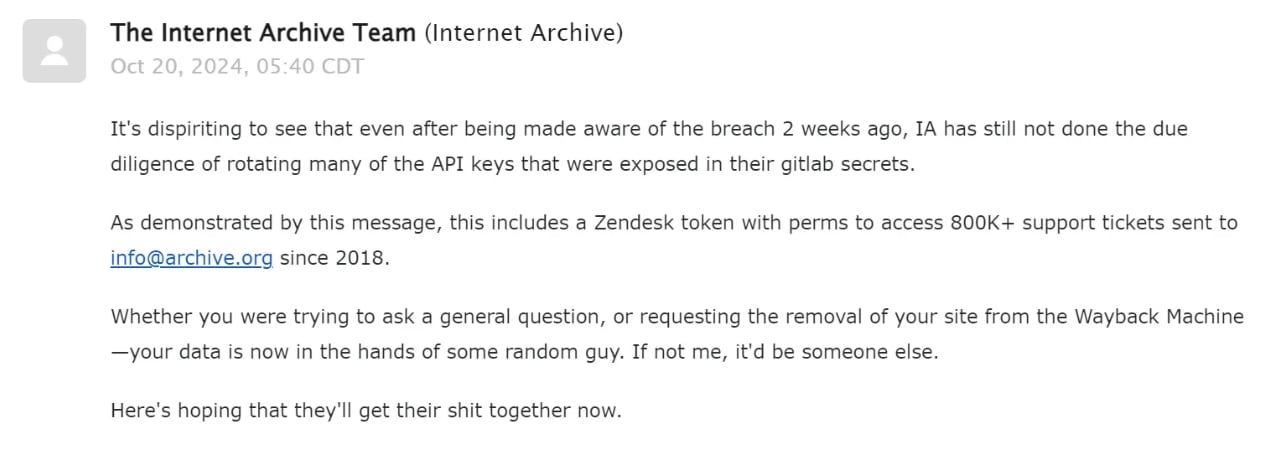

Em vários grupos do Telegram existem indicações sobre esta nova plataforma, e nomeadamente uma das carteiras associadas com a mesma em USTD: TTg8xZWZriXUmEeWTCZiJcuTXTU2GoSSSS

Esta carteira contava, no seu pico, com mais de 3 milhões de dólares, tendo mais de 300 dólares de receitas diárias. Isto indica que existe uma onda crescente de utilizadores a entrarem nesta plataforma e a realizarem investimentos na mesma. Praticamente toda a totalidade das receitas na carteira têm vindo a movimentar-se por outras desde então, com mais de 2.5 milhões de dólares a serem transferidos para uma segunda carteira – no que aparenta ser uma atividade de lavagem de dinheiro.

Tirando o facto que um simples smartphone não possui as capacidades necessárias de hardware para o treino de modelos de IA, junta-se ainda a questão de que é necessário sempre um investimento inicial para se realmente poder usar a plataforma, e existe praticamente nenhuma informação sobre a entidade a que esta diz respeito, os seus administradores ou estrutura interna. Por fim, junta-se ainda uma aplicação desconhecida, com conteúdos potencialmente maliciosos, e que pode levar a outros vetores de ataque para os dispositivos onde seja instalada.

Como em qualquer plataforma de investimentos, recomenda-se cautela sempre a analisar bem os projetos. E a recomendação no caso da DGPT será que os utilizadores se mantenham afastados da mesma, tendo em conta que se trata de um claro caso de esquema sobre a mesma, aproveitando apenas algumas palavras chave do momento.