O Microsoft Recall é uma das funcionalidades previstas para o Windows 11 que tem vindo a causar algumas dores de cabeça para quem tenha privilégio a nível da sua privacidade. Esta funcionalidade antecipa-se de ser um problema para garantir a privacidade dos utilizadores, embora a Microsoft queira indicar o contrário.

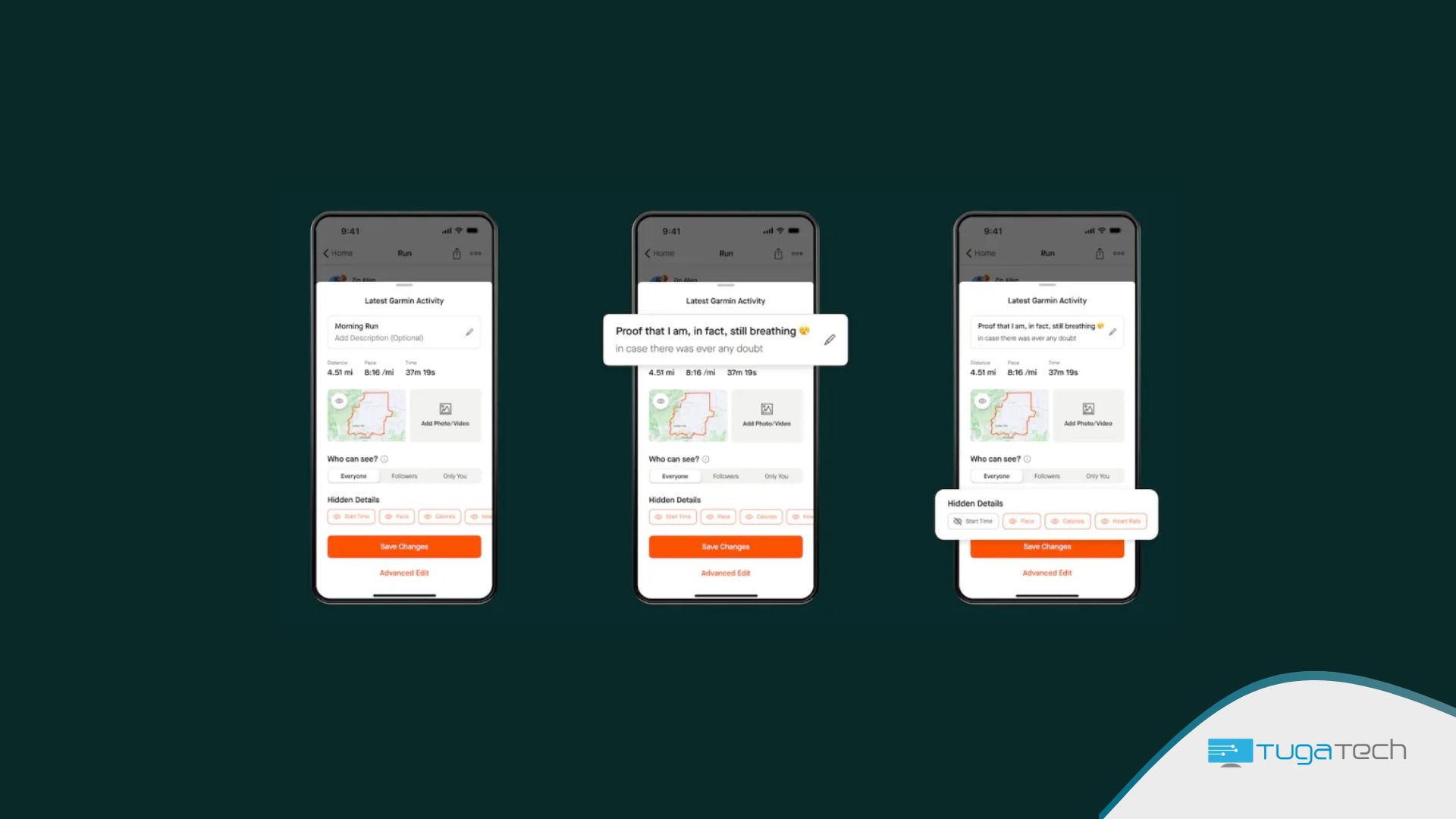

Para relembrar, o Windows Recall é uma funcionalidade do Windows 11, focada para sistemas Copilot+ , que vai permitir ao Windows lembrar-se de tudo o que é feito no mesmo, e permitindo aos utilizadores rapidamente voltarem “atrás” no tempo.

O sistema é capaz de analisar as tarefas feitas pelos utilizadores, e as suas atividades, registando as mesmas numa linha de tempo. Obviamente, tendo em conta o impacto a nível dos dados acedidos, a Microsoft sempre indicou que o sistema encontra-se voltado para a privacidade, com dados armazenados apenas de forma local e encriptados.

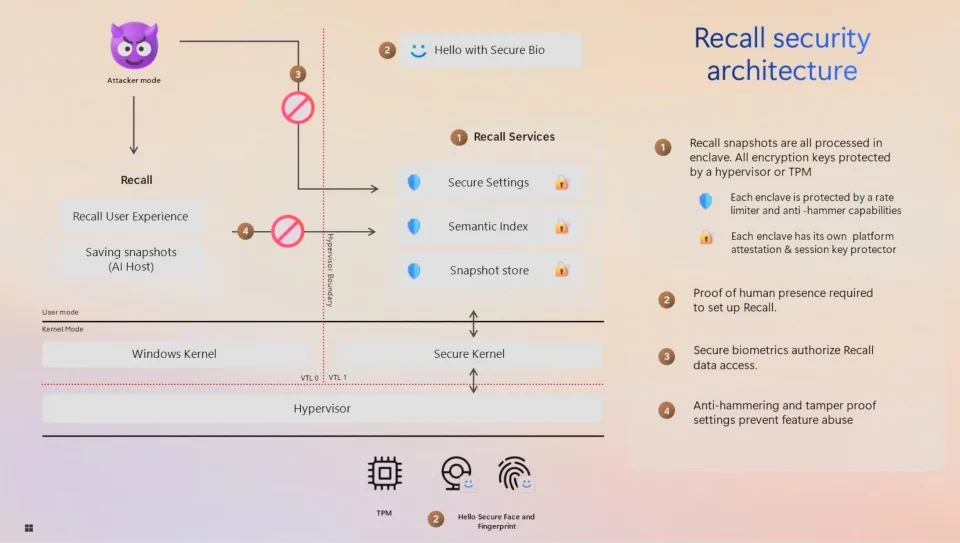

Agora, a Microsoft veio reforçar essa ideia, com várias medidas que vão ser implementadas no Recall para garantir a segurança e privacidade dos dados. De acordo coma empresa, todos os dados recolhidos pelo Recall encontram-se protegidos por encriptação VBS Enclaves, e de forma unicamente local.

Além disso, o Recall terá de ser ativado diretamente pelos utilizadores que o pretendam, e pode ser completamente desativado para quem assim pretenda. A Microsoft reforça ainda que todos os dados ficam encriptados apenas de forma local, e não é enviado nenhum conteúdo para os sistemas cloud da Microsoft.

A empresa afirma ainda que o sistema do Recall vai encontrar-se implementado com medidas que previnem o acesso aos dados por malware no sistema. Desta forma, mesmo que o sistema seja infetado, será consideravelmente difícil para o mesmo aceder aos dados do Recall – segundo a empresa.

Quanto à privacidade, a Microsoft alega que os utilizadores possuem todo o controlo sobre os dados recolhidos e os dados armazenados, e podem sempre desativar locais onde não pretendam que o Recall recolha dados.

Informação mais sensível, como senhas e dados bancários, serão automaticamente ocultados dentro das possibilidades – embora ainda possam existir situações onde os dados ficarão visíveis.

Tendo em conta todas as críticas deixadas ao Windows Recall, não é de estranhar ver a Microsoft a tentar corrigir algumas das falhas da comunicação original da funcionalidade, e de se focar em temas como a segurança e privacidade.