Existem várias formas de avaliar a segurança de um website, durante a navegação diária pela internet. Faz até algum tempo, uma das dicas mais vezes encontrada era de avaliar se o site tem uma ligação segura – HTTPS.

No entanto, se é utilizador ativo da internet nos últimos anos, certamente deve ter verificado que a maioria dos sites atualmente existentes possuem todos ligações HTTPS. Isto partiu de uma mudança que ocorreu faz alguns anos, em que a Google começou a puxar para o uso das ligações seguras pela internet.

Hoje em dia é difícil encontrar um site que não tenha uma ligação HTTPS – até mesmo sites usados para esquemas, burlas e outros ataques. Mas então, e o que aconteceu à dica de verificar por uma ligação segura?

Antes de mais, é necessário compreender o que significa exatamente o HTTPS.

Para começar, o HTTPS (Hypertext Transfer Protocol Secure) é uma versão mais segura do HTTP, um protocolo bastante antigo para a transmissão de dados na internet. A versão original permitia a ligação direta entre sistemas, mas sem qualquer género de encriptação de dados.

Isto permitia que terceiros poderiam aceder aos mesmos, e consequentemente, aceder aos dados que eram transmitidos – como dados bancários, senhas e outras informações. O HTTPS veio alterar isso, integrando um sistema seguro para a transmissão dos dados.

Basicamente, os dados transmitidos via HTTP começaram a ter uma camada segura (dai o S final), que aplica várias técnicas para impedir que terceiros possam aceder aos dados durante a transmissão. Isto impede que olhares indiscretos entre a ligação do utilizador e do servidor possam aceder aos dados.

Obviamente, isso veio adicionar uma camada de segurança na ligação, mas… nem tudo é um mar de rosas.

Antes do HTTPS ser a “norma”, muitos websites usavam apenas a ligação HTTP, levando a que os dados fossem transmitidos de forma insegura. Plataformas como sites bancários e plataformas de pagamentos até poderiam usar o HTTPS, mas por norma, a grande maioria dos sites não usavam a técnica.

Portanto, nesta altura, uma das dicas de segurança em usar sites HTTPS (seguros) era certamente válida.

No entanto, isso mudou quando a Google começou a intensificar as medidas para que os sites adotassem a ligação segura como um padrão geral de segurança. O Chrome, e pouco depois vários outros navegadores, começaram a puxar a ideia de usar o HTTPS como forma básica de segurança.

Isto fez também com que começassem a surgir formas de ser mais simples obter um certificado SSL (necessário para obter o HTTPS), tanto que existem mesmo alternativas gratuitas para tal. Obviamente, este género de acesso facilitado também veio tornar mais simples a tarefa para sites maliciosos de usarem os mesmos.

De acordo com um estudo da empresa Phishlabs, de 2017, cerca de 25% dos sites maliciosos nesse ano usavam já ligações HTTPS, enquanto que faz menos de um ano antes o valor encontrava-se abaixo de 1%.

Foi aqui que a ideia antiga de “procurar um site HTTPS” para garantir segurança veio trazer alguns problemas. Isto porque, agora, os sites maliciosos também teriam uma forma de rapidamente obter esta certificação, e começarem a ter a ligação segura – que muitos usavam para validar se estavam num local correto ou não.

Isto levou a que muitas das vítimas apenas olhassem para a parte inicial dos sites, vissem o HTTPS, e considerassem o acesso “seguro”, mesmo que o resto do site não o fosse.

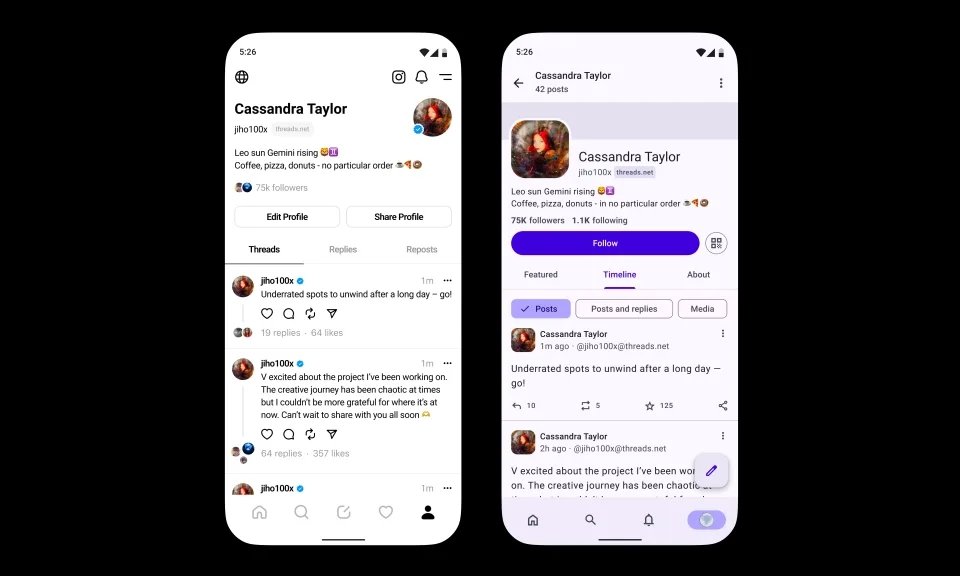

Com o tempo, navegadores como o Chrome e Firefox deixaram de dar destaque ao HTTPS no domínio, tanto que as versões mais recentes nem apresentam a ligação – apenas o domínio em si. Anteriormente, o HTTPS era destacado para indicar que o site era seguro, surgindo com um cadeado e com o tom verde na barra de navegação. Agora, nem o mesmo aparece.

Portanto, a ideia de HTTPS é seguro ainda se mantêm?

Como vimos anteriormente, não. Por um site ter uma ligação HTTPS segura, isso não quer dizer que o site seja legítimo. Os dados que são transmitidos no mesmo podem estar seguros, mas o que o site realiza, e os dados que recolhe, não o torna diretamente um conteúdo “seguro”.

Devem ser adotadas outras técnicas para garantir que o conteúdo é seguro, como analisar o link do site, e se este corresponde à entidade que se pretende, ou avaliar o conteúdo presente no próprio site.

A ideia de “HTTPS é seguro” deixou de ser válida faz alguns anos, e os utilizadores devem adaptar-se a essa realidade. Felizmente, isso começou a mudar conforme o HTTPS começou a tornar-se também mais “banal”, mas ainda existe muita plataforma que indica aos utilizadores para “verificarem por HTTPS”, o que não é inteiramente correto.