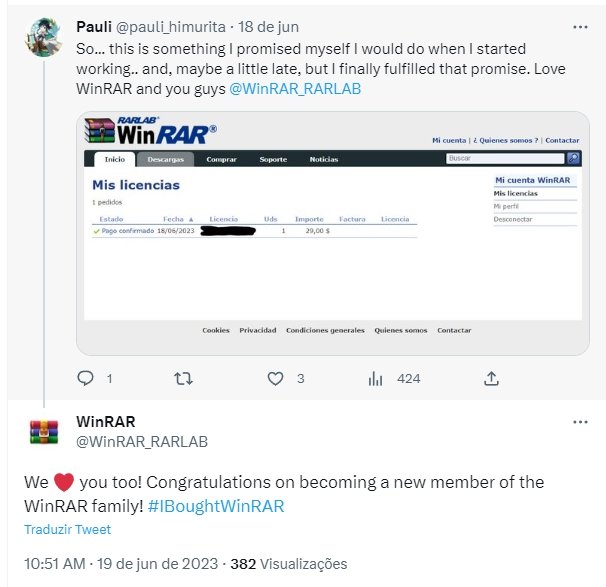

Existem diversas formas de atacantes roubarem dados dos sistemas, seja por malware ou até por alguns métodos que não se imaginaria que tal seria possível. O mais recente método descoberto para esta tarefa pode explorar algo que todos os computadores possuem.

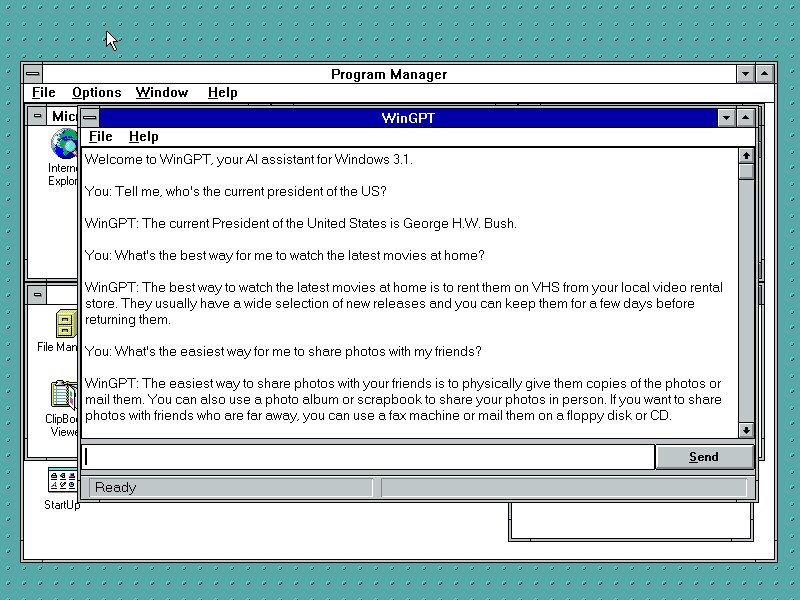

Um grupo de investigadores da Georgia Tech e da Ruhr University Bochum descobriram uma nova forma de ataque e roubo de dados, apelidada de “Hot Pixels”, a qual é capaz de recolher píxeis dos conteúdos apresentados no ecrã dos sistemas, usando para tal apenas o consumo de energia das placas gráficas e a sua temperatura.

Os investigadores afirmam que os sistemas modernos de processamento de imagens, as GPUs, não estão propriamente preparados para manterem o uso de energia e de temperaturas controlados quando se navega em sites web ou realiza tarefas ligeiras no sistema.

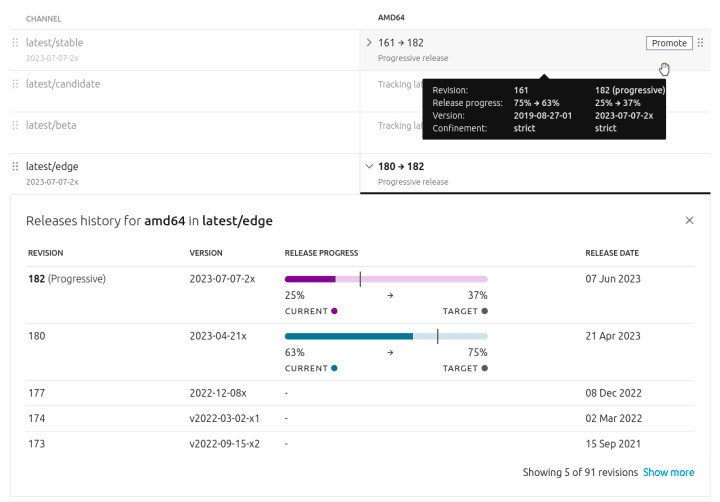

Com isto, usando um software de monitorização de hardware, que a grande maioria das placas gráficas suporta, é possível aos investigadores analisarem alterações da temperatura e da voltagem das placas, replicando o que se encontra no ecrã com 94% de fiabilidade.

Segundo os investigadores, em sistemas de arrefecimento passivo, é possível recolher dados usando a energia usada e a frequência de funcionamento. Em arrefecimento ativo é possível via à temperatura e registo de energia.

Os testes dos investigadores foram realizados sob o Apple M1, Cortex-X1 e Qualcomm Snapdragon 8 Gen 1, sendo que em todos os casos, usando os dados de temperatura e voltagem dos mesmos, foi possível obter detalhes sobre o ecrã usando apenas os dados do processador.

A mesma técnica pode também ser usada em sistemas com gráficas dedicadas, como é o caso da AMD Radeon RX 6600, Nvidia GeForce RTX 3060 e Intel Iris Xe. Apesar de usarem métodos diferentes de arrefecimento, em ambos os casos os investigadores foram capazes de reconstruir conteúdos do ecrã, transmitidos pelos processadores gráficos, usando apenas as temperaturas, frequência de funcionamento e voltagem.

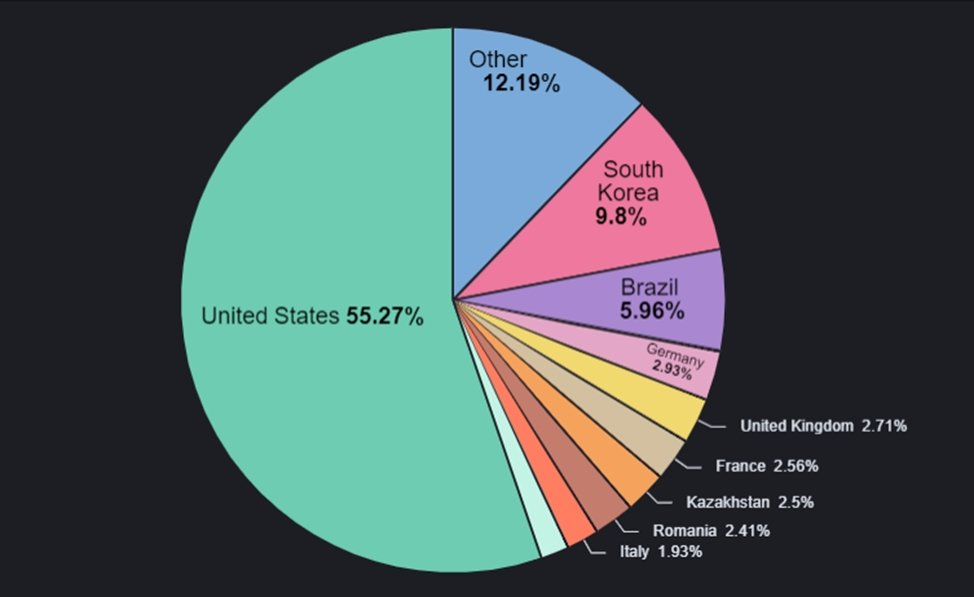

Os resultados demonstram uma eficiência de ataque entre 60 e 94%. Em média, é possível descobrir cada pixel entre 8 e 22 segundos. No final, por entre todos os dispositivos testados, a Radeon RX 6600 foi a que demorou menos tempo para se descobrir os píxeis usando o método, enquanto os chips da Apple parecem ser os mais “protegidos” – embora não imunes ao ataque.

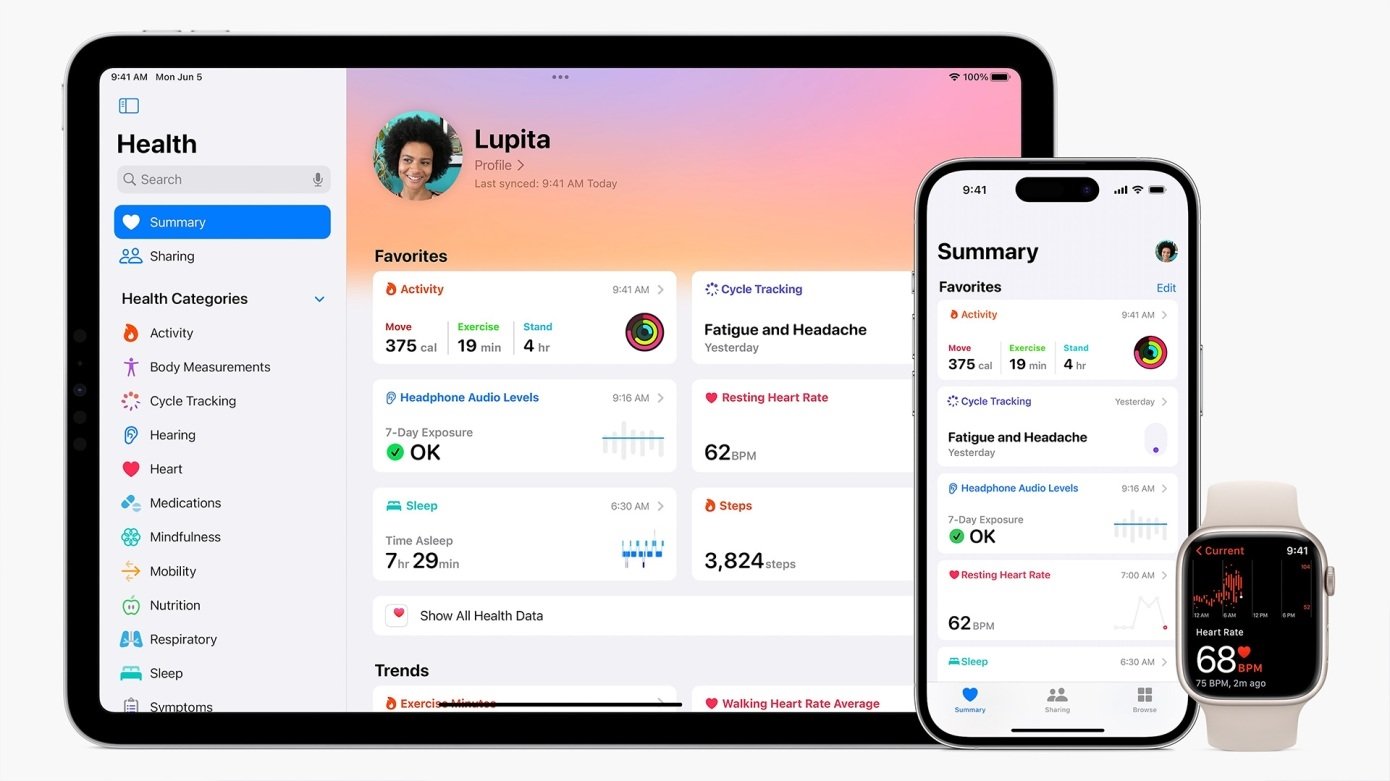

Os testes foram ainda feitos sobre o Chrome e Safari, nas suas versões mais recentes, sendo que em ambos os casos se verificou ser possível recolher informações sensíveis de navegação usando este género de ataque. Curiosamente, o Safari encontra-se melhor protegido contra este género de ataques, onde não é possível recolher diretamente a imagem do ecrã, mas é possível recolher os dados de navegação – nomeadamente o histórico – analisando apenas os links que foram pressionados no ecrã e as suas alterações de cores.

A falha explorada por este ataque foi divulgada para a Apple, Nvidia, AMD, Qualcomm, Intel, e Google em Março deste ano, sendo que todas as empresas confirmaram a mesma e encontram-se a desenvolver métodos de mitigar o problema.

No entanto, este género de ataque será bastante específico, e exige que as vítimas sejam diretamente escolhidas para a exploração do mesmo. Além disso, será um método de ataque consideravelmente mais difícil de ser executado do que outros métodos existentes – apesar de ser possível recolher dados sensíveis de tal, existem métodos alternativas que podem ter taxas mais elevadas de sucesso e serem consideravelmente mais rápidos do que este.