Hoje, a Microsoft anunciou o lançamento da versão 24H2 do Windows 11, a mais recente atualização do sistema operativo, também conhecida como a Atualização de 2024 do Windows 11.

A versão 24H2 do Windows 11 começou a ser distribuída em maio para clientes empresariais que estavam inscritos no Release Preview Channel do Programa Windows Insider para Empresas. Em junho, foi disponibilizada para PCs Copilot+, surpreendendo alguns utilizadores que descobriram a atualização instalada nos seus dispositivos.

Segundo John Cable, Vice-presidente de Serviços e Entregas do Windows da Microsoft, “A partir de hoje, começamos a lançar a Atualização de 2024 do Windows 11, também referida como a versão 24H2. Esta atualização é uma troca completa do sistema operativo que contém novos elementos essenciais para oferecer experiências transformadoras baseadas em IA e um desempenho excecional.”

Cable acrescenta ainda que a nova versão “continua a cadência anual de atualizações de funcionalidades, sendo lançada na segunda metade de cada ano. Esta versão reinicia o período de suporte de 24 meses para as edições Home e Pro.”

Os dispositivos elegíveis com Windows 11 nas versões 22H2 e 23H2 precisarão de ter instalada a atualização de pré-visualização de maio de 2024 e proceder à troca completa do sistema operativo para atualizar para a versão 24H2.

Novidades do Windows 11 24H2

A atualização de 2024 do Windows 11 traz várias funcionalidades novas, incluindo melhorias impulsionadas por IA, suporte para fundos HDR, um Modo de Poupança de Energia melhorado, compatibilidade com Wi-Fi 7, e suporte aprimorado para aparelhos auditivos com Bluetooth LE Audio.

Outras novidades incluem a adição do comando Sudo no Windows para executar comandos elevados, a integração da linguagem de programação Rust no kernel do Windows, melhorias na clareza de voz, bem como ajustes na barra de tarefas, no Explorador de Ficheiros e nas Definições.

As funcionalidades alimentadas por IA estarão disponíveis apenas em PCs Copilot+, inicialmente lançadas para os utilizadores do Windows Insider, e posteriormente serão disponibilizadas de forma gradual aos utilizadores do Windows 11 a partir de novembro.

A Microsoft também anunciou uma nova experiência para o recurso Windows Recall, que foi alvo de controvérsia. Esta funcionalidade, que estará disponível em dispositivos Arm este mês e em novembro para dispositivos Intel e AMD, inclui melhorias de segurança e privacidade, além da possibilidade de ser desativada, caso o utilizador o deseje.

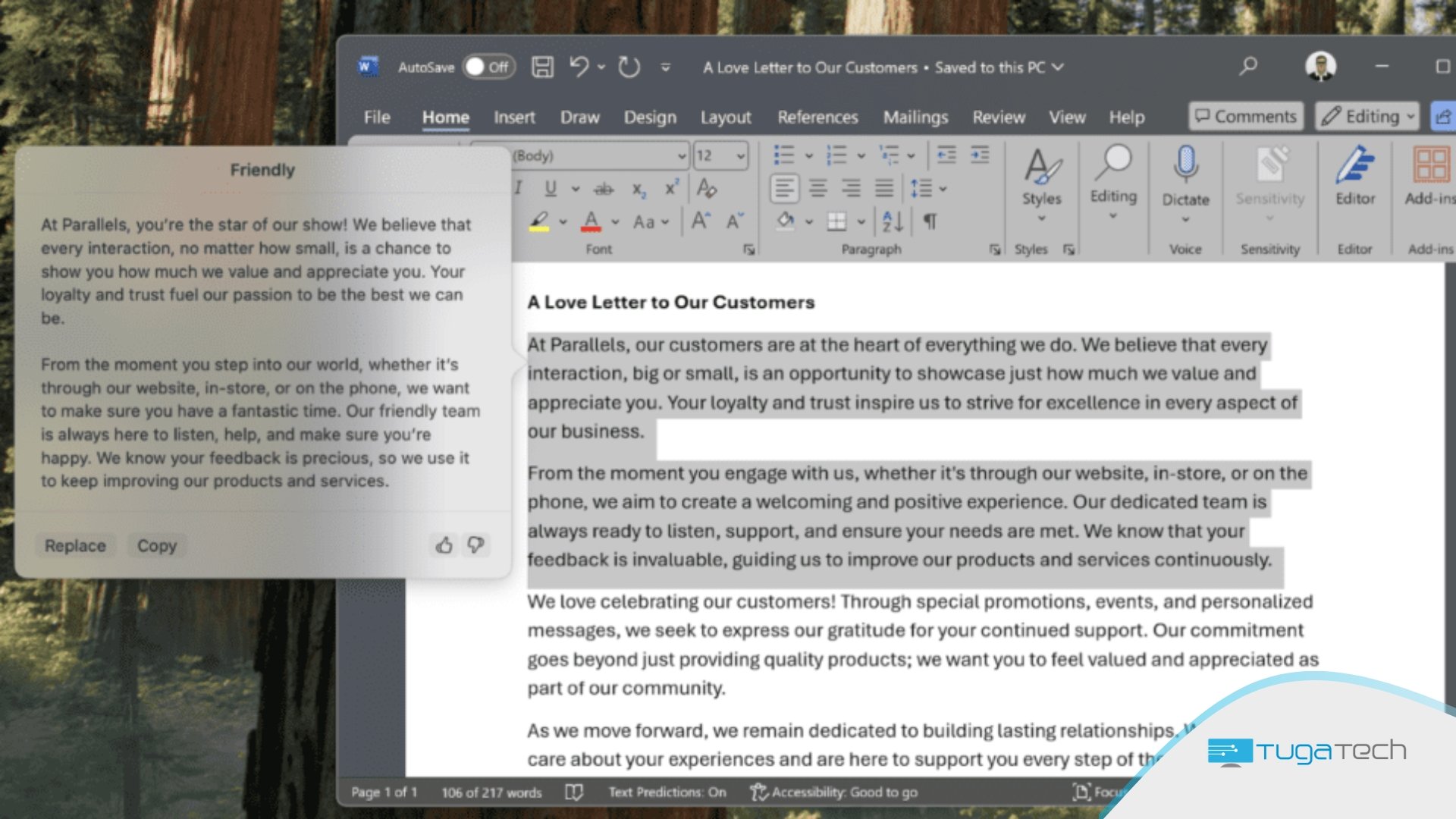

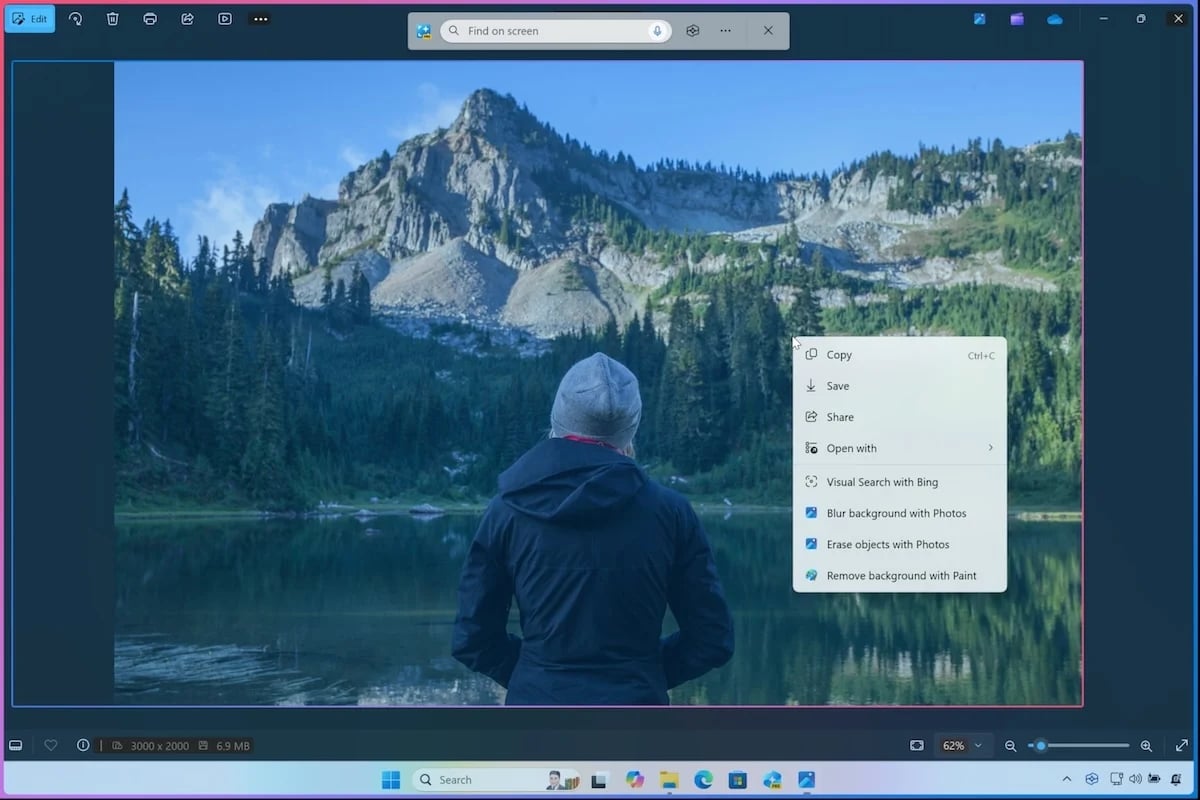

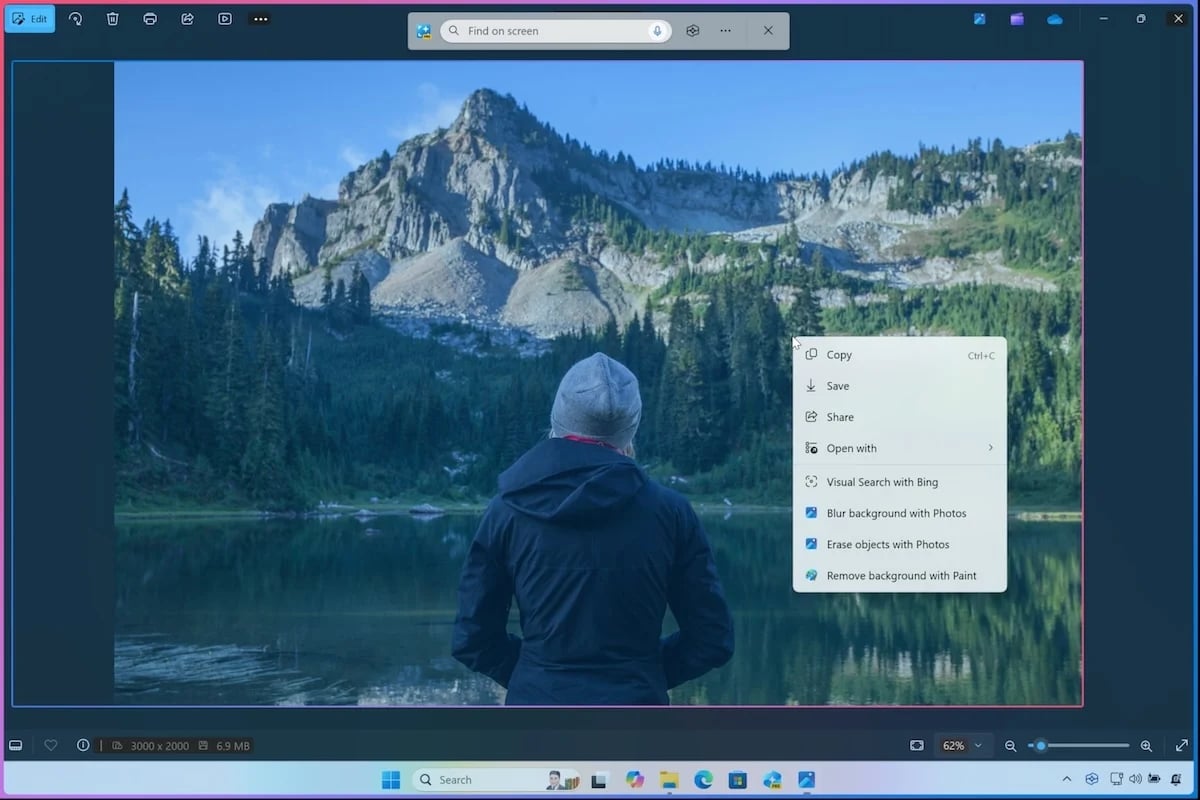

Entre outras novidades, a Microsoft introduziu melhorias na pesquisa do Windows, que agora compreende linguagem natural, e novos recursos de edição de imagens no Paint, como super-resolução para melhorar fotos de baixa qualidade e a possibilidade de remover ou adicionar elementos às imagens com a função de preenchimento gerativo.

Outra funcionalidade anunciada é o “Click to Do”, que tem como objetivo simplificar o fluxo de trabalho. Esta funcionalidade sobrepõe uma camada interativa no ecrã, sugerindo ações rápidas com base no conteúdo visualizado. Importante notar que o “Click to Do” analisa o conteúdo localmente, sem enviar dados para os servidores da Microsoft, e pode ser desativado pelo utilizador.

Como obter o Windows 11 24H2

A atualização será disponibilizada de forma gradual ao longo das próximas semanas para dispositivos elegíveis que já estejam a executar as versões 22H2 ou 23H2 do Windows 11. Para quem quiser antecipar a receção da atualização, basta ir a Definições > Atualizações do Windows e ativar a opção “Receber as atualizações mais recentes assim que estiverem disponíveis.”

A Microsoft também alertou que, se for detetado que um dispositivo não é elegível para a atualização 24H2, este será colocado em “safeguard hold”, uma suspensão de segurança até que o problema associado seja resolvido. Normalmente, estas suspensões são ativadas devido a versões incompatíveis de software ou drivers, pelo que atualizar estes componentes pode ajudar a resolver o problema.

Além disso, a versão 24H2 também está disponível através do Windows Server Update Services (incluindo o Configuration Manager), do Windows Update for Business, e do centro de administração do Microsoft 365. A Microsoft sugere que as empresas comecem a implementar a atualização de forma direcionada, para garantir a compatibilidade com as suas aplicações, dispositivos e infraestruturas.

Este lançamento introduz também a próxima versão do Long-Term Servicing Channel (LTSC), o Windows 11 Enterprise LTSC 2024, destinada a ambientes especializados como fábricas e serviços de saúde, que exigem uma maior estabilidade nas atualizações.

O Windows 11 Enterprise LTSC 2024 terá suporte por cinco anos, enquanto a versão Windows 11 IoT Enterprise LTSC 2024, também disponível a partir de hoje, terá suporte durante dez anos.

Conforme anunciado em maio, as aplicações Cortana, Dicas e WordPad serão removidas automaticamente após a instalação da atualização do Windows 11 de 2024.