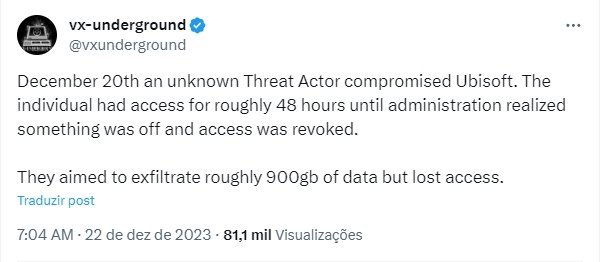

A aplicação AnyDesk, conhecido software de controlo remoto de sistemas, confirmou recentemente ter sido vitima de um ataque informático, que terá comprometido alguns dos principais sistemas da entidade.

De acordo com o comunicado da empresa, alguns dos sistemas em produção da mesma foram alvo de um ataque, de onde podem ter sido roubadas informações importantes.

A aplicação é mais usada no meio empresarial, como forma de permitir aos administradores de redes controlarem remotamente os sistemas. No entanto, também possui a sua utilização pelo meio doméstico, como forma de rápido controlo de sistemas remotamente.

A AnyDesk confirmou ter sido vitima do ataque, que terá sido descoberto durante uma investigação feita a alguns dos sistemas da empresa. Nos mesmos, foram identificados sistemas comprometidos, dos quais os atacantes teriam controlo.

A empresa não revelou detalhes sobre o ataque, indicando apenas que não seria relacionado com ransomware. O comunicado da mesma apenas referiu os procedimentos tomados como resposta ao incidente, e não detalhes sobre o mesmo.

Ao mesmo tempo, a empresa refere ainda que o AnyDesk continua seguro para ser usado, e que nenhum cliente final foi afetado pelo ataque, ou os sistemas onde o programa se encontra instalado.

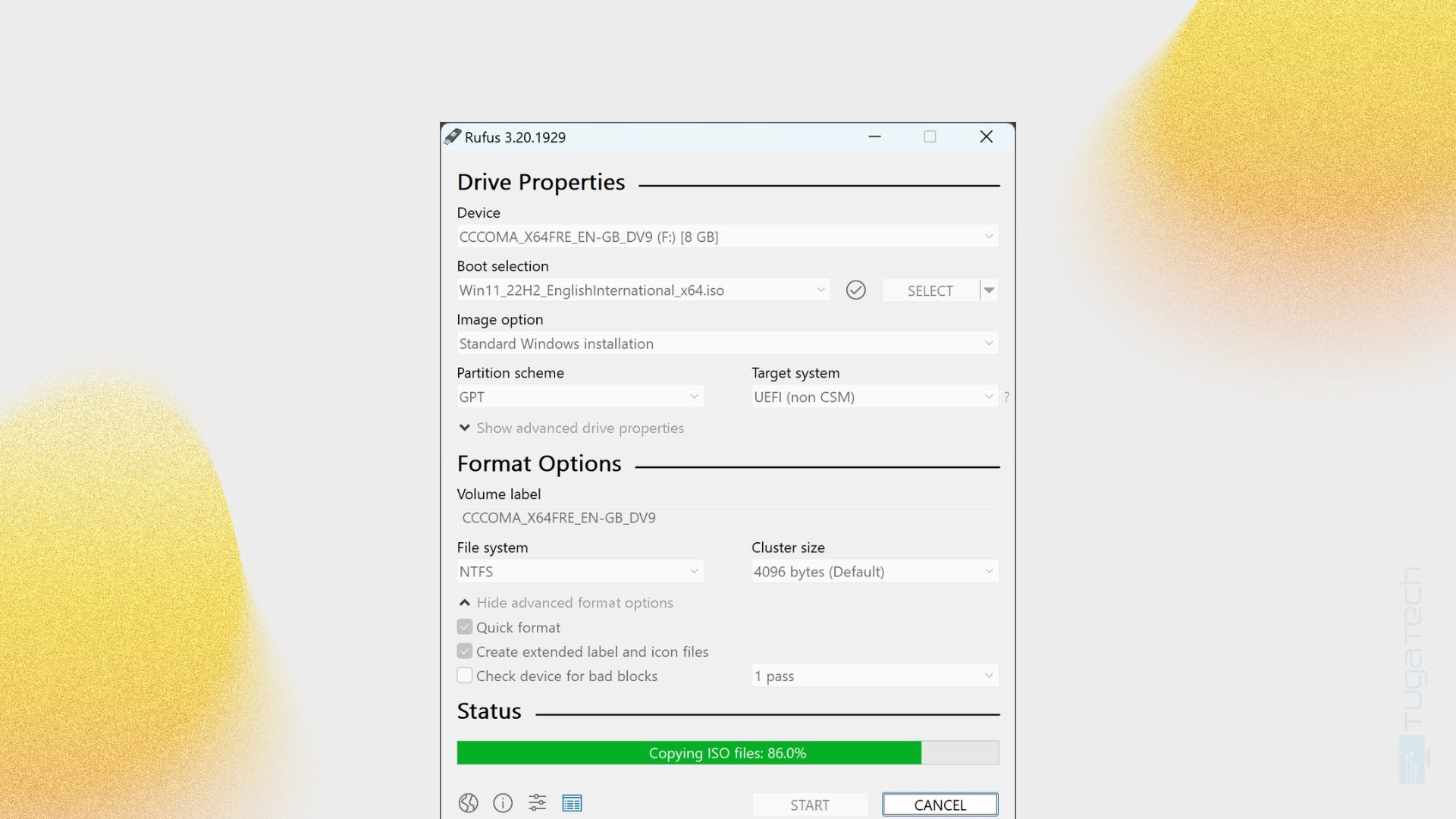

No entanto, a empresa recomenda que os utilizadores verifiquem se estão a usar a versão mais recente da aplicação, que conta com um certificado de segurança atualizado.

Esta indicação levanta a possibilidade de que os antigos certificados da empresa, usados para assinar a aplicação do AnyDesk, podem ter sido comprometidos. Isto permite aos atacantes criarem software que pode fazer-se passar como assinado digitalmente pela AnyDesk.

Apesar de a empresa garantir que nenhum token de sessão foi comprometido, a empresa encontra-se a realizar o reset de todas as senhas das contas de cliente dos utilizadores, para prevenir que as mesmas possam ser usadas. Ao mesmos tempo, a empresa garante que o seu sistema encontra-se desenvolvido de tal forma que os tokens não se encontra nos sistemas da empresa, e sim nos dispositivos onde a aplicação se encontra.

Desconhece-se quando o ataque terá ocorrido, mas algumas fontes indicam que o portal web da empresa esteve inacessível desde o dia 29 de Janeiro, altura em que deixou de ser possível realizar o login nas contas dos utilizadores. Tendo em conta a confirmação agora deixada, é possível que o ataque tenha ocorrido por esta altura.

A AnyDesk afirma que o portal web da empresa vai continuar inacessível ou em manutenção, com algumas falhas de acesso previstas, durante os próximos dias. No entanto, os utilizadores ainda podem usar as suas contas e o software na normalidade.

Além disso, a empresa garante que esta inacessibilidade não se encontra relacionada com o ataque, mas sim com uma manutenção prevista para o sistema.

Como sempre, apesar de a empresa garantir que as senhas dos clientes não foram afetadas, é recomendado que os utilizadores atualizem as mesmas assim que possível, bem como em outros locais onde essa mesma senha tenha sido usada.