Foi recentemente descoberta uma nova vulnerabilidade no protocolo de ligações HTTP/2, que pode permitir bloquear servidores com apenas um simples pedido enviado para os mesmos.

A falha foi apelidada de “CONTINUATION Flood”, e se explorada, pode permitir ataques DoS a sistemas, com o potencial de bloquear os web servers usando apenas uma ligação TCP – dependendo do sistema e da sua implementação.

O HTTP/2 é uma atualização do protocolo regular HTTP, lançado em 2015, e que pretende melhorar a velocidade e desempenho das ligações na internet. Um dos grandes destaques desta nova variante será a de permitir que uma ligação apenas possa conter vários pedidos ao mesmo tempo, aumentando consideravelmente o desempenho final da ligação.

A falha foi descoberta pelos investigadores da empresa Barket Nowotarski, sendo que, em certos sistemas ou configurações de rede, um simples pedido usando HTTP/2 pode fazer com que todo o sistema web de um servidor seja bloqueado.

O grave desta falha encontra-se no facto de a mesma poder ser explorada com uma simples ligação. Não será necessário muito poder de processamento para enviar um simples pacote TCP, que pode ter o potencial de bloquear por completo um sistema.

A investigação aponta que esta falha afeta uma larga quantidade de servidores web no mercado, e alguns analistas apontam que pode mesmo ser uma falha mais grave do que a “HTTP/2 Rapid Reset” revelada em Outubro do ano passado. Na altura, esta falha estaria a ser ativamente explorada desde agosto de 2023.

De acordo com os dados do Cloudflare Radar, atualmente 62.2% das ligações na internet são feitas usando HTTP/2, o que deixa um largo número de sistemas abertos a possíveis ataques.

Os investigadores apontam ainda que a falha pode ser complicada para administradores de sistemas resolverem por completo, tendo em conta a complexidade do HTTP/2 e o desconhecimento de algumas das suas tarefas.

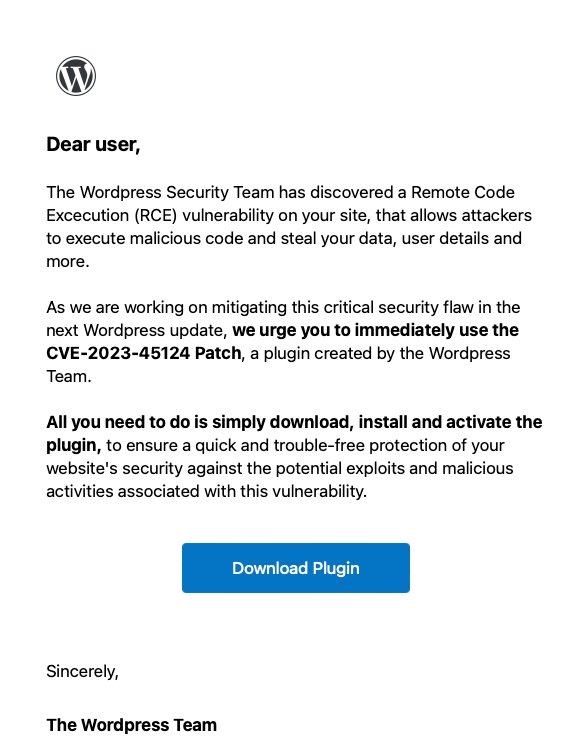

A recomendação atual passa por manter os sistemas atualizados para as versões mais recentes existentes, as quais podem contar com medidas de proteção contra este género de ataques.