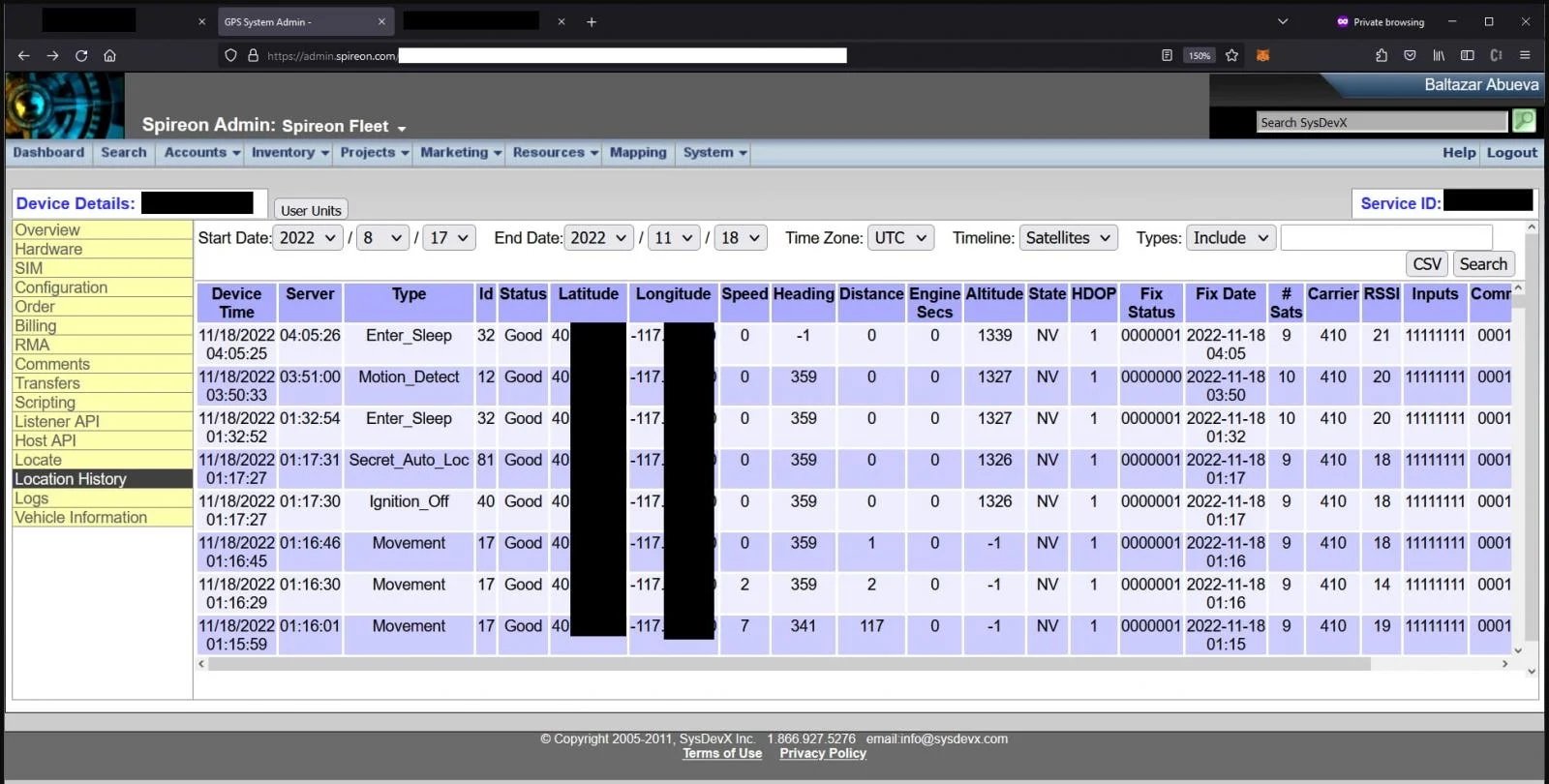

A S21sec, um dos principais fornecedores de cibersegurança da Europa, publicou o seu relatório semestral de referência, Threat Landscape Report, que analisa a evolução do cibercrime ao longo da segunda metade de 2022. O relatório, liderado pela equipa de Threat Intelligence da empresa, analisou um total de 1.487 ciberataques e 44 famílias de ransomware, que tiveram como alvo distintos setores estratégicos.

Ransomware em crescimento

No contexto de ransomware, com um total de 11 ciberataques, um aumento de 120% face ao semestre anterior, Portugal encontra-se na 24.ª posição no ranking mundial de países mais afetados por este tipo de ciberataque.

Estes ciberataques, que representam 65% do total analisado, visaram principalmente o setor industrial (14%), seguido do comércio a retalho (7%) e sector de saúde (7%). Setores como a construção, tecnologia, educação, transporte e logística, bem como o governo e as suas diferentes administrações, por essa ordem, também sofreram com estas ameaças.

As diferentes famílias ou grupos de ransomware por detrás dos ciberataques têm-se concentrado em alvos na América do Norte, com um total de 696 ataques e 42% do número total de ataques reivindicados, entre os Estados Unidos e o Canadá. Em segundo lugar, a Europa registou 421 ataques, com a Espanha com 48, atrás do Reino Unido, Alemanha e França. As 10 famílias de ransomware mais ativas no segundo semestre do ano, representando mais de 70% da atividade, são: LockBit, BlackCat, Black Basta, Hive, Karanut, Royal, Bian Lian, Vice Society, LV e Play.

“Assistimos a um aumento significativo das operações de ransomware, bem como das famílias ou grupos cibercriminosos por detrás delas. Estamos convencidos de que a tendência continuará a aumentar, tornando urgente e necessário que as organizações, neste caso, todas aquelas que constituem o tecido produtivo de qualquer país, reforcem a sua estrutura de cibersegurança para se protegerem e evitarem estes ataques disruptivos e o consequente desvio de dados”, destaca Hugo Nunes, responsável da equipa de Intelligence da S21sec em Portugal.

As vulnerabilidades zero-day

Embora boa parte dos últimos seis meses tenha sido marcada pela exploração de vulnerabilidades ou fraquezas de software já conhecidas na primeira metade de 2022, tais como Follina (CVE-2022-30190) ou a vulnerabilidade CVE-2022-26134 de Atlassian Confluence, muitas das vulnerabilidades com maior impacto observadas no período analisado foram exploradas em ataques zero-day (ataques que ocorrem antes sequer da divulgação ou publicação da vulnerabilidade para o público), ou em ataques em que a vulnerabilidade já foi dada a conhecer, mas ainda não estava disponível um patch ou correção.

A S21sec analisou um total de 13.243 vulnerabilidades publicadas com um nível crítico (17%), elevado (41%), médio (40%) e baixo (2%) de gravidade. Os meses mais ativos na divulgação de vulnerabilidades foram os meses de agosto, setembro e dezembro, e a engenharia social foi o principal vetor de acesso inicial através de campanhas de phishing. O relatório está disponível gratuitamente aqui.