Durante o dia de ontem, a Microsoft disponibilizou uma nova atualização para o Windows, que pretende corrigir uma falha que afeta vários sistemas com processadores da AMD. A atualização foi disponibilizada para o Windows 11, Windows 10 e até o Windows 8.1 e 7.

A atualização, que se encontra integrada sobre o Patch Tuesday da empresa, pretende corrigir uma vulnerabilidade Spectre Variant 2, que se encontra em praticamente todos os processadores da AMD mais recentes no mercado – das linhas Ryzen , EPYC e Athlon.

Tendo em conta a gravidade da falha, a Microsoft decidiu lançar a atualização para os vários sistemas operativos, sendo que os utilizadores podem instalar as versões mais recentes diretamente pelo Windows Update.

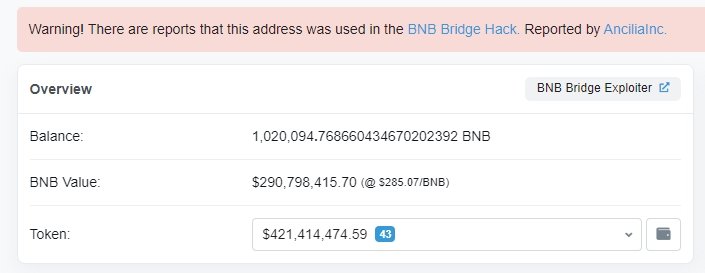

Segundo o comunicado da AMD, a falha é baseada na já conhecida Spectre, dai o nome “Spectre Variant 2”. Se explorada, a mesma pode permitir aos atacantes terem acesso a conteúdos protegidos da memoria, e potencialmente a informação sensível do sistema.

Os utilizadores que estejam sobre sistemas com chips da AMD são aconselhados a instalarem a mais recente atualização o quanto antes, para garantirem a proteção contra este género de ataques.

Juntamente com esta correção, a AMD também disponibilizou uma nova atualização para algumas das suas gráficas, focando também na correção de uma vulnerabilidade nas mesmas. A Radeon 22.5.2 foca-se em corrigir uma falha que poderia afetar as placas das linhas Radeon RX 5000 e 6000. Como anteriormente, os utilizadores com placas gráficas destas linhas são também aconselhados a atualizarem para as drivers mais recentes o quanto antes.