A Google revelou uma nova funcionalidade para os utilizadores do Google Chrome, com o seu sistema de Safe Browsing, que agora é capaz de verificar em tempo real sites potencialmente maliciosos.

O Google Safe Browsing é uma das funcionalidades de proteção do Chrome, que analisa os sites que os utilizadores visitam, identificando possíveis casos de malware e phishing. Este sistema analisa os sites através de uma base de dados, que é atualizada de forma regular e automática pelo navegador.

De forma a garantir a privacidade, esta lista é descarregada diretamente da Google, e armazenada localmente, sendo que depois é analisada quando necessário no acesso aos sites. No entanto, esta forma de funcionamento possui alguns entraves, um dos quais o facto de não garantir uma proteção “imediata” contra novas ameaças -a lista é atualizada apenas de tempos a tempos.

No entanto, a empresa encontra-se agora a alterar o funcionamento deste sistema, de forma a permitir que a verificação seja realizada em tempo real. Invés de usar uma lista previamente descarregada de forma local, agora o Chrome pode enviar os pedidos de analise em tempo real para os sistemas da Google, permitindo identificar muito mais rapidamente os sites maliciosos.

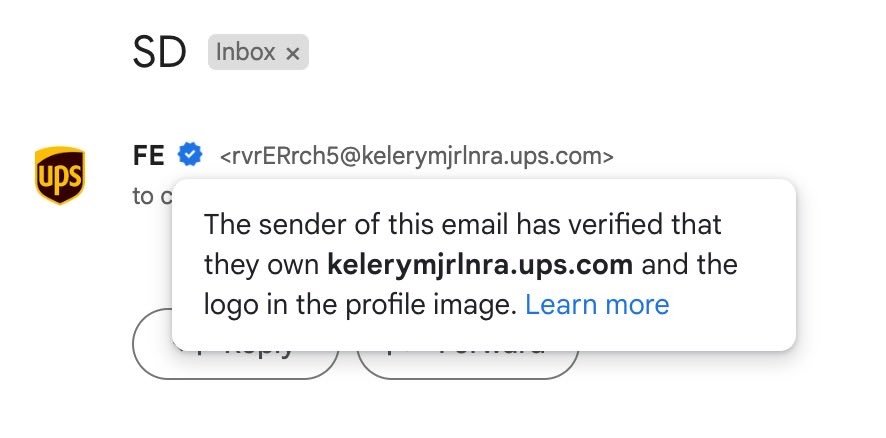

Este novo sistema funciona em etapas. Primeiro, o Chrome analisa se o site se encontra numa lista de “sites seguros” de forma local, de forma a evitar que o link seja enviado para análise. Caso não esteja nesta cache local, o link é encriptado numa hash, que depois é enviada para os sistemas da Google.

A primeira paragem será num servidor de “privacidade” da empresa, que remove qualquer elemento identificativo do link e da hash. Isto permite que dados sensíveis não sejam enviados diretamente para a Google.

Feito esta remoção, apenas o conteúdo necessário para averiguar a segurança do site é enviado para os sistemas da Google. Se o site for reconhecido como tendo conteúdo malicioso, a resposta é enviada para o navegador do utilizador.

Em alternativa, caso o site seja desconhecido, a Google aplica ainda técnicas para analisar o seu conteúdo, e irá usar IA para analisar o potencial de se tratar de um esquema ou de um site de conteúdo malicioso para os utilizadores.

Este novo sistema de verificação em tempo real irá aplicar-se para quem tenha a configuração de segurança do Chrome para a Padrão ou superior. No entanto, a Google recomenda que os utilizadores escolham a opção de Proteção avançada, que garante uma camada adicional de proteção.

A diferença encontra-se que a Proteção avançada pode analisar os conteúdos do site, usando a IA, para identificar ainda mais conteúdos malicioso mesmo em sites que ainda não sejam reconhecidos como tal.

Este novo sistema deve começar a ficar disponível para todos os utilizadores do Chrome, tanto em desktop como em dispositivos móveis.