Ransomware Kasseika tenta desativar processos de softwares antivírus

Recentemente, um grupo de investigadores revelou ter descoberto um novo ransomware, que se encontra a usar drivers de antivírus para desativar as funcionalidades dos mesmos nos sistemas a infetar.

A campanha do ransomware encontra-se apelidada de “Kasseika”, e de acordo com os investigadores, consiste em usar drivers de sistemas de segurança para contornar as proteções nos sistemas que se pretenda infetar.

Segundo os investigadores da Trend Micro, o ransomware foi inicialmente descoberto em Dezembro de 2023, mas acredita-se que as atividades tenham sido realizadas pelo mesmo durante bastante tempo antes disso. O ransomware possui indícios de ser baseado na família do BlackMatter.

O código-fonte do BlackMatter nunca foi oficialmente divulgado, desde que as operações do mesmo encerraram em 2021. Como tal, acredita-se que o novo ransomware tenha sido criado por antigos membros responsáveis pelo ransomware antigo.

O ransomware distribui-se sobretudo sobre mensagens de phishing, enviadas para funcionários de empresas com o objetivo de roubar dados de acesso, e assim permitir que os atacantes possam aceder à rede interna.

Depois de infetar o sistema, o malware tenta começar por desativar os softwares de segurança que se encontrem no mesmo. Usando uma driver modificada, o mesmo tenta terminar os processos vulgarmente usados por software de segurança – de uma lista de 991 processos.

O objetivo será evitar que os softwares de segurança identifiquem as atividades do malware, e desta forma, possam evitar que os conteúdos sejam encriptados. Feito isto, o processo continua com as suas tarefas, recolhendo dados sensíveis e enviando para sistemas em controlo dos atacantes.

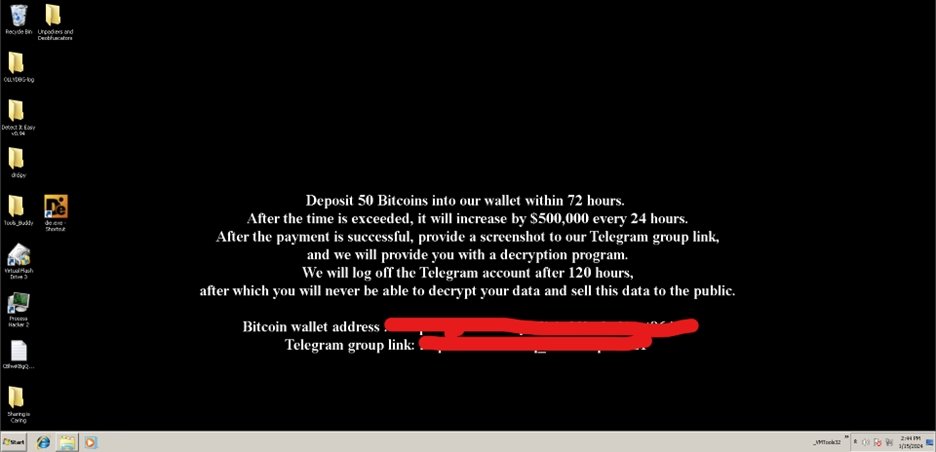

De acordo com os investigadores, o ransomware pede 50 BTC para desbloquear os ficheiros dos sistemas infetados, o que corresponde a cerca de 2,000,000 dólares. Eventualmente, caso o pagamento não seja realizado em 72 horas, os atacantes adicionam um custo adicional de 500.000 dólares.

Como sempre, os utilizadores devem ter extremo cuidado com emails que requeiram o download de conteúdos ou a visualização de documentos suspeitos que se encontrem em anexo aos mesmos.